Le monde des supercalculateurs n’est pas épargné par les menaces de cybersécurité. Pour preuve, les chercheurs d’Eset viennent de découvrir un malware complexe qui s’attaque principalement à ces systèmes de calcul haute performance (HPC). Le code (de taille modeste) trouvé a été baptisé Kobalos en référence à la mythologie grecque et plus exactement à une créature espiègle aimant tromper et effrayer les mortels. Dans leur travail, les experts ont montré que le malware s'exécute sur des plateformes Unix (FreeBSD, Solaris), mais que des variants existent pour les OS Windows et AIX.

Après avoir découvert la signature de la menace, Eset a effectué des scans sur Internet pour trouver les victimes de Kobalos. Rapidement, l’éditeur s’est aperçu qu’un grand nombre de systèmes compromis étaient des supercalculateurs et des serveurs pour le secteur universitaire et la recherche. Parmi les autres victimes, on trouve un éditeur de solutions de sécurité d'Amérique du Nord, un grand FAI en Asie, des agences de marketing et des hébergeurs. Eset n’a pas pu établir le vecteur initial d’attaque pour installer Kobalos. Cependant, certains des systèmes compromis « fonctionnaient avec des systèmes d’exploitation et des logiciels anciens, plus supportés et pas mis à jour ». Par ailleurs, même après une longue analyse, les chercheurs n’ont pas pu déterminer le but exact du malware en raison des commandes génériques et de l’absence de charge utile spécifique.

OpenSSH dévoyé pour voler les identifiants

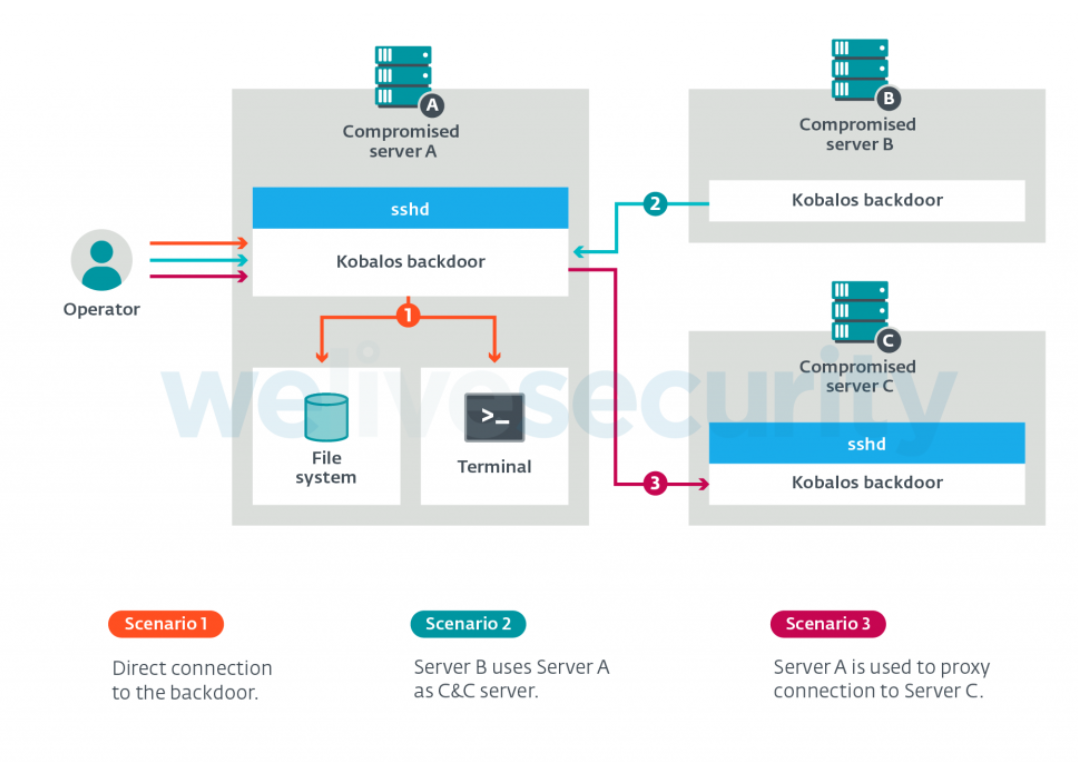

Dans le détail, Kobalos fournit un accès à distance au système de fichiers. Il peut générer des sessions de terminal, donnant aux attaquants la capacité d’exécuter des commandes. « Sur les machines compromises sur lesquelles les administrateurs système ont pu enquêter plus avant, nous avons découvert qu'un voleur d’identifiant SSH était présent sous la forme d'un client OpenSSH troyenisé. Le fichier /usr/bin/ssh a été remplacé par un exécutable modifié qui enregistrait le nom d'utilisateur, le mot de passe et le nom de l’hôte cible, et les écrivait dans un fichier chiffré », explique un article sur le blog d’Eset. Avec ces identifiants, les pirates peuvent accéder à d’autres systèmes, car les chercheurs et les universitaires ont souvent accès à des clusters de supercalculateurs.

Les différents scénarii d'attaque du malware Kobalos. (Crédit Photo: Eset)

Le malware est léger avec seulement 24 Ko pour des échantillons de 32/64 bits, mais il est complexe avec des techniques de camouflage et d’anti-forensic qui entravent son analyse. A noter une caractéristique intéressante qui le distingue : son code est regroupé en une seule fonction et il n’est appelé qu’une seule fois par le code légitime d’OpenSSH. Cependant, cet appel enclenche aussi des sous-tâches (37) dont l’une peut transformer toute machine compromise en serveur de commande et contrôle. Fort de ces enseignements, les chercheurs d’Eset considèrent que la sophistication de Kobalos « n’est que rarement vue dans les malwares Linux ». Ils ont informé les victimes et travaillé avec elles pour apporter une remédiation. En parallèle, ils ont diffusé les IoC, les indices de compromission pour la documentation.

BSD et Solaris n'ont aucun rapport avec Linux.

Signaler un abus