Exchange Server n'est pas la seule solution de Microsoft à être dans le collimateur des pirates. Alors que les correctifs se font attente et que les mesures d'atténuation proposées peuvent être contournées, SQL Server apparait aussi vulnérable. Contrairement à Exchange, il ne s'agit pas cependant d'exploit de failles non comblées mais d'un malware type porte dérobée, découvert par la société allemande de services spécialisée en threat intelligence DCSO. Baptisé Maggie par les chercheurs en sécurité Johann Aydinbas et Axel Wauer à l'origine de sa détection, cette backdoor est contrôlée par des requêtes SQL qui lui demandent d'exécuter des commandes et d'interagir avec des fichiers. Ses capacités s'étendent aux connexions d'administrateur par force brute à d'autres serveurs Microsoft SQL et servent également de tête de pont dans l'environnement réseau du serveur.

« Le logiciel malveillant se présente sous la forme d'une DLL Extended Stored Procedure (ESP), un type spécial d'extension utilisé par les serveurs Microsoft SQL », explique DCSO. Une fois chargé dans un serveur par un attaquant, il est contrôlé uniquement à l'aide de requêtes SQL et offre une variété de fonctionnalités pour exécuter des commandes, interagir avec des fichiers et fonctionner comme une tête de pont réseau dans l'environnement du serveur infecté ». La DLL malveillante - sqlmaggieAntiVirus_64.dll - porte la signature DEEPSoft Co., Ltd. et est datée du 12 avril 2022. Pour installer Maggie, un attaquant doit être capable de placer un fichier ESP dans un répertoire accessible par le serveur MSSQL, et doit avoir des informations d'identification valides pour charger l'ESP Maggie dans le serveur.

Le mode opératoire d'infection pas encore déterminé

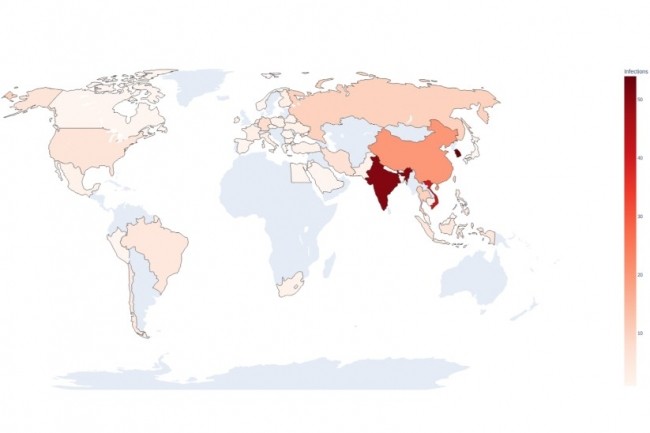

Dans son analyse, DCSO indique avoir identifié 285 serveurs infectés dans 42 pays avec une concentration en Asie-Pacifique, particulièrement en Corée du Sud, en Inde et au Vietnam. « Une fois installée, Maggie propose une variété de commandes pour rechercher des informations système, interagir avec des fichiers et des dossiers, exécuter des programmes ainsi que diverses fonctionnalités liées au réseau, telles que l'activation de TermService, l'exécution d'un serveur proxy Socks5 ou la configuration de la redirection de port pour que Maggie agisse en tant que une tête de pont dans l'environnement réseau du serveur », précise DCSO. Pour l'instant, la société n'a cependant pas encore déterminé la façon dont le malware est implanté pas plus que l'origine des attaques.

Commentaire