Il vous reste 95% de l'article à lire

Vous devez posséder un compte pour poursuivre la lecture

Vous avez déjà un compte? Connectez-vous

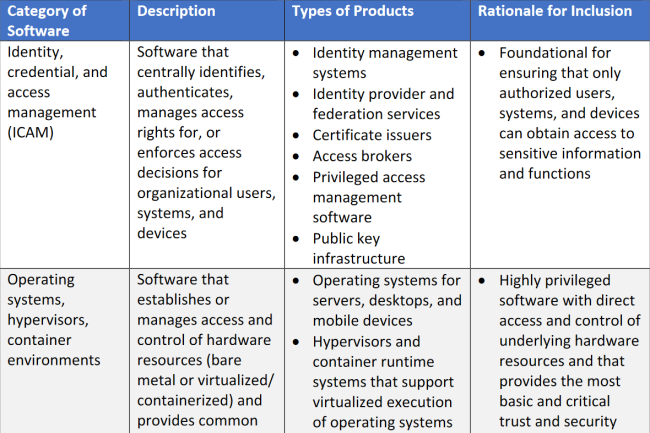

Conformément au décret du président Joe Biden sur la cybersécurité, le National Institute of Standards and Technology (NIST) a établi les critères de sécurité que doivent respecter les logiciels achetés par le gouvernement en vue d'instaurer des pratiques de sécurité plus solides.

Il vous reste 95% de l'article à lire

Vous devez posséder un compte pour poursuivre la lecture

Recevez notre newsletter comme plus de 50000 abonnés

Commentaire