Le ransomware Clop toujours plus menaçant. Après avoir infecté de très nombreuses organisations comprenant le CHU de Rouen en novembre dernier, l'Université de Maastricht aux Pays-Bas et sans doute les enseignes Go Sport et Courir, ce rançongiciel utilisé en particulier par le groupe de cyberpirates russes TA505 élargit son champ de fonctionnalités malveillantes.

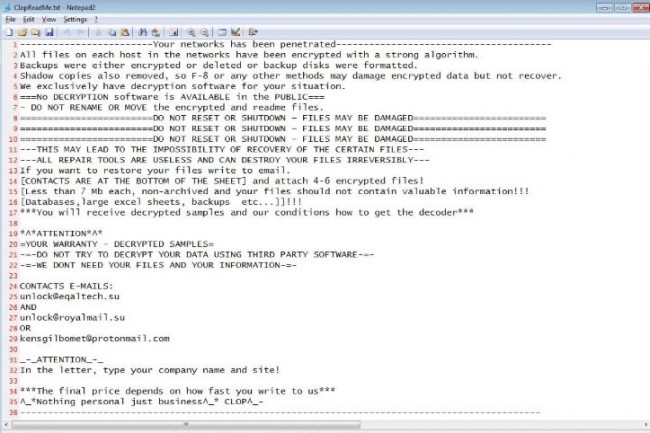

Après avoir été renforcé en mars dernier de capacités permettant de désactiver des services adossés à Microsoft Exchange, SQL Server ou encore MySQL et BackupExec, une dernière version de Clop peut désormais tuer de nouveaux processus. « Cette nouvelle variante va encore plus loin en mettant fin à un total de 663 processus, qui incluent de nouvelles applications Windows 10, des éditeurs de texte populaires, des débogueurs, des langages de programmation, des programmes terminaux et des logiciels de programmation IDE », indique Bleepingcomputer. Une liste de l'ensemble des applications, services et processus touchés est disponible à cette adresse.

Un malware significatif pour les cyberpirates

Jusqu'à présent, cette fonction de désactivation était rendue possible séparément, via un fichier Windows en batch. Cette intégration dans l'exécutable de Clop montre bien que ce programme malveillant constitue un « développement » significatif pour les pirates. « Ce changement signifie que le groupe de ransomware a décidé d'inclure le tueur de processus dans le bot principal, ce qui en fait une approche plus universelle plutôt que de s'appuyer sur leurs bibliothèques externes comme av_block », a expliqué le hacker éthique Vitali Kremez.

..."Le ransomware Clop s'attaque aux applications Windows 10"... Vous avez aimé le Clop ? Que sera-ce avec la Pétard ?

Signaler un abus