Les pirates auraient-ils trouvé en BitLocker un allié de poids dans leurs opérations ? Les récents travaux des chercheurs de Kaspersky le laissent à penser. En effet, ils ont découvert un ransomware qui se sert de l’outil de chiffrement de Windows pour verrouiller les données de ses victimes. Son nom est ShrinkLocker, car d'une part, il s’appuie sur BitLocker et d'autre part, il réduit la taille de chaque partition de non-boot de 100 Mo. Une fois installé sur un terminal, ShrinkLocker exécute un script VisualBasic qui invoque d'abord Windows Management Instrumentation (WMI) et la classe Win32_OperatingSystem pour obtenir des informations sur le système d'exploitation.

« Pour chaque objet figurant dans les résultats de la requête, le script vérifie si le domaine actuel est différent de celui de la cible », écrivent les chercheurs de Kaspersky. « Si c'est le cas, le script se termine automatiquement. Ensuite, il vérifie si le nom du système d'exploitation contient 'xp', '2000', '2003' ou 'vista', et si la version de Windows correspond à l'une d'entre elles, le script se termine automatiquement et se supprime ». Il continue ensuite à utiliser WMI pour obtenir des informations sur l’OS. Puis il exécute les opérations de redimensionnement du disque ou du lecteur, qui peuvent varier en fonction de la version du système d'exploitation détectée. Le ransomware n'effectue ces opérations que sur les lecteurs locaux et fixes. La décision de ne pas toucher aux lecteurs réseau est probablement motivée par le souhait de ne pas déclencher les protections de détection du réseau.

Un verrouillage complet et de plus en plus utilisé

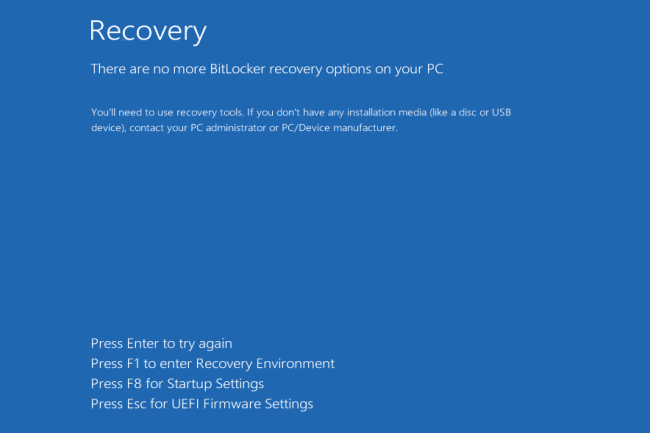

Finalement, ShrinkLocker désactive les protections conçues pour sécuriser la clé de chiffrement BitLocker et les supprime. Il enclenche ensuite l'utilisation d'un mot de passe, à la fois comme protection contre toute personne reprenant le contrôle de BitLocker et comme chiffrement des données du système. La suppression des protections par défaut a pour but d’empêcher le propriétaire du terminal de récupérer sa clé. ShrinkLocker génère ensuite une clé de chiffrement de 64 caractères.

Le décryptage des lecteurs sans la clé fournie par l'attaquant est difficile, voire impossible dans de nombreux cas. Les chercheurs soulignent par ailleurs que ShrinLocker n’est par le premier malware exploitant BitLocker. En 2022, Microsoft a signalé que des attaquants de ransomware ayant un lien avec l'Iran utilisaient également l'outil pour chiffrer des fichiers. La même année, l'entreprise agricole russe Miratorg a été attaquée par un ransomware qui utilisait BitLocker pour chiffrer les fichiers résidant dans le système de stockage des terminaux compromis.

Commentaire