Une souche du ransomware Sicarii contient une faille critique dans la gestion des clés de chiffrement qui peut rendre les données chiffrées irrécupérables, même si la victime paie la rançon ou utilise le déchiffreur fourni. Les analystes du centre Halcyon Ransomware Research Center ont découvert que Sicarii, génère des paires de clés RSA pour chaque exécution, puis supprime la clé privée, ne laissant aucun élément de clé récupérable pour les systèmes chiffrés. Les entreprises touchées par cette variante ne peuvent pas compter sur la négociation d'une rançon ou sur des décrypteurs tiers pour restaurer leurs fichiers, à moins de pouvoir prouver que la faille sous-jacente a été corrigée dans l'échantillon spécifique qui les a infectées. « Le problème semble provenir d'une mauvaise gestion des clés de chiffrement plutôt que d'une conception délibérée », a déclaré Sakshi Grover, directeur de recherche senior en cybersécurité chez IDC. « Il rend compte d’une tendance plus large dans l'écosystème des ransomwares, où les faibles barrières à l'entrée et la monétisation rapide ont pris le pas sur la robustesse technique. » Révélé pour la première fois en décembre 2025, et également analysé par Check Point mi-janvier, le ransomware Sicarii ne compte qu'un petit nombre de victimes déclarées, mais ses caractéristiques techniques inhabituelles ont conduit les chercheurs à affirmer qu'il aurait été créé à l’aide de l’IA.

Un défaut de cryptage en rupture avec le modèle RaaS standard

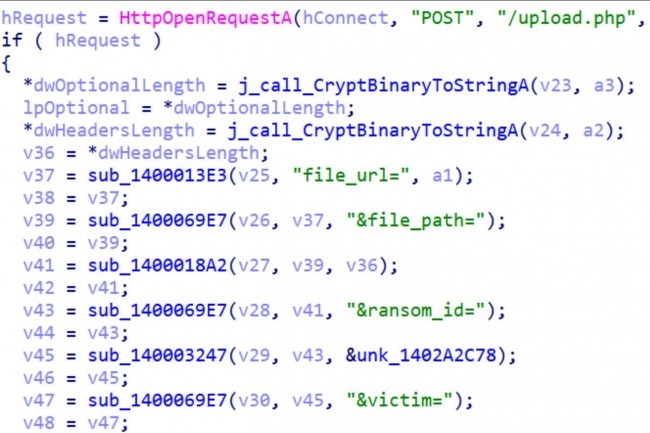

Les ransomwares chiffrent généralement les fichiers à l'aide d'un système à clé publique dans lequel l'attaquant conserve la clé privée ou peut la régénérer ultérieurement, ce qui permet à un déchiffreur de fonctionner si la rançon est payée. Sicarii semble tourner le dos à ce modèle. Dans les échantillons observés par Halcyon, le Sicarii génère une paire de clés RSA entièrement sur le système de la victime lors de chaque exécution et supprime immédiatement la clé privée une fois le chiffrement terminé. Selon une alerte de Halcyon, les entreprises doivent partir du principe que les déchiffreurs liés aux rançons ne donneront pas la possibilité de récupérer les données, à moins qu'il n'y ait une vérification indépendante confirmant que le défaut a été supprimé dans cette souche. « Sicarii confronte les entreprises au pire scénario dans lequel les stratégies traditionnelles de réponse aux ransomwares sont totalement inefficaces », a expliqué Agnidipta Sarkar, évangéliste en chef chez ColorTokens. « Comme aucun décrypteur ne peut reconstruire les clés privées supprimées, les entreprises devront envisager une « destruction totale des données », ce qui va considérablement accroître les dommages financiers, opérationnels et de réputation. »

L’impossibilité de récupérer les données à l’aide d’un décrypteur oblige les entreprises à planifier une récupération complète à l'aide de sauvegardes et d'autres méthodes de restauration opérationnelle, ce qui modifie leur analyse coûts-avantages. Cela renforce également l'importance d'une infrastructure de sauvegarde sécurisée préexistante et d'une isolation rapide. Halcyon incite fortement les entreprises à se concentrer sur le confinement et la restauration immédiats plutôt que sur la récupération basée sur le paiement d'une rançon. Les systèmes affectés doivent être isolés, l'étendue de l'infection identifiée et les opérations restaurées uniquement à partir de sauvegardes connues, hors ligne ou immuables. « Les entreprises doivent investir dans une micro-segmentation proactive de type « zero trust » pouvant être adoptée en quelques heures, en tirant parti des mécanismes EDR, avec agents et sans agents existants pour contenir les menaces au point d'accès initial, empêchant ainsi la propagation du chiffrement », a ajouté M. Sarkar.

Un profil technique inhabituel typique du vibe coding

Une explication possible du flux de chiffrement défaillant de Sicarii réside dans des pratiques de développement immatures ou mal mises en œuvre. L'incapacité du rançongiciel à conserver des clés utilisables est incompatible avec la conception établie des ransomwares et suggère qu'il a pu être assemblé sans tests rigoureu, ni compréhension claire des conséquences opérationnelles, voire qu'il a été conçu à l’aide de l’IA selon l’approche du vibe coding. « Halcyon estime avec une confiance modérée que les développeurs ont peut-être utilisé des outils IA, ce qui aurait pu contribuer à cette erreur de mise en œuvre », ont déclaré les chercheurs dans l'alerte. Une analyse réalisée par Check Point Research au début du mois avait également mis en évidence un ensemble de caractéristiques inhabituelles et incohérentes en interne. Selon cette analyse, Sicarii intègre des symboles liés à Israël dans son image de marque et ses messages, mais la plupart de ses activités clandestines semblent se dérouler en russe. De plus, l'hébreu utilisé dans le malware et les communications contient des erreurs qui indiquent qu'il s'agit d'une traduction non native ou automatisée.

Au-delà du chiffrement, Check Point a observé que Sicarii procédait à la collecte d'identifiants, à la reconnaissance du réseau, à l'analyse des vulnérabilités et à l'exfiltration de données, ce qui indique que l'opération comprend des outils atypiques pour un ransomware à motivation financière. « Sicarii augmente considérablement le profil de risque des incidents liés aux ransomwares, où la perte potentielle permanente de données et une perturbation prolongée des activités semble passer avant l'extorsion financière », a ajouté M. Grover. « Dans les secteurs réglementés, cela peut aggraver encore les conséquences sur la conformité, et sur les plans juridique et opérationnel. »

Commentaire