Moins connu que le très médiatique Pegasus de NSO, le spyware Predator n’en n’est pas moins redoutable. Il fait partie des outils vendus à des gouvernements pour enregistrer subrepticement les appels vocaux et les sons environnants, collecter des données à partir d'applications telles que Signal et WhatsApp, et cacher des applications ou les empêcher de fonctionner lors du redémarrage du terminal. Selon Citizen Lab, association qui a mis en avant l’existence de Pegasus, Predator a été vendu à l'Arabie saoudite, l'Arménie, l'Égypte, la Grèce, l'Indonésie, Madagascar, le sultanat d'Oman et la Serbie. Predator est élaboré par la société Cytrox, faisant partie de l'alliance Intellexa comprenant Nexa Technologies (anciennement Amesys), WiSpear/Passitora et Senpai.

Malgré un premier travail de Google, les rouages techniques de Predator sont restés méconnus. Une équipe de Talos, la division sécurité de Cisco, s’est penchée dessus et a livré son analyse la semaine dernière. A partir d’un échantillon ciblant Android, ils ont confirmé que Predator fonctionnait étroitement avec un autre composant baptisé Alien. Celui-ci était perçu initialement comme un simple chargeur, alors qu’il est capable d’activer des capacités de bas-niveau. « Les deux composants travaillent ensemble pour contourner les fonctions de sécurité traditionnelles du système d'exploitation Android », peut-on lire dans le rapport.

Un cocktail de 5 vulnérabilités critiques et la sécurité Android contournée

Dans l'échantillon analysé par Talos (uniquement pour Android, pas sur iOS), Alien s'est emparé des appareils ciblés en exploitant cinq vulnérabilités - CVE-2021-37973, CVE-2021-37976, CVE-2021-38000, CVE-2021-38003, CVE-2021-1048 - dont les quatre premières affectent Google Chrome, et la dernière Linux et Android. Alien et Predator pour contourner les restrictions du modèle de sécurité d'Android, notamment celles imposées par une protection connue sous le nom de SELinux. Ce dernier surveille étroitement l'accès à la plupart des sockets, qui servent de canaux de communication entre divers processus en cours d'exécution et sont souvent utilisés de manière abusive par les malwares. Une méthode pour y parvenir consiste à charger Alien dans l'espace mémoire réservé à Zygote64, le processus utilisé par Android pour démarrer les applications.

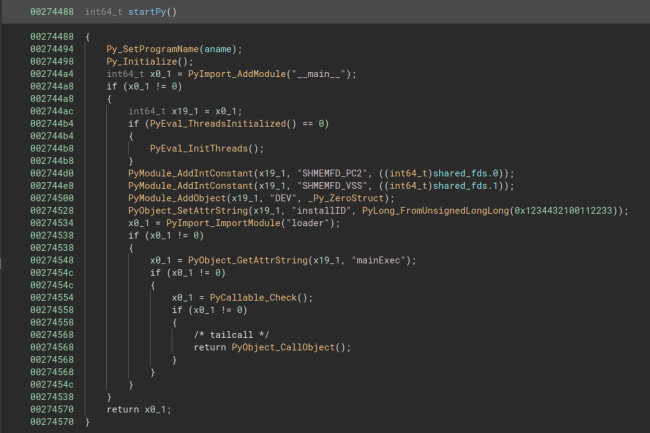

De son côté, Predator s’appuie sur deux composants : Tcore, la boîte à outils de parfait espion et Kmem, .Le premier comprend un enregistreur audio, de la collecte d’informations à partir de Signal, WhatsApp et Telegram, ainsi que d’autres applications. Le second fournit un accès arbitraire en lecture et en écriture à l'espace d'adressage du noyau. Cet accès est offert par Alien qui exploite la CVE-2021-1048, offrant au logiciel espion d'exécuter la plupart de ses fonctions.

Commentaire