Quel est le point commun entre les trojans Dridex, TrickBot et les ransomwares Locky et Clop? TA505. Derrière cette dénomination, on retrouve un gang de cyberpirates - très probablement d'origine russe - qui s'illustre depuis des années dans des floraisons d'opérations de cybercrime basées sur ces logiciels malveillants. Après avoir fait un zoom sur les origines et usages de Dridex en mai dernier, le Centre gouvernemental de veille, d'alerte et de réponse aux attaques informatiques français (CERT-FR) s'est penché sur l'évolution de l'activité du groupe de cybercriminels TA505.

« Souvent confondu avec le groupe cybercriminel Evil Corp (opérant le botnet Dridex et le rançongiciel BitPaymer), et parfois considéré comme l’opérateur du botnet Necurs, TA505 utilise un arsenal d’attaque évolutif qu’il met en œuvre lors de campagnes variées et parfois simultanées, pouvant porter à confusion sur ses motivations », indique le CERT-FR. « A ce titre, les liens qu’il présente avec Lazarus et Silence suggèrent que TA505 mènerait en parallèle des campagnes pour son compte et des campagnes pour le compte de sa clientèle ».

Une variété de cibles et de secteurs

Si TA505 a commencé à faire parler de lui en 2017, la création de ce groupe de cybercriminels remonte - au moins - à 2014 d'après le centre gouvernemental de veille et d'alerte. D'un point de vue des cibles, pas de jaloux, puisque les plus grands secteurs n'ont pas été épargnés par les salves de cyberattaques de ce groupe. Parmi lesquelles celles ayant ciblé l'industrie automobile (janvier 2018), le secteur financier (octobre, novembre et décembre 2018, l'hôtellerie (décembre 2018 à mars 2019), les banques (juin-juillet 2019), les agences gouvernementales (juillet-août 2019), l'Education (décembre 2019) et la santé-pharmacie (janvier-mars 2020).

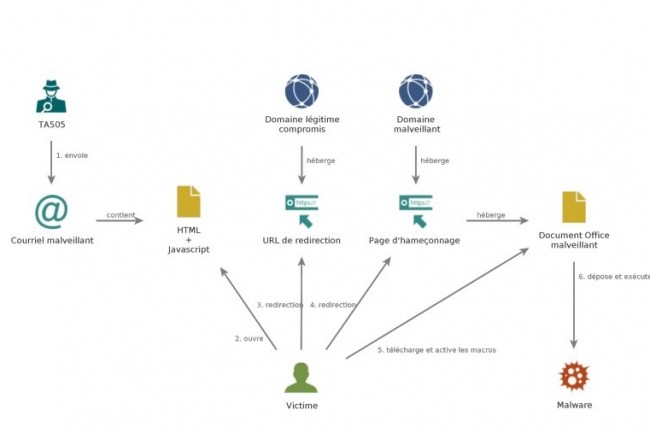

Au début de ses activités en 2017, TAO505 était essentiellement occupé à distribuer des malwares par le biais de vastes campagnes de phishing essentiellement via le botnet Necurs. Puis en 2018, le groupe de cybercriminels s'est tourné vers la distribution de backdoors pour aller jusqu'à compromettre l'intégralité d'un système d'information. Outre Necurs, TAO505 serait également passé par son propre botnet Amadey pour pousser ses charges malveillantes. « Ce mode opératoire usurpe également les adresses d’envoi de ses courriels, ce qui rend difficile l’analyse de son infrastructure de distribution de courriels », note le CERT-FR. Pour mieux tromper son monde et exploiter à plein les techniques d'ingénierie sociale, TAO505 est passé depuis le second semestre 2019 et ce début d'année par l'envoi de pièces jointes à base de pages HTML piégées par du code Javascript malveillant pour rediriger une cible vers un site web compromis.

La boîte à outils du parfait hacker

Concernant le mode opératoire utilisé par TAO505, plusieurs codes de premier niveau ont été expérimentés d'après le centre de veille, dont Quant Loader, Marap, Amadey et Andromut (aka Gelup). « Le mode opératoire TA505 ne semble donc pas hésiter à mettre de côté certains de ses codes d’attaque pour en tester d’autres. Malgré cela, une tendance se dégage : il semble utiliser de façon plus régulière le code malveillant de premier niveau Get2, dont la composante porte dérobée est également appelée Friendspeak », précise le CERT-FR. Parmi les codes malveillants de deuxième niveau utilisés, on trouve FlawedAmmvy, tRat, RMS ou RmansSys, ServHelper, FlawedGrace, FlowerPippi et SDBbot. Pour explorer le SI, le groupe de cybercriminels a procédé à des déplacements latéraux dans le SI - facilités par le recours au logiciel de test de pénétration Colbalt Strike et TinyMet - en activant plusieurs méthodes : PowerSploit d'un côté et AdFind pour cartographier le SI. De son côté, Mimikatz a été employé pour de la collecte d'informations d'authentification sur des machines compromises, et Locky et Clop pour du chiffrement malveillant.

« En octobre 2019, ce dernier envoyait directement des liens vers ses pages d’hameçonnage dans ses courriels malveillants. Il a ensuite eu recours à des raccourcisseurs d’URL pour masquer ces liens malveillants. En fin de février 2020, il a abandonné la stratégie des raccourcisseurs d’URL et a commencé à utiliser des pièces jointes HTML avec Javascript avec une redirection depuis un site compromis, ce qui complique encore la détection de ses courriels. De plus, certaines de ses pages de redirection intègrent un lien vers iplogger.org, un service permettant au mode opératoire d’inspecter les adresses IP venant visiter ces pages. Enfin, il a déjà été observé que les pages d’hameçonnage du mode opératoire distribuaient des documents Office vides lorsqu’une personne autre que la victime les visitait », explique le CERT-FR qui prévient d'une menace particulièrement préoccupante incarnée par TAO505 pour 2020.

Commentaire