Selon un rapport de Cloudflare, en raison du manque de visibilité des entreprises sur les API utilisées, celles-ci sont devenues plus complexes à gérer et à protéger contre les abus. Le rapport, basé sur les modèles de trafic observés par le réseau du fournisseur entre octobre 2022 et août 2023, a révélé que les entreprises ne parviennent pas à se défendre entièrement ou s'appuient sur une protection incomplète des API, sans visibilité en temps réel.

« Les API sont difficiles à protéger contre les abus. Elles nécessitent un contexte métier, des méthodes de découverte et des contrôles de vérification des accès plus approfondis que les autres services de sécurité des applications web », a expliqué l’éditeur dans son rapport. « Ceux qui mettent en œuvre la sécurité des API sans avoir une image précise et en temps réel de leur environnement API peuvent bloquer involontairement le trafic légitime ». Le réseau Cloudflare sur lequel se base le rapport comprend des données provenant de ses services de pare-feu d’applications web (Web Application Firewall, WAF), de protection DDoS, de gestion des bots et de passerelle API.

Le shadow API ouvre la surface d’attaque

Dans son analyse, Cloudflare conclut que le trafic API dépasse le reste du trafic Internet. « Les développeurs d'applications utilisent de plus en plus des architectures modernes, basées sur les microservices, et ils ont besoin d'API pour accéder aux services, aux données ou à d'autres applications afin de fournir des fonctionnalités plus riches aux utilisateurs de leurs applications », a déclaré Melinda Marks, analyste senior chez le consultant ESG. « Mais cela signifie plus de surface d'attaque, donc si les API ne sont pas sécurisées, cela crée un point d’entrée pour accéder à ces services, données ou autres applications », a-t-elle ajouté. Cloudflare a également observé que de nombreuses entreprises ne disposent pas d'un inventaire complet de leurs API, ce qui les rend difficiles à gérer. Les outils de machine learning du fournisseur ont découvert près de 31 % d'API REST (Representational State Transfer) en plus que ceux observés par les identificateurs de session fournis par les clients.

Selon Cloudflare, les applications qui n'ont pas été gérées ou sécurisées par l’entreprise qui les utilise, aussi appelées Shadow API ou API fantômes, sont souvent introduites par des développeurs ou des utilisateurs individuels pour exécuter des fonctions métiers spécifiques. « Une étude réalisée par nos soins a révélé des pourcentages élevés (67 %) d'API ouvertes au public, d’API connectant des applications avec des partenaires (64 %) et d’API connectant des microservices (51 %), ainsi que des taux élevés de mises à jour d'API, dont 35 % d’actualisations quotidiennes et 40 % hebdomadaires », a encore déclaré Melinda Marks. « Ce problème est donc lié à l'augmentation constante du nombre d'API et accroît le risque que des pirates veuillent tirer parti de vulnérabilités qui sont généralement le résultat d'une négligence », a-t-elle ajouté.

L’attaque DDoS, principale menace

52% de toutes les erreurs d'API traitées par Cloudflare ont été attribuées au code d'erreur 429, qui est un code d'état HTTP qui alerte contre l’excès de requêtes. Cette constatation est corroborée par le fait que 33 % des mesures d'atténuation des API consistaient à bloquer les dénis de service distribués (Distributed Denial of Service, DDoS). « Les attaques DoS et DDoS, sont souvent sous-estimées ou oubliées, alors que c’est un domaine important », a déclaré l’analyste. « La capacité à bloquer les attaques DoS/DDoS est donc souvent une priorité pour la sécurité des API ». Parmi les autres principales erreurs d'API figurent les mauvaises requêtes (code erreur 400) (13,8 %), les requêtes non trouvées (code erreur 404) (10,8 %) et les requêtes non autorisées (code erreur 401) (10,3 %). « Les applications actuelles sont plus complexes et plus riches en fonctionnalités, avec un nombre croissant d'API qui contribuent à fournir des fonctionnalités complexes, mais cela augmente le risque de sécurité, car chaque API est une surface d'attaque », a déclaré Melinda Marks.

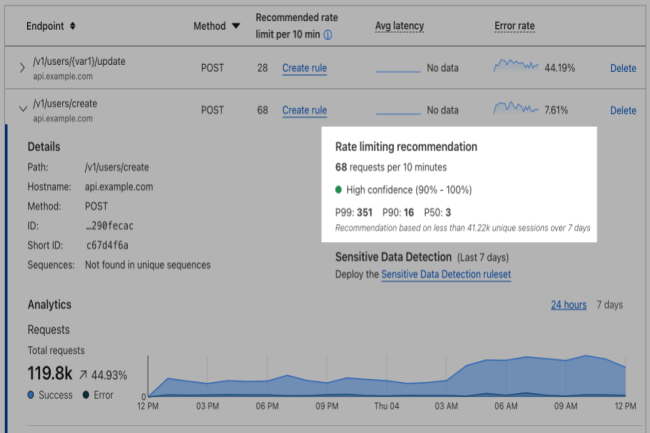

« Nos récentes études ont montré qu’au cours des 12 derniers mois, 92% des entreprises ont été confrontées à un incident de sécurité API, au moins, avec comme conséquence l'exposition des données, la prise de contrôle des comptes, l'attaque par déni de service, etc. Selon Cloudflare, les entreprises peuvent se protéger contre les abus d'API en mettant en œuvre des pratiques pouvant inclure l'unification de la gestion, de la performance et de la sécurité de l'API avec le cloud de connectivité, la mise en œuvre d'un modèle de « sécurité positive » avec la passerelle API qui n'autorise que le trafic reconnu comme « bon » plutôt que d'interdire le trafic reconnu comme « mauvais », l'utilisation de technologies d'apprentissage machine pour la réduction des coûts et la sécurité, et la mesure de la maturité de l'API au fil du temps.

Commentaire