Des chercheurs en sécurité ont détaillé une technique d'attaque baptisée COVID-bit dont le but est de récupérer des informations sensibles depuis des systèmes non connectés à Internet. Ces dernières peuvent être captées par un pirate jusqu'à une distance de 2m voire plus via un téléphone mobile, un PC portable ou un système embarqué. L'attaque COVID-bit a été développée par Mordechai Guri, chercheur à l'Université Ben-Gurion, en Israël, qui a conçu plusieurs méthodes pour voler furtivement des données sensibles à partir de systèmes isolés. Ce dernier s'est notamment distingué pour ses travaux portant sur les attaques « ETHERLED » et « SATAn ».

La technique d'attaque mise au point par les chercheurs en sécurité permet d'exfiltrer des données en utilisant les ondes radio d'un système cible, explique la recherche. « Cette technique permet au logiciel malveillant de contrôler l'utilisation interne de l'ordinateur et générer des basses fréquences de rayonnement électromagnétique dans la bande 0 - 60 kHz. Des informations sensibles (par exemple, fichiers, clés de cryptage, données biométriques et keylogging) peuvent être modulées sur les signaux émis et reçu par un téléphone mobile à proximité à une vitesse maximale de 1000 bits/s », indiquent les chercheurs.

L'onde électromagnétique pour transporter une charge utile de données brutes

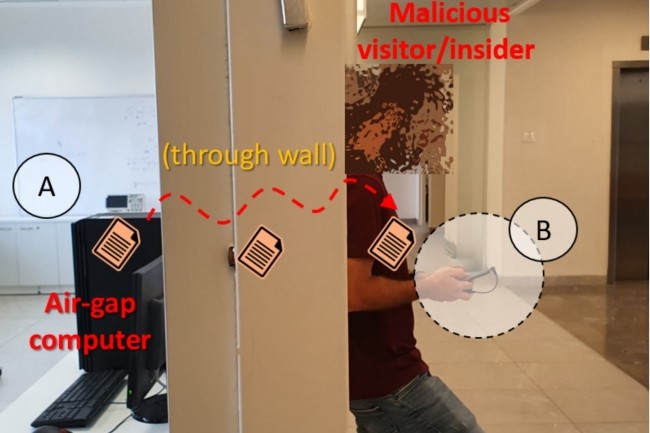

Cette attaque, particulièrement évasive, ne nécessite pas de privilège root, et est efficace même au sein d'une machine virtuelle. Par ce biais, des informations émanant d'un système isolé pourraient être captées par un smartphone ou un ordinateur portable à proximité, même si un mur les sépare. Les systèmes physiquement isolés se retrouvent souvent sur des sites sensibles ou à haut risque tels que les infrastructures énergétiques, gouvernementales, usines voire contrôle des armes.

Pour transmettre les données de l'attaque COVID-bit, les chercheurs ont créé un programme malveillant qui régule la charge du processeur et la fréquence de son cœur d'une manière particulière pour faire en sorte que les alimentations électriques des ordinateurs isolés émettent un rayonnement électromagnétique sur une bande de basse fréquence (0 - 48 kHz). « La principale source de rayonnement électromagnétique dans les SMPS est due à leur conception interne et à leurs caractéristiques de commutation », explique Mordechai Guri. « Lors de la conversion AC-DC et DC-DC, les composants de commutation MOSFET qui s'allument ou s'éteignent à des fréquences spécifiques créent une onde carrée », détaille le chercheur. L'onde électromagnétique peut transporter une charge utile de données brutes, suivant une souche de huit bits qui signifient le début de la transmission.

Perturbation de signal et bannissement des mobiles préconisés

Dans le cadre de son étude, les chercheurs en sécurité ont testé leur vecteur d'attaque depuis 3 systèmes : stations de travail, PC portables et terminaux embarqués. Le signal électromagnétique généré à partir de deux types d'ordinateurs : postes de travail de bureau standard avec quatre et huit cœurs physiques (8 et 16 cœurs virtuels, respectivement) et des postes de travail de bureau haut de gamme avec 12 cœurs physiques (24 cœurs virtuels). Un ordinateur portable standard et un terminal embarqué à faible consommation (Raspberry pi) a aussi été testé avec succès.

La recherche ne s'attèle pas uniquement à décrire le vecteur d'attaque mais propose aussi des contre-mesure à suivre pour éviter d'en être victime. « Pour perturber la génération d'un signal, il est possible d'initier des charges de travail aléatoires sur les processeurs CPU à chaque fois une activité suspecte a été détectée. La charge de travail aléatoire produit des variations de la fréquence de commutation et interfère avec la vecteur du processus malveillant. Nos tests montrent qu'un seul processus lié au même noyau que l'émetteur peut considérablement réduire le SNR du signal d'origine », peut-on lire dans la recherche. « Les contre-mesures réglementaires peuvent inclure l'utilisation des normes TEMPEST pour interdire ou surveiller l'existence de récepteurs radio à proximité de lieux classifiés ou systèmes sensibles (par exemple, NSTISSAM TEMPEST/2-95). Dans dans notre cas, les terminaux d'enregistrement, tels que les téléphones portables, devraient être banni de la zone des systèmes isolés ».

Commentaire