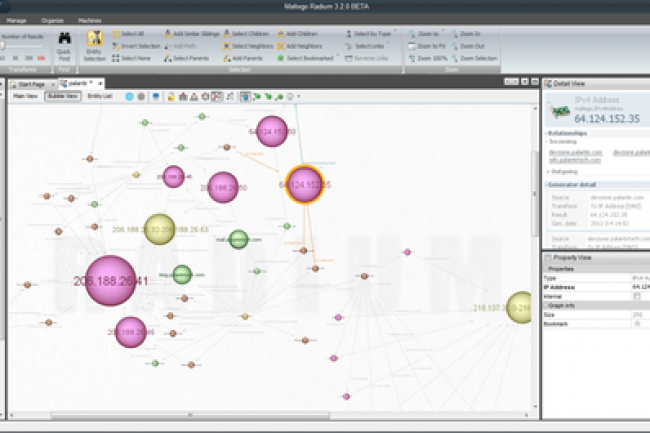

A partir de Google Maps, le parking de l'US National Security Agency a une empreinte écologique plus importante que le bâtiment lui-même. Et concernant le secret entourant ce qui se passe à l'intérieur, nombre d'informations sont disponibles ... à l'extérieur. Lors d'une démonstration la semaine dernière lors de la conférence de sécurité Breakpoint, Roelof Temmingh, fondateur de la société Paterva, a montré comment son programme Maltego pouvait récolter des indices épars en ligne afin de fournir rapidement une image détaillée d'un individu ou d'une organisation. Maltego analyse en effet rapidement et succinctement les données publiques présentes sur le Net afin de mettre sur pied une empreinte graphique numérique.

"Toutes les informations que nous possédons sont publiques"

Avant sa démonstration, le fondateur de Paterva a souligné que toutes les informations recueillies par Maltego provenaient bel et bien de sources publiques. "Aucun contrôle n'est brisé pour obtenir les informations que nous possédons", a-t-il déclaré. "Ce sont des informations présentes sur le net. Nous ne faisons que les agréger de manière efficace". Maltego est en effet très efficace pour assembler rapidement les pièces du puzzle d'une identité numériques. R.Temmingh a ainsi utilisé Maltego pour effectuer une recherche de tweets correspondant aux coordonnées du parking de la NSA. Le réseau social est en effet capable de marquer des messages avec des données de géo-localisation pouvant ensuite être recherchée. Puis le programme a procédé à une sélection des tweets pour ne se concentrer que sur une seule personne. "Il est prudent de vérifier si les tweets d'une personne en particulier sont en accord avec le contexte ciblé" affirme R.Temmingh. Pour la personne choisie, en l'occurrence, il semblait bien que celle-ci ait vécu ou travaillé dans la région.

Les données EXIF: une mine d'or pour les pirates

Puis le programme de R.Temmingh a analysé les réseaux sociaux à la recherche d'informations. Facebook, MySpace ou encore LinkedIn: une photo identique entre deux de ces sites permet bien souvent de confirmer une identité et d'étoffer un peu plus la fiche de renseignement. Après une journée de recherche seulement, le programme est en mesure de découvrir l'adresse e-mail de la personne, sa date de naissance, son parcours ou encore son CV. "Il ne s'agit que d'une seule journée de travail", a déclaré Temmingh. "Nous ne parlons pas de semaines et de semaines." D'autres informations intéressantes peuvent provenir des données EXIF (Exchangeable Image File) souvent noyées dans une photographie et pouvant inclure l'horodatage, la marque ou encore le modèle de la caméra ou de l'appareil mobile utilisé pour prendre une photo. Ces dernières pouvant être téléchargées depuis les réseaux sociaux, les pirates disposent ainsi d'une source d'information importante concernant le matériel à compromettre. Il serait en effet facile pour un attaquant de cibler la personne avec son adresse e-mai préalablement obtenue.

La Corée du Nord; une surface d'attaque à toute épreuve

Lorsque Maltego est utilisé pour analyser de grandes organisations, il semble beaucoup plus facile pour Maltego de créer des graphiques détaillés. Par exemple, la structuration d'un réseau d'entreprise, les adresses des serveurs de messagerie, les blocs d'adresses IP et les fournisseurs prenant en charge la connectivité Internet ne sont plus des secrets. Le programme est ainsi capable de mettre en exergue une "surface d'attaque", terme utilisé pour décrire les faiblesses potentielles d'un réseau. Fait intéressant, R.Temmingh a également fait travailler Maltego sur la Corée du Nord. Le pays, qui limite fortement l'accès à Internet, n'a presque aucune présence sur le web. Sa surface d'attaque est par conséquent très faible, ne rassemblant pas plus de données qu'une seule société. Le graphique des réseaux du pays dans Maltego "tient sur une page" déclare R.Temmingh. "Il n'y a rien à attaquer." Mais la leçon, toutefois, n'est pas l'importance de se retirer de l'Internet, ce qui pourrait inviter d'autres problèmes, tels que des imitateurs. "Vous devez choisir ce que vous exposez très attentivement. Mais vous ne pouvez pas ne rien mettre sur le web", affirme R.Temmingh.

Maltego traque les informations personelles sur le web

3

Réactions

La plate-forme Open Source de renseignement Maltego démontre la valeur des informations personnelles accessibles au public. Capable d'établir une surface d'attaque détaillée d'une personne ou d'une organisation sur le Net, le programme pourrait s'avérer être une arme de choix pour les pirates.

Newsletter LMI

Recevez notre newsletter comme plus de 50000 abonnés

vous etes les meilleurs

Signaler un abuswww.lemondeinformatique.fr/toute-l-actualite-produit-sur-maltego-717.html

Signaler un abusmaltego

Signaler un abus