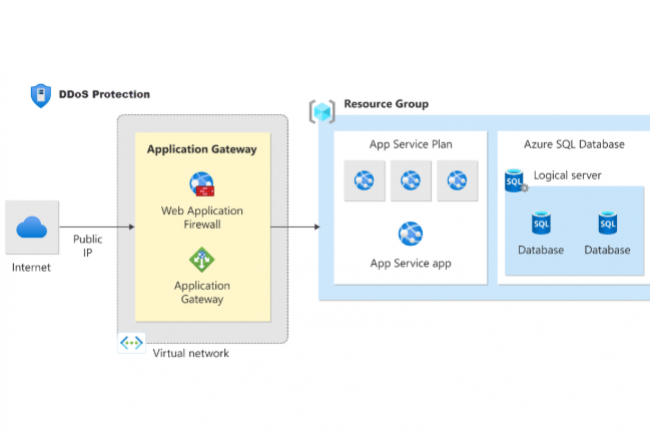

La plus grande attaque DDoS jamais enregistrée à ce jour a été bloquée par Microsoft. Liée au botnet Aisuru IoT, elle s'est élevée à 15,72 Tbps et a atteint près de 3,64 milliards de paquets par seconde et ciblé un seul point de terminaison cloud en Australie, a expliqué l'éditeur. C'est plus qu'une précédente attaque de 11,5 Tbps circonscrite par Cloudflare en septembre dernier. « L'attaque consistait en des inondations UDP à très haut débit ciblant une adresse IP publique spécifique, lancées à partir de plus de 500 000 adresses IP sources dans différentes régions », a indiqué la société dans un billet de blog. « Ces rafales UDP soudaines comportaient un minimum d'usurpation d'adresses sources et utilisaient des ports sources aléatoires, ce qui a simplifié le traçage et facilité l'intervention des fournisseurs. » La firme de Redmond a ajouté que la plateforme de protection DDoS d'Azure avait automatiquement détecté et atténué l'attaque, en filtrant et en redirigeant le trafic malveillant sans perturber les charges de travail des clients. Microsoft a également exhorté les entreprises à valider les protections de toutes les charges de travail connectées à Internet avant la période des fêtes, avertissant que les attaquants s'adaptent à l'augmentation des débits de la fibre optique résidentielle et à la puissance croissante des terminaux IoT grand public.

Des failles systémiques de sécurité de l'IoT

L'ampleur et la répartition du trafic DDoS montrent à quel point les faiblesses systémiques des terminaux IoT domestiques sont désormais profondément ancrées. Ces termianux sont souvent mal configurés, peu sécurisés par défaut, rarement mis à jour et dépourvus de contrôles de sécurité élémentaires. « Il ne s'agit pas seulement d'un problème technique », explique Sunil Varkey, analyste en cybersécurité. « Il s'agit d'une défaillance mondiale en matière d'hygiène informatique qui se traduit désormais par un risque stratégique pour les infrastructures. C'est une vaste armée de systèmes compromis et facilement compromettables qui attendent l'ordre de passer à l'action. La responsabilité et l'assurance en matière de sécurité doivent être réexaminées en priorité, qu'il s'agisse des équipementiers, des fournisseurs de services ou des utilisateurs domestiques. »

M. Varkey a ajouté que les attaques DDoS modernes ressemblent de plus en plus à des incidents de type « coup de poing », frappant soudainement, ne durant que quelques minutes et disparaissant avant que les défenses ne se mettent pleinement en place. Il a déclaré que leur vitesse et leur intensité nécessitent une protection permanente et une résilience préventive plutôt qu'une atténuation réactive. L'attaque montre comment des millions d'équipements grand public sont devenus des armes stratégiques capables de mettre à rude épreuve même les plateformes cloud hyperscales. « Les attaques DDoS ne sont plus une nuisance maîtrisable, mais un véritable risque au niveau de l'infrastructure, avec un impact économique potentiel », a déclaré Chandrasekhar Bilugu, directeur technique de SureShield. « Les entreprises doivent traiter la protection contre les attaques DDoS comme une infrastructure de niveau 0, en utilisant des configurations multi-fournisseurs, toujours actives, avec une marge de capacité mesurée en dizaines de térabits par seconde, plutôt que de la traiter comme une réflexion après coup. » Selon Keith Prabhu, fondateur et CEO de Confidis, l'Internet haut débit à domicile et les appareils IoT plus puissants augmentent la capacité d'attaque par terminal, permettant ainsi de mener des attaques DDoS à grande échelle avec moins de nœuds. « Les botnets IoT modernes peuvent désormais mener des attaques de couche 7 plus intelligentes, et pas seulement des attaques volumétriques », explique M. Prabhu. « Le faible niveau de sensibilisation à la sécurité des utilisateurs finaux à domicile conduit souvent à la compromission des terminaux, qui peuvent alors être utilisés pour de telles attaques. » Les entreprises partent souvent du principe que les fournisseurs de services cloud offrent une protection totale contre les attaques DDoS, mais les analystes ajoutent que les fournisseurs sécurisent la plateforme plutôt que les charges de travail individuelles ou les API.

Appliquer des stratégies d'atténuation

M. Prabhu a déclaré que les RSSI devraient désormais tester la capacité de leurs plans de contrôle à résister à des attaques supérieures à 15 Tbps, déterminer comment contenir les pics de coûts liés au cloud déclenchés par l'auto-scaling lors d'un incident et trouver des moyens de maintenir les services critiques en fonctionnement si les défenses sont débordées. « Les RSSI peuvent tester ces critères de référence à l'aide de simulations DDoS et d'une évaluation des capacités de résilience DDoS de l'infrastructure des fournisseurs de services cloud », a-t-il ajouté. D'autres ont souligné qu'une bonne hygiène informatique ne suffit pas à elle seule à empêcher les systèmes compromis d'être utilisés dans des attaques DDoS. « La protection réelle repose sur des défenses multicouches telles que les scrubbers DDoS, les CDN et les limiteurs de débit de trafic à la périphérie du réseau », a déclaré M. Varkey. « Cependant, la plupart des appareils IoT grand public fonctionnent en dehors de ces périmètres de protection, ce qui les rend inefficaces pour prévenir le trafic d'attaques sortantes. Cela met en évidence une lacune systémique où la sécurité au niveau des équipements doit être complétée par un filtrage au niveau des FAI et la responsabilité des équipementiers afin de réduire le risque mondial de DDoS. »

Lorsque des centaines de milliers de périphériques IoT mal sécurisés peuvent être coordonnés pour lancer une seule attaque numérique de courte durée, la frontière entre négligence et risque pour les infrastructures nationales devient dangereusement floue. « Nous avons atteint un point où sécuriser le cloud signifie sécuriser l'edge, et cela comprend désormais des millions de routeurs domestiques, de caméras et d'appareils connectés qui servent discrètement les armées de botnets », a déclaré M. Varkey.

Commentaire