Il vous reste 94% de l'article à lire

Vous devez posséder un compte pour poursuivre la lecture

Vous avez déjà un compte? Connectez-vous

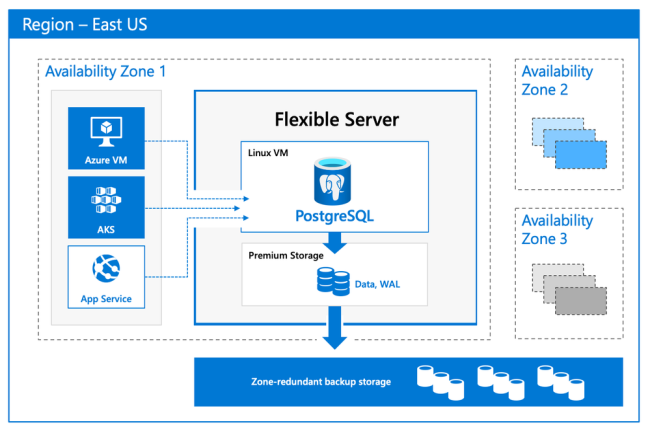

Des chercheurs ont trouvé des vulnérabilités dans l'offre PostgreSQL sur Azure. En les combinant, des pirates pourraient accéder aux bases de données d'autres utilisateurs du cloud de Microsoft. Pour remédier à cette attaque baptisée ExtraReplica, Microsoft a corrigé des failles.

Il vous reste 94% de l'article à lire

Vous devez posséder un compte pour poursuivre la lecture

Recevez notre newsletter comme plus de 50000 abonnés

Commentaire