Jeudi dernier, de nombreux chercheurs spécialisés dans les malwares ont remarqué avec surprise la présence d’un correctif Microsoft inattendu sur leurs machines. D’autant que celui-ci n’avait pas emprunté la voie habituelle, puisque Windows Update n’était pas impliqué dans cette mise à jour. En fait, la nouvelle version de mpengine.dll a été chargée automatiquement, même quand Windows Update était désactivé.

Cette vulnérabilité portant la référence CVE-2017-11937 est particulièrement néfaste. Quand le moteur de protection contre les logiciels malveillants - Malware Protection Engine (MPE) - scanne un fichier jimmied, celui-ci peut prendre le contrôle de l’ordinateur et exécuter tout ce qu'il veut. Étant donné que le MPE fonctionne en permanence en arrière-plan, les possibilités d’infecter un ordinateur avec un fichier défectueux sont multiples.

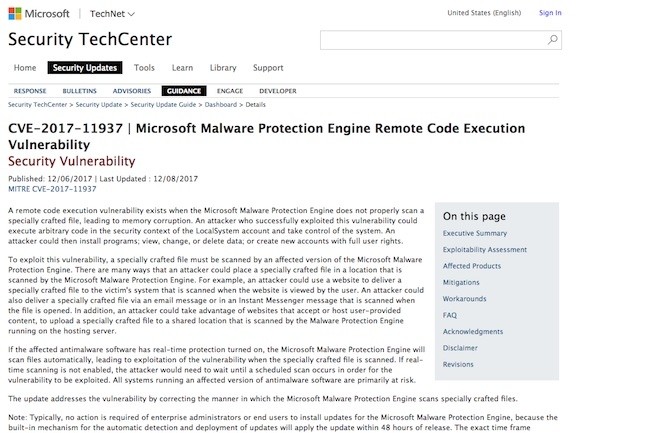

Voici ce qui dit en substance l'avis de sécurité de Microsoft :

« Plusieurs options s’offrent à un attaquant pour insérer un fichier spécialement conçu dans un emplacement analysé par le Malware Protection Engine de Microsoft. Par exemple, l’attaquant pourrait utiliser un site web pour transmettre un fichier spécialement conçu au système de la victime, le système étant analysé par le site web quand il est consulté par l'utilisateur. L’attaquant pourrait également livrer un fichier spécialement conçu via un message électronique ou un message Instant Messenger également analysé lors de l'ouverture du fichier. L’attaquant pourrait aussi passer par des sites web qui acceptent ou hébergent des contenus fournis par l'utilisateur, pour télécharger un fichier spécialement conçu vers un emplacement partagé qui est là encore analysé par le moteur de protection MPE tournant sur le serveur d'hébergement ».

Autant dire que le trou de sécurité est énorme. Il est comparable au bug affectant le Malware Protection Engine de JavaScript (voir à ce sujet l’article publié en mai dernier par notre confrère de Computerworld). La liste des systèmes affectés ressemble à un catalogue exhaustif des systèmes Windows, puisque la faille concerne toutes les versions de Windows 7, 8.1 et 10, Windows RT 8.1, Windows Server 2016, Forefront Endpoint Protection, Exchange Server, Server 2008 R2 avec Desktop Experience. Et ce ne sont que les versions de Windows bénéficiant encore d’un support. WinXP semble également vulnérable, mais l’ancien système n’a reçu aucun correctif.

Mise à jour recommandée

Catalin Cimpanu de Bleepingcomputer donne plus de détails sur la faille et explique même comment elle a été découverte par le National Cybersecurity Center (NCSC) britannique. Il cite trois autres trous de sécurité « vraiment très sérieux » trouvés dans mpengine.dll plus tôt cette année.

Il est nécessaire de vérifier le numéro de version de Windows Defender. Crédit Woody Leonhard/IDG.

Pour vérifier que votre système a été correctement mis à jour, ouvrir Windows Defender. La dernière version de mpengine.dll porte le numéro 1.1.14405.2. Si la version du moteur est 1.1.14306 (voir capture d'écran), c’est que la machine n'a pas encore été détectée. Notre confrère conseille fortement de ne pas utiliser son ordinateur tant que la mise à jour n’a pas été appliquée.

à DDA (Membre) • 12/12/2017 à 08h56 : .."c’est le cas sur un poste éteint ?".. Non ce n'est pas le cas si vous faites partie des 30.000 foyers privés d'électricité ce week-end..

Signaler un abusNotre confrère conseille fortement de ne pas utiliser son ordinateur tant que la mise à jour n’a pas été appliquée.

Signaler un abusVu que l’article précise en introduction que Microsoft déploie de façon discrète la contre-mesure, c’est le cas sur un poste éteint ?