Alors que les processeurs d’AMD ne sont pas affectés par la faille Meltdown, les correctifs livrés en urgence par Microsoft pour protéger ces systèmes des éventuels exploits Meltdown et Spectre ont eu pour effet de bloquer les puces du fabricant américain AMD. Mais hier, Microsoft a livré des correctifs spécifiques pour ces systèmes. Comme l’explique l’éditeur, le correctif portant la référence KB4073290 résout le problème. Celui-ci peut-être déployé via Windows Update ou téléchargé manuellement.

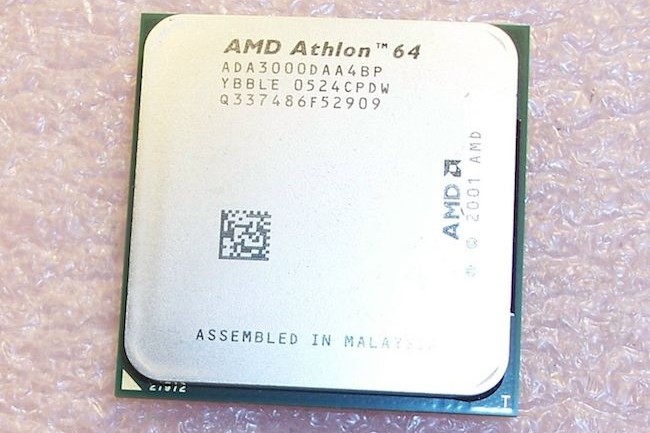

Depuis la découverte des failles Spectre et Meltdown, il a fallu environ six mois de travail discret aux éditeurs pour mettre au point des mesures d'atténuation. Mais les correctifs eux-mêmes ont aussi posé quelques problèmes. Les premiers dysfonctionnements avec les systèmes tournant avec des puces AMD se sont manifestés autour du 9 janvier. « Après enquête, Microsoft a pu se rendre compte que certaines puces d’AMD ne correspondaient pas à la documentation fournie à Microsoft pour développer des mesures d'atténuation pour le système d'exploitation Windows afin de le protéger contre les vulnérabilités Spectre et Meltdown », avait expliqué à ce moment-là Microsoft dans son avis de sécurité. « Afin d'éviter que les ordinateurs AMD soient bloqués au démarrage, Microsoft suspendra temporairement le déploiement des mises à jour pour les machines Windows équipées de processeurs AMD et concernées par les failles CPU ». Microsoft ne précise toutefois pas quels processeurs AMD étaient vulnérables. Selon les statistiques établies par le chef de la sécurité de Microsoft, les plaintes comptabilisées sur les forums faisaient surtout référence à des puces Athlon et Sempron plus anciennes. Sur le fil ayant suscité le plus grand nombre de réponses (plus de 160), plus de 800 personnes ont indiqué « avoir le même problème ».

Microsoft propose des guides de dépannage aux propriétaires de PC AMD sous Windows 7, 8 et 10 qui refuseraient de démarrer après application du correctif d'urgence publié la semaine dernière. (Crédit : Google/Natascha Eibl)

Même si, pour l'instant, vous ne pouvez pas appliquer le correctif Meltdown, il est conseillé de mettre à jour votre navigateur Web sans délai. Les navigateurs Firefox, Chrome, Internet Explorer et Edge ont tous été mis à jour afin de protéger les systèmes contre les exploits ciblant la faille Spectre, vulnérabilité à laquelle sont exposées les puces AMD. Cette faille est différente de la faille Meltdown et elle n’est pas concernée par les correctifs Windows défectueux. Il est important aussi d’avoir un logiciel de sécurité à jour, surtout si vous ne pouvez pas encore appliquer le correctif Windows. Même si l’antivirus ne peut pas détecter l’exploitation spécifique des failles Meltdown ou Spectre sur une machine, il pourra repérer les tentatives d’injection et d’exécution de code malveillant que l’attaquant doit réaliser pour exploiter les failles CPU et tenir les malwares à distance.

Pouvez-vous, simplement, m'expliquer comment ont peut appliquer une mise à jour censée débloquer un PC si celui-ci est déjà bloqué ?

Signaler un abusVieux processeurs ? Mon Rizen 5 n'a pas résisté lui aussi...

Signaler un abusBon, si mon PC équipé d'un processeur AMD est bloqué, pouvez-vous m'indiquer comment je fais la mise à jour ? Je sors le fer à souder ? J'implore les cieux ? ou ..... Je passe à Linux ?

Signaler un abusBonjour, j'ai eu ce problème avec mon pc et après avoir essayé de le relancer sur Win10, il redémarre en boucle. Je n'arrive même plus à atteindre l'écran bleu des choix, je ne peux donc pas installer le patch... Quelqu'un saurait-il comment m'aider ? Merci beaucoup !

Signaler un abus