Sur son cloud public Azure, Microsoft propose depuis 3 ans, sous l’appellation Confidential computing, des technologies de protection des données pour chiffrer ces dernières au repos et en transit. Deux types de machines virtuelles permettent d’en bénéficier. Les unes reposent sur les CPU Epyc de 3e génération d’AMD pour chiffrer la totalité de la VM lors de son utilisation. Les autres recourent à la technologie de chiffrement Intel SGX (Software Guard Extensions) pour appliquer la protection au niveau de l’application. Hier, Microsoft a annoncé des mises à jour de sa famille de machines virtuelles DC-series basées sur Intel SGX, avec l’arrivée, en préversion publique, des VM Azure DCsv3 et DCdsv3. Ces VM permettent aux clients d’Azure de créer des enclaves qui chiffrent les données en cours de traitement par le CPU, les isolent en mémoire et les protègent ainsi de l’OS, des hyperviseurs à privilèges escaladés et des opérateurs Azure.

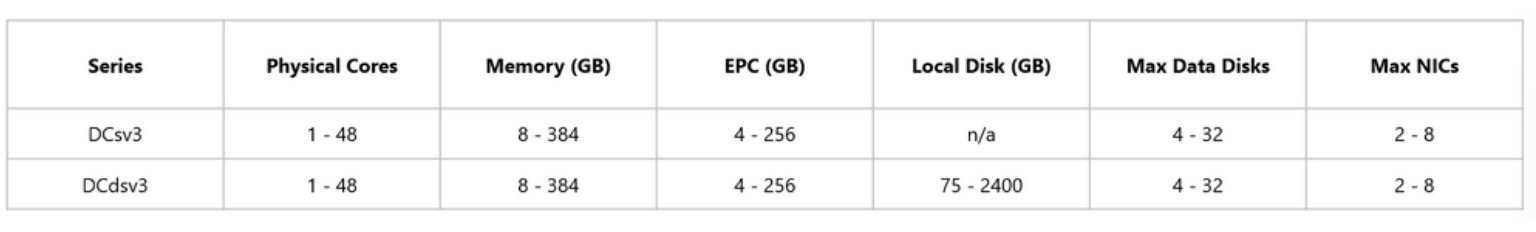

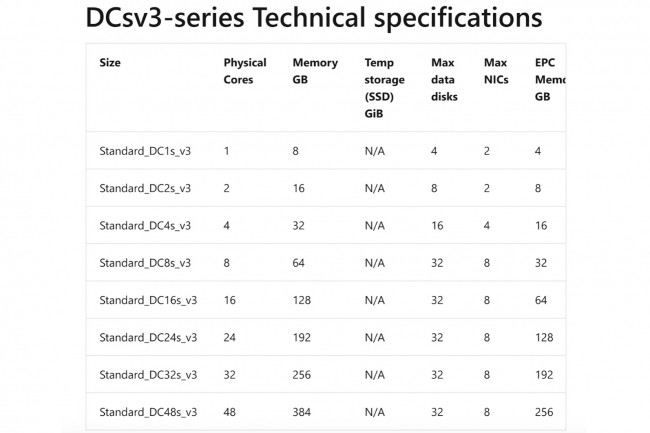

Avec la 3ème génération de processeurs Xeon Scalable d’Intel, les capacités des instances DC-series ont nettement évolué, souligne Microsoft. « La taille de l’Enclave Page Cache (EPC) pour Intel SGX a été multipliée par 1500 pour supporter des charges de travail plus importantes, la mémoire a été multipliée par 12 et jusqu’à 48 coeurs permettent de traiter de façon plus performante des workloads gourmands en mémoire tout en maintenant la confidentialité des données », note le fournisseur dans un billet.

Les VM DCsv3 et DCdsv3 sont basées sur la 3ème génération de processeurs Xeon Scalable 8370C. (Crédit : Microsoft)

Utilisation de Total Memory Encryption - Multi Key

« Avec cette génération, nous permettons aux clients de chiffrer leurs VM avec des clés séparées et uniques en utilisant Total Memory Encryption - Multi Key d’Intel », annonce également Microsoft. La VM maintient le chiffrement en permanence et apporte une protection contre les autres tenants sur le même noeud. Le fournisseur indique également supporter le processus d’attestation basé sur ECDSA, ce dernier consistant à vérifier à distance que les binaires du logiciel s’exécutent sur une plateforme matérielle sûre.

Sur ses instances DCsv3 et DCdsv3, Microsoft étend aussi le support d’Azure Kubernetes Service (AKS) à l’add-on confidential computing SGX pour AKS. Il précise que cette extension permet d’améliorer de façon significative la performance des charges de travail exigeantes en mémoire qui utilisent Confidential containers. C’est en particulier le cas des traitements d’analyse de données, des tâches d’apprentissage et d’inférence du machine learning et des traitements MPC (multi-party computation). Ces derniers permettent à plusieurs intervenants de faire des calculs sur leurs données combinées protégées par chiffrement.

Pour l’instant, les préversions des instances DCsv3 et DCdsv3 ne sont disponibles qu’aux Etats-Unis sur les régions East US 2 et Central US. Elles seront ouvertes à d’autres régions dans les prochains mois. Dans un document, Microsoft détaille leur configuration.

Commentaire