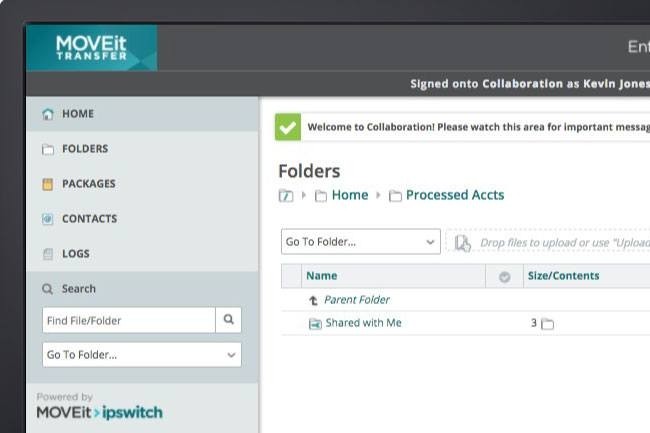

En s’emparant d’IP Switch et son logiciel MoveIT Transfer en 2019, Progress Software était loin de se douter de la faiblesse de sa sécurité. Après la découverte d’une faille zero day à la fin du mois de mai dernier, l’éditeur en finit plus de découvrir des vulnérabilités dans le logiciel. Dernier en date, une autre brèche critique de type injection SQL a été détectée et corrigée dans une mise à jour publiée en fin de semaine dernière.

La CVE-2023-36934 est particulièrement dangereuse, car elle est exploitable sans authentification de l’utilisateur. Cela signifie que même les attaquants ne disposant pas d'informations d'identification valides peuvent potentiellement exploiter la vulnérabilité. Cependant, jusqu'à présent, aucun rapport n'a fait état d'une utilisation active de ce bug. Dans le pack de correctifs, Progress Software colmate deux autres failles : CVE-2023-36932 et CVE-2023-36933. La première est une faille d'injection SQL qui peut être exploitée par des attaquants connectés pour obtenir un accès non autorisé à la base de données MoveIT Transfer. La seconde entraîne l’arrêt inopiné du logiciel.

Les défauts de sécurité de MoveIT Transfer inquiètent les autorités en charge de la cybersécurité depuis que le groupe de ransomware Clop se sert de la première faille (CVE-2023-34362). Et le moins que l’on puisse dire est que cette campagne est redoutable. Près de 200 entreprises auraient été victimes de ce gang et près de 17,5 millions de personnes ont vu leurs données personnelles compromises, selon Brett Callow, chercheur chez Emisoft. Et la liste ne cesse de s’allonger, la semaine dernière le groupe pétrolier Shell a confirmé avoir été pris dans les nasses de Clop qui menace de publier des données sensibles du groupe.

Commentaire