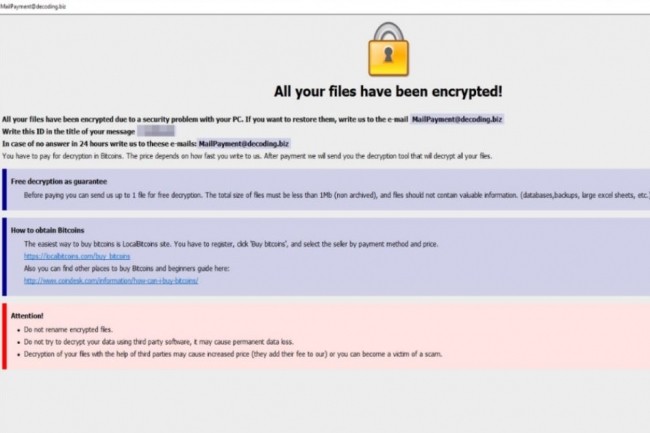

Frappant tous azimuts, les ransomwares sont devenus au fil des ans la principale plaie des entreprises et ce n'est pas l'année écoulée qui montre le contraire. Aux côtés de scenarios d'attaques automatisés utilisant des logiciels poids lourds de la malveillance numérique comme WannaCry et NotPetya, une nouvelle génération de campagnes de rançongiciels (Ryuk, Doppelpaymer...) se dote d'un niveau de dangerosité encore plus élevée. Et pour cause, ces scénarios de campagnes opérées par des humains passent par des techniques de social engineering couplées à des déplacements latéraux dans le système d'information d'une entreprise ciblée qui se révèlent redoutables.

« Les adversaires utilisent le vol de justificatifs d'identité et des méthodes de déplacement latéral traditionnellement associées à des attaques ciblées comme celles menées par des Etats », indique un dernier billet de l'équipe en charge de lutte contre les menaces avancées Microsoft. « Ces attaques sont connues pour tirer parti des faiblesses de la configuration du réseau et des services vulnérables pour déployer des charges utiles de ransomware dévastatrices. Et tandis que le ransomware est l'action très visible prise dans ces attaques, les opérateurs humains fournissent également d'autres charges utiles malveillantes, volent des informations d'identification et accèdent et exfiltrent des données à partir de réseaux compromis. »

Des attaques par force brute couplées à l'exploitation de vulnérabilités

Suivi de près par l'équipe sécurité de Microsoft depuis 18 mois, le groupe de cyberattaquants Parinacota fait partie des groupes qui a fait évoluer sa tactique pour compromettre un nombre suffisamment important de systèmes et réussir ses opérations de cryptojacking, campagnes de spam... Après avoir utilisé un ancien ransomware Samas (aka SamSam), le groupe s'est tourné vers des attaques par force brute pour compromettre les serveurs dont RDP est exposé sur Internet couplées à de l'exploitation de vulnérabilités serveurs non corrigés pour gagner des privilèges systèmes. D'autres campagnes utilisent aussi cette méthode pour des attaques de ransomware ciblées (GrandCrab, MegaCortext, LockerGoga, Hermes, RobbinHood...).

Pour parvenir à ses fins, Parinacota a d'abord scanné Internet pour repérer des machines dont le port RDP 3389 était visible avant des outils comme Masscan.exe. « Une fois une cible vulnérable trouvée, le groupe procède à une attaque par force brute à l'aide d'outils tels que NLbrute.exe ou ForcerX, en commençant par des noms d'utilisateur courants tels que « admin », « administrateur », « invité » ou « test ». Après avoir réussi à accéder à un réseau, le groupe teste la machine compromise pour la connectivité Internet et la capacité de traitement. Ils déterminent si la machine répond à certaines exigences avant de l'utiliser pour mener des attaques par force brute RDP ultérieures contre d'autres cibles. Cette tactique, qui n'a pas été observée comme étant utilisée par des opérateurs de ransomware similaires, leur donne accès à une infrastructure supplémentaire qui est moins susceptible d'être bloquée », explique Microsoft.

Des dizaines d'outils de hack et fichiers de commande malveillants téléchargés

Les cyberattaquants agissent ensuite de façon assez maline en mobilisant d'autres systèmes qui ne sont pas impliqués dans cette opération de force brute afin d'éviter d'échapper à la détection par réputation de leur cible, préserver leur activité et également leur infrastructure de commande et de contrôle. « Parinacota utilise les privilèges administrateurs obtenus via des informations d'identification volées pour désactiver ou arrêter tout service en cours d'exécution pouvant conduire à leur détection », indique Microsoft. Une fois dans la place, les pirates téléchargent sur les systèmes hôtes des archives ZIP contenant des dizaines d'outils et fichiers de commande pour voler des informations d'identification, faire de la reconnaissance...

« Avec ces fichiers batch, le groupe efface des journaux d'événements à l'aide de wevutil.exe et effectue une reconnaissance approfondie sur la machine et le réseau recherchant généralement des opportunités de se déplacer latéralement à l'aide d'outils communs de scan réseau. Lorsque cela est nécessaire le groupe élève ses privilèges administrateur avec des fonctions d'accessibilité couplé à des fichiers chargés d'exploits nommés en fonction des CVE visées ».

Disposant des identifiants nécessaires entre les mains, Parinacota est dès lors capable de réaliser des modifications du registre en utiliser des fichiers .bat ou .reg pour permettre des connections RDP, paramétrer un accès au travers d'applications d'assistance à distance ou installer une backdoor, créer des nouveaux comptes locaux et les ajouter au groupe d'administrateurs locaux. « Pour déterminer le type de charge utile à déployer, Parinacota utilise des outils tels que Process Hacker pour identifier les processus actifs. Les attaquants n’installent pas toujours les ransomwares immédiatement; ils ont été observés en installant des mineurs et en utilisant massmail.exe pour exécuter des campagnes de spam, utilisant essentiellement les réseaux d'entreprise comme infrastructure informatique distribuée à but lucratif. Le groupe, cependant, revient finalement sur les mêmes machines après quelques semaines pour installer le ransomware. »

Les moyens de se défendre

Dans son billet, Microsoft détaille non seulement d'autres campagnes de ransomware (Ryuk avec infections Trickbot et Doppelpaymer) mais fournit également quelques conseils pratiques pour limiter leur impact.

- Renforcez les ressources accessibles sur Internet et assurez-vous qu'elles disposent des dernières mises à jour de sécurité. Utilisez la gestion des menaces et des vulnérabilités pour auditer régulièrement ces actifs afin de détecter les vulnérabilités, les erreurs de configuration et les activités suspectes ;

- Sécuriser les passerelles distantes à l'aide de solutions telles que l'authentification multifacteur Azure (MFA). Si vous ne disposez pas d'une passerelle MFA, activez l'authentification au niveau du réseau (NLA) ;

- Pratiquer le principe du moindre privilège et maintenir les bonnes pratiques d'hygiène sécurité sur les identifiants. Évitez d'utiliser des comptes de service de niveau administrateur à l'échelle du domaine. Appliquez des mots de passe d'administrateur local aléatoires puissants juste à temps. Utilisez des outils comme LAPS. Surveillez les tentatives de force brute ;

- Vérifiez les tentatives d'authentification infructueuses excessives (ID d'événement de sécurité Windows 4625). Surveillez la suppression des journaux d'événements, en particulier le journal des événements de sécurité et les journaux opérationnels PowerShell. Microsoft Defender ATP déclenche l'alerte « Le journal des événements a été effacé » et Windows génère un ID d'événement 1102 lorsque cela se produit ;

- Activez les fonctionnalités de protection antialtération pour empêcher les attaquants d'arrêter les services de sécurité ;

- Déterminez où les comptes à fort privilège se connectent et exposent les informations d'identification. Surveillez et étudiez les événements de connexion (ID d'événement 4624) pour les attributs de type de connexion. Les comptes d'administrateur de domaine et les autres comptes disposant de privilèges élevés ne doivent pas être présents sur les postes de travail ;

- Activez la protection fournie par le cloud et la soumission automatique d'échantillons sur Windows Defender Antivirus. Ces capacités utilisent l'intelligence artificielle et l'apprentissage automatique pour identifier et arrêter rapidement les menaces nouvelles et inconnues ;

- Activez les règles de réduction de la surface d'attaque, y compris les règles qui bloquent le vol d'informations d'identification, l'activité des ransomwares et l'utilisation suspecte de PsExec et WMI. Pour lutter contre les activités malveillantes lancées via des documents Office armés, utilisez des règles qui bloquent les activités avancées de macro, le contenu exécutable, la création de processus et l'injection de processus lancée par les applications Office Autre. Pour évaluer l'impact de ces règles, déployez-les en mode audit ;

- Activez AMSI pour Office VBA si vous disposez d'Office 365 ;

- Utilisez le pare-feu Windows Defender et votre pare-feu réseau pour empêcher autant que possible la communication RPC et SMB entre les points de terminaison. Cela limite les mouvements latéraux ainsi que d'autres activités d'attaque ;

Commentaire