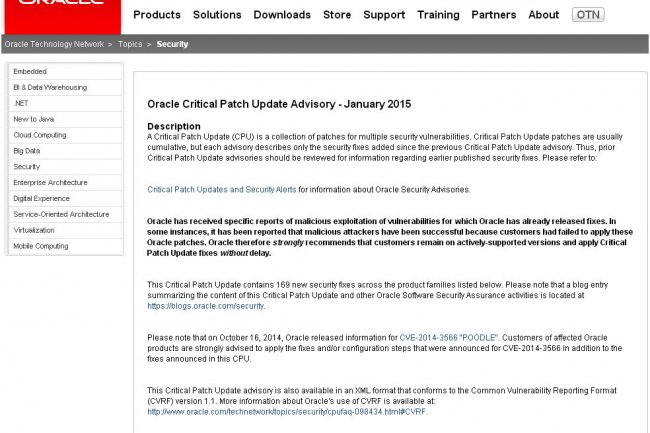

Dans le cadre de sa mise de sécurité trimestrielle, Oracle a corrigé 19 failles affectant Java. Le « Critical Patch Update » livré hier intervient au total sur 169 problèmes de sécurité à travers plusieurs centaines de produits (dont la base de données phare de l'éditeur, Fusion Middleware, Entreprise Manager, e-Business Suite, BI, Exalogic, mais aussi MySQL et d'autres*). Oracle a par ailleurs désactivé la version 3.0 du protocole de sécurisation des échanges SSL, vulnérable aux attaques.

Sur les 19 failles corrigées dans Java, 14 concernent des déploiements du client et peuvent être exploitées à partir de pages web au travers d'applets Java malveillantes ou d'applications Java Web Start. Quatre d'entre elles se sont vues appliquer le score maximum de criticité du CVSS (Common Vulnerability Scoring System), c'est-à-dire 10. Deux autres sont presque aussi sévères (9.3), ce qui signifie qu'elles peuvent contribuer à compromettre l'ensemble du système.

Risque de contournement de la sandbox Java

Les menaces associées aux failles Java permettant de contourner le bac à sable (sandbox) vont de la lecture à l'écriture de données en local jusqu'à la prise en main complète de l'OS incluant l'exécution de code arbitraire, a expliqué John Matthew Holt, CTO du spécialiste en sécurité Waratek par e-mail à nos confrères d'IDG News Service. Il s'agit pour les secondes des pires menaces possibles parce que des attaquants peuvent utiliser ces failles pour installer des malwares, voler des mots de passe, usurper les identités d'utilisateurs, détruire des fichiers et utiliser les machines compromises comme des pivots pour lancer des attaques plus importantes sur d'autres machines dans le même réseau local, explique-t-il encore.

Le nombre d'attaques qui exploitent des vulnérabilités Java pour installer des malwares sur les ordinateurs ont décliné sérieusement par rapport à l'an dernier, mais elles restent l'un des principaux vecteurs d'attaque à l'encontre des utilisateurs du web, selon le dernier rapport de sécurité livré cette semaine par Cisco.

Dernière mise à jour publique pour Java 7

Oracle a également désactivé SSL 3.0 par défaut en réponse à la faille Poodle découverte en octobre. Celle-ci prête le flan à des attaques du type man-in-the-middle qui conduisent à récupérer des informations sensibles telles que les cookies d'authentification, à partir d'une connexion chiffrée avec SSL 3.0. Ce qui rend Poodle particulièrement dangereux est que, même avec une connexion qui s'appuie sur les protocoles TLS 1.0, 1.1 ou 1.2, un attaquant peut obliger le système à rétrograder vers SSL 3.0 dans le cas où le client et le serveur supportent l'ancien protocole.

Cette modification apportée à Java suit un mouvement engagé par les grands fournisseurs de navigateurs Internet. « Si SSLv3 est véritablement nécessaire, le protocole peut être réactivé en supprimant SSLv3 de la propriété jdk.tls.disabledAlgorithms dans le fichier java.security ou en faisant passer de façon dynamique cette propriété de securité sur « true » avant que JSSE soit initialisé, explique Oracle dans les notes associées à la version 8u31 de Java. Mais, poursuit l'éditeur, il convient de noter que SSLv3 est obsolète et ne devrait plus être utilisé.

Les versions de Java ainsi corrigées vont de la 5.0u81 à la 8u31 en passant par la 6u91 et les versions 7u75/7u76. En revanche, les mises à jour pour Java 5 et 6 ne sont disponibles que pour les clients ayant des contrats de support à long terme. Il s'agit aussi de la dernière mise à jour de sécurité publique pour Java 7. Les utilisateurs qui ont activé la fonctionnalité de mise à jour automatique seront migrés vers Java 8. Seuls ceux qui ont un contrat de support à long terme pourront télécharger les futurs correctifs de sécurité pour Java 7.

(*) Supply Chain Suite, PeopleSoft Enterprise, JDEdwards EnterpriseOne, Siebel CRM, iLearning, Java SE, Sun Systems Products Suite, Linux et Virtualization...

Oracle corrige 19 failles Java et désactive SSL 3.0

0

Réaction

La mise à jour de sécurité publiée par Oracle le 20 janvier contient 169 correctifs dont 19 concernant Java parmi lesquels 4 portent sur des failles affectées d'un score 10 sur l'échelle CVSS. Il s'agit des derniers correctifs publics pour Java 7. En réponse à la vulnérabilité Poodle, Oracle désactive aussi SSL 3.0.

Newsletter LMI

Recevez notre newsletter comme plus de 50000 abonnés

Commentaire