C’est une livraison mensuelle de sécurité plutôt fournie que vient de livrer Microsoft. A travers 14 mises à jour, le Patch Tuesday de septembre vient en effet corriger 81 vulnérabilités dont 27 sont jugées critiques. Par comparaison, en août, l’éditeur avait corrigé 48 failles dont 25 critiques. Près de la moitié des vulnérabilités corrigées ce mois-ci pourraient être exploitées pour exécuter du code à distance. En outre, cette livraison de septembre vient corriger une faille zero-day et trois vulnérabilités rendues publiques, relève la firme de sécurité Ivanti dans un billet. En dehors du système d’exploitation Windows, les mises à jour du mois portent sur les navigateurs web Edge et Explorer, la suite bureautique Office, Office Services et les Web Apps, les logiciels de communication Skype for Business et Lync, le framework .Net et le serveur de messagerie Exchange.

Les trois failles publiquement révélées concernent toutes Windows. Deux logent dans l’OS même et la troisième dans Edge. Malgré un indice d’exploitation faible, le fait qu’elles soient connues les rend potentiellement exploitables par des pirates, souligne Ivanti en les détaillant. La première (CVE-2017-8746) permet à un attaquant d’injecter du code malveillant dans une session PowerShell de Windows en contournant le service d’intégrité du code Device Guard de Windows 10. La deuxième (CVE-2017-9714) réside dans le chipset Broadcom du casque de réalité virtuelle HoloLens. Elle permet à un attaquant d’envoyer un packet WiFi pour intervenir sur la façon dont HoloLens gère les objets en mémoire, explique Ivanti. « L’attaquant pourrait ainsi installer des programmes, consulter, modifier ou supprimer des données » ou même créer de nouveaux comptes disposant des droits d’administration.

La faille zero-day butte sur Defender ATP et Office 365 ATP

La troisième faille rendue publique se trouve dans Edge et touche la politique de sécurité qui valide les contenus (content security policy). Ivanti explique qu’un attaquant pourrait abuser un utilisateur en lui faisant charger une page affichant du contenu malveillant ou en le laissant visiter un site hébergeant du contenu corrompu. « L’attaquant pourrait aussi injecter la page malveillante sur un site compromis ou sur un réseau publicitaire ». Quant à la faille zero-day, déjà exploitée dans un nombre limité d’attaques ciblées (ainsi que Microsoft l’indique dans un billet), elle se rapporte au framework .Net. Elle est identifiée sous le numéro CVE-2017-8759 et permet d’exécuter du code à distance après l’ouverture d’un email contenant un lien douteux et désactivation du mode protégé en lecture seule.

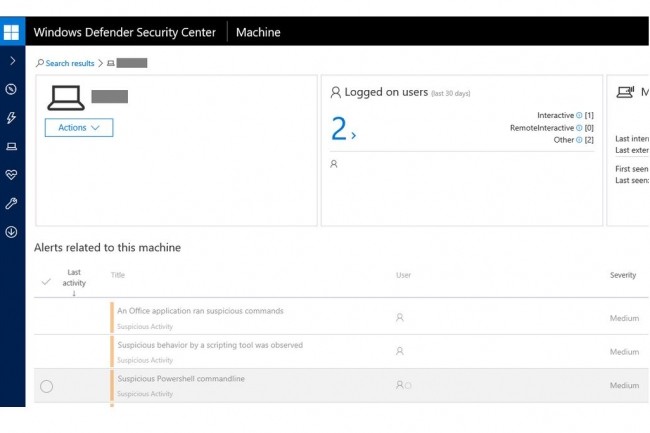

Selon Microsoft, les utilisateurs disposant de solutions de protection avancées, telles qu’Office 365 Advanced Threat Protection ou Windows Defender Advanced Threat Protection, ne sont pas vulnérables et n’ont pas besoin d’appliquer la mise à jour. Pour avoir plus de détail sur le mode d’attaque utilisé, Microsoft suggère de consulter le blog technique de FireEye qui décrit le mécanisme d’infection du programme d’exploit. Les attaquants utilisent ce programme pour déployer un logiciel espion dénommé Wingbird, également connu sous le nom de FinFisher, souvent utilisé dans l’exploitation de failles zero-day par des acteurs employant des méthodes d’attaque sophistiquées. Microsoft précise aux utilisateurs qui testent le prochain Windows 10 Fall Creators Update que Windows Defender Exploit Guard est en mesure de prévenir ce type d’attaques en utilisant l’une des règles d’Attack Surface Reduction, ainsi que des fonctionnalités de protection contre les logiciels d’exploitation des failles.

Une faille dans le pilote Bluetooth de Windows Server 2008

Parmi les correctifs livrés par Microsoft, l’un concerne le pilote Bluetooth utilisé par Windows. La faille, référencée CVE-2017-8628, permettrait de lancer une attaque man-in-the-middle et forcer le PC attaqué à acheminer du trafic vers l’ordinateur du pirate. La mise à jour est disponible via Windows Update.

Rappelons par ailleurs que, fin août, une série de bugs problématiques avaient affecté les mises à jour pour Windows et Office. Il avait alors été recommandé d'attendre avant d'appliquer les correctifs livrés.

Commentaire