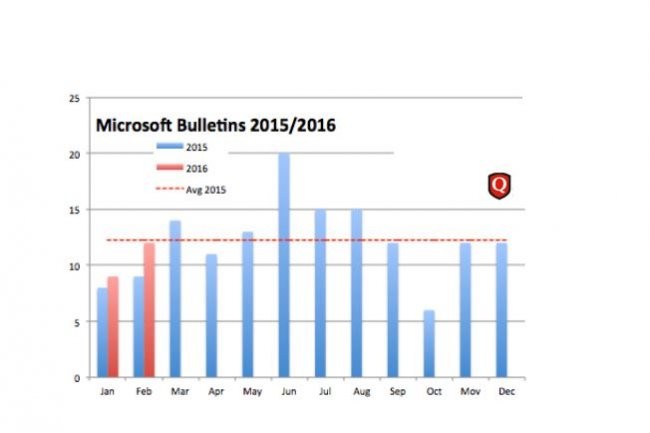

Livré ce mardi par Microsoft, le deuxième Patch Tuesday de l’année comporte treize bulletins de sécurité. L’un d’eux (MS16-022) résout une faille dans Flash avec une mise à jour du lecteur multimédia d’Adobe dans les navigateurs Internet Explorer 10 et 11, ainsi que dans Edge. Pour Wolfgang Kandek, CTO de la société de sécurité Qualys, qui commente régulièrement la mise à jour de sécurité mensuelle de Microsoft, ce bulletin doit être placé en tête des priorités ce mois-ci. Dans son billet, il constate en effet que toutes les failles qu’il vient corriger sur Flash sont critiques. Certains scénarios d’attaque peuvent passer par des sites web compromis qui redirigent vers des domaines contrôlés par un attaquant et le CTO rappelle à cet égard les problèmes récents rencontrés par le CMS WordPress. Un autre scénario d’attaque peut se faire avec du Flash embarqué dans des fichiers Office cherchant un accès via la messagerie.

En termes de criticité, Wolfgang Kandek place ensuite le bulletin MS16-015. Celui-ci corrige 7 failles dans Office. Trois d’entre elles concernent Word (CVE-2016-0022, CVE-2016-0052, CVE-2016-0053) : au format RTF, elles peuvent être déclenchées sans interaction de l’utilisateur via le volet de visualisation dans Outlook. Le 12 janvier dernier, Microsoft a livré les dernières mises à jour de sécurité pour un certain nombre de versions de son navigateur web Internet Explorer antérieures à IE 11. Les failles découvertes après cette date dans ces différentes versions ne seront plus corrigées, charge à leurs utilisateurs de passer à une édition plus récente du navigateur pour continuer à bénéficier des correctifs. En février, IE est concerné par le bulletin MS16-009 (13 vulnérabilités dont 7 critiques), tandis que le bulletin MS-16011 (6 vulnérabilités dont 4 critiques) porte sur son successeur Edge. Là aussi, il y a un risque de redirection vers des sites web malveillants et Wolfgang Kandek recommande là aussi de corriger ces failles dès que possible.

Problème d'élévation de privilèges et risque d'exécution de code à distance

Le cinquième bulletin critique (MS16-013) du Patch Tuesday se rapporte au Journal Windows. La mise à jour, qui s’applique à Windows (Vista, 7, 8.1 et 10) et Windows Server 2008 et 2008 R2, 2012 et 2012 R2, résout des problèmes d’exécution de code à distance. La faille pourrait se déclencher lorsque l’utilisateur ouvre un fichier du Journal Windows (.jnt) spécialement conçu pour l’attaque. Microsoft recommande de ne pas ouvrir de fichiers .jnt « provenant de sources non fiables ou bien reçus de sources fiables d’une manière inattendue ». Enfin, le dernier bulletin critique (MS16-012) concerne la bibliothèque PDF de Windows, uniquement disponible sur les versions les plus récentes de Windows, 8.1 et 10, sur Ws Server 2012 et R2 et sur l’option d’installation Server Core. C’est le premier patch pour ce logiciel, note Wolfgang Kantek. Il corrige des failles prêtant le flanc à une exécution de code à distance. Pour qu’une attaque réussisse, un utilisateur doit ouvrir un fichier « conçu à l’aide d’une version concernée du Lecteur Windows », précise Microsoft en expliquant que la mise à jour corrige la vulnérabilité « en modifiant la façon dont le Lecteur analyse les fichiers ».

Non critiques, les sept autres bulletins de sécurité du Patch Tuesday (MS16-014, 016, 017, 018, 019, 020, 021) sont néanmoins classés « importants ». Le premier résout un problème d’exécution de code à distance sur différentes versions de Windows (desktop, serveur et embarqué). Les trois suivants viennent corriger des problèmes d’élévation de privilèges, respectivement sur le client WebDAV (Web Distributed Authoring and Versioning), sur le pilote d’affichage du Bureau à distance et sur les pilotes en mode noyau de Windows. Enfin, les trois bulletins restants concernent des failles exposant à des attaques en déni de service. Ils se rapportent au framework .Net, à Active Directory Federation Services et, enfin, au serveur Radius NPS. Pour le mois prochain, la livraison de la mise à jour de sécurité de Microsoft est fixée au mardi 8 mars.

Commentaire