Pour le mois de novembre, Microsoft a publié une version allégée de son traditionnel Patch Tuesday par rapport au mois précédent. Seulement 63 failles sont corrigées contre 167, mais cela ne signifie pas que les administrateurs et les équipes de sécurité doivent relâcher leurs efforts. La vigilance est de mise notamment sur une vulnérabilité de type zero day provoquant une élévation de privilèges dans le noyau Windows pour serveurs contrôleurs et postes de travail. « La vulnérabilité [affectant le noyau Windows]la plus urgente à corriger est la CVE-2025-62215 », a expliqué à CSO Satnam Narang, ingénieur de recherche senior chez Tenable.

Une faille difficile à exploiter

« Bien qu'il existe une condition préalable importante pour exploiter le bogue, Microsoft a confirmé qu'une exploitation active était en cours. Les conséquences ne peuvent être ignorées, car les vulnérabilités liées à l'élévation des privilèges sont la clé pour ouvrir d'autres portes au sein d'une entreprise. C'est ainsi que les attaquants passent d'un premier point d'ancrage à une violation à grande échelle », a expliqué M. Narang. De son côté, Chris Goettl, vice-président de la gestion des produits chez Ivanti, note que cette faille affecte toutes les éditions du système d'exploitation actuellement prises en charge, ainsi que les systèmes Windows 10 couverts par le programme ESU (Extended Security Updates), « ce qui signifie que l'utilisation de Windows 10 après la fin de vie (EOL) n'est pas un risque hypothétique ». Selon Nick Carroll, responsable de la réponse aux incidents cybersécurité chez Nightwing, certains utilisateurs ont cependant signalé des problèmes lors de leur inscription au programme Extended Security Update (ESU). Le fournisseur a récemment publié une mise à jour urgente (out of band) pour résoudre les problèmes rencontrés par les utilisateurs qui tentent de s'inscrire au programme Windows 10 Consumer Extended Security Update. Les administrateurs qui prévoient de participer à ce programme doivent installer la mise à jour KB5071959 pour résoudre les problèmes d'inscription.

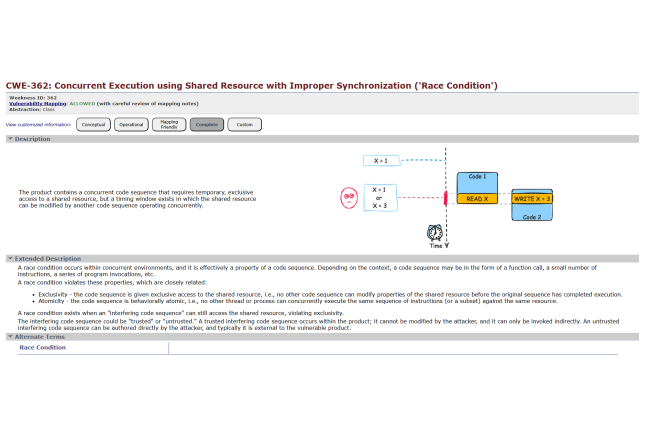

Ben McCarthy, lead cybersecurity engineer chez Immersive, a par ailleurs expliqué comment la CVE-2025-62215 peut être exploitée. Un attaquant disposant d'un accès local à faible privilège peut exécuter une application spécialement conçue qui tente à plusieurs reprises d'exploiter une race condition ou situation de compétition [interférence survenant lorsque que des processus imbriqués essayent d'accéder simultanément aux mêmes données ce qui peut provoquer des conflits dans les logiciels]. Dans le cas présent, il s'agit d'amener plusieurs threads à interagir avec une ressource partagée du noyau de manière non synchronisée, ce qui perturbe la gestion de la mémoire du noyau et l'amène à libérer deux fois le même bloc de mémoire. Cette « double libération » réussie provoque une corruption de mémoire noyau (kernel heap corruption), permettant à l'attaquant de réécrire la mémoire et de détourner le flux d'exécution du système. Si cette faille est très complexe à exploiter, le bénéfice apparait considérable pour un pirate qui y parviendrait en obtenant des privilèges système.

Une brèche dans Copilot Chat pour Visual Studio Code

La deuxième vulnérabilité majeure est la CVE-2025-62222 entraînant une exécution de code à distance dans l'extension Copilot Chat pour Visual Studio Code. Bien qu'elle soit moins susceptible d'être exploitée, M. Narang a déclaré qu'elle « souligne un intérêt croissant pour la recherche de bogues dans l'IA générative ou l'IA agentique, qui englobe les grands modèles de langage, qu'il s'agisse de modèles fondamentaux ou de modèles open source, et les outils d'édition de code assistés par l'IA ». Les chercheurs de Cisco ont déclaré que l'exploitation de cette faille n'était pas anodine, car elle nécessite plusieurs étapes : injection rapide, interaction avec Copilot Agent et démarrage d'une image de container (build trigger).

Ils expliquent aussi que Microsoft a évalué la complexité de l'attaque comme étant « élevée » mais que son exploitation est « peu probable ». Les RSSI devraient déjà s'attaquer aux risques émergents liés à l'IA par le biais de la gouvernance et de l'application de politiques de sécurité, a ajouté M. Narang. « Si le shadow AI et l'usage détourné et non sanctionné de l'IA se répandent dans leur entreprise, les responsables de la sécurité doivent modifier leur stratégie pour gérer cette surface d'attaque émergente et complexe avant qu'il ne soit trop tard. »

Kerberos dans Active Directory à risque

Un autre correctif publié concerne la CVE-2025-60704, une vulnérabilité de délégation dans le protocole d'authentification Kerberos au sein d'Active Directory baptisée CheckSum par les chercheurs de Silverfort, qui l'ont découverte. Si elle était exploitée, un pirate pourrait usurper l'identité d'un utilisateur authentifié, étendre ses privilèges et rester caché. Kerberos permettant aux applications de s'authentifier de manière sécurisée, une compromission pourrait ouvrir la voie à de l'usurpation d'identité et à l'accès à des ressources sensibles, explique Silverfort dans une description de cette vulnérabilité.

À l'aide d'une technique de type man-in-the-middle, cette faille a permis aux chercheurs en sécurité d'usurper l'identité d'utilisateurs arbitraires et, au final, de prendre le contrôle de l'ensemble du domaine. « Toute entreprise utilisant Active Directory avec la fonctionnalité de délégation Kerberos activée est concernée », prévient la société. « Cela signifie que des milliers d'entreprises à travers le monde sont touchées par cette vulnérabilité. »

Graphics Component vulnérable

Tyler Reguly, directeur adjoint de la R&D chez Fortra, s'est intéressé à la CVE-2025-60724, l'une des 4 failles critiques de ce patch tuesday. Il s'agit d'un débordement de mémoire tampon dans Graphics Component qui pourrait permettre à un attaquant non autorisé d'exécuter du code sur un réseau. Il note que la firme de Redmond affirme que « dans le pire des cas, un attaquant pourrait déclencher cette vulnérabilité sur des services web en téléchargeant des documents contenant un métafichier spécialement conçu sans interaction de l'utilisateur ». « Si j'étais responsable de la sécurité des systèmes d'information, la CVE-2025-60724 m'inquiéterait ce mois-ci », a-t-il déclaré à CSO. Il ajoute, « nous sommes confrontés à une vulnérabilité que Microsoft et CVSS considèrent comme critique et à un vecteur d'attaque qui ne nécessite aucune interaction de l'utilisateur ni aucun privilège, juste la possibilité de télécharger un fichier ». Mais il regrette de ne pas avoi plus de détails concernant la brèche, « dois-je m'inquiéter pour mon infrastructure SharePoint ? Qu'en est-il des logiciels tiers, comme mon wiki ou mon outil de suivi des bogues ? C'est vraiment quelque chose qui fait un peu peur, sans beaucoup de détails supplémentaires fournis. »

Cisco explique que la vulnérabilité peut être déclenchée en persuadant une victime d'ouvrir un fichier image EMF (Enhanced Metafile) spécifique. « Dans le pire des cas », écrivent ses chercheurs, « un attaquant pourrait déclencher cette vulnérabilité sur des services web en téléchargeant des documents contenant un fichier image EMF spécialement conçu sans interaction de l'utilisateur. Un attaquant n'a besoin d'aucun privilège sur les systèmes hébergeant les services Web. L'exploitation réussie de cette vulnérabilité pourrait entraîner un RCE ou la divulgation d'informations sur les services web qui analysent ce type de documents.

SAP dévoile aussi des correctifs

Les correctifs publiés ce mardi par SAP corrigent notamment de précédentes mises à jour dont deux HotNews. Mais il en existe également deux autres, classés comme hautement prioritaires par Onapsis, qui concernent Commerce Cloud et CommonCryptoLib, tous deux au score CVSS de 7,5/10. L'un des bulletins de sécurité n°3666261, inclut une faille au score CVSS de 10. Elle concerne une vulnérabilité liée à la gestion des clés et des secrets dans SQL Anywhere Monitor avec des identifiants codés en dur. Cet outil d'administration basé sur un navigateur fournit aux administrateurs des informations sur l'état et la disponibilité des bases de données SQL Anywhere, des serveurs et fermes de serveurs MobiLink. Il peut également fournir des informations sur la disponibilité des serveurs web et proxy ainsi que des systèmes hôtes. Le correctif supprime complètement SQL Anywhere Monitor, selon les chercheurs d'Onapsis. À titre de solution temporaire, SAP recommande aux administrateurs de cesser d'utiliser cet outil et de supprimer toutes les instances de la base de données SQL Anywhere Monitor.

Autre point à noter, la mise à jour n°3668705 qui corrige la CVE-2025-42887, une faille d'injection de code dans Solution Manager. En raison d'une absence de nettoyage des entrées dans un module fonctionnel accessible à distance, des attaquants authentifiés sont en mesure d'injecter du code malveillant dans le système. Notée 9,9 sur l'échelle CVSS, cette vulnérabilité est corrigée par l'ajout d'une vérification des entrées qui rejette la plupart des caractères non alphanumériques. « La CVE-2025-42887 est particulièrement dangereuse car elle donne à un attaquant la possibilité d'injecter du code à partir d'un utilisateur disposant de faibles privilèges, ce qui conduit à une compromission totale de SAP et de toutes les données contenues dans le système SAP », note Joris van de Vis, directeur de la recherche en sécurité chez SecurityBridge. Juan Pablo Perez-Etchegoyen, directeur technique d'Onapsis, affirme également que les administrateurs doivent traiter rapidement le bulletin n°3633049. « Même s'il s'agit d'un CVSS 7,5 », a-t-il déclaré dans un e-mail adressé à CSO, « il s'agit d'une corruption de mémoire potentiellement exploitable à distance avant l'authentification, et ce type de vulnérabilité a tendance à être très critique en raison de sa nature et de son potentiel de déni de service et de compromission du système. » Cependant, pour bon nombre de ces vulnérabilités, l'application de correctifs ne suffit pas : l'architecture, l'exposition, la segmentation et la surveillance restent importantes, conseille Mike Walters, président d'Action1. « Les RSSI doivent impliquer non seulement les équipes chargées des correctifs, mais aussi les propriétaires de services (impression, numérisation, partage de documents, accès à distance), les équipes réseau/sécurité (pour la segmentation et le contrôle de l'exposition) et les équipes de journalisation/surveillance (pour la vérification post-correctif) », a-t-il déclaré.

Commentaire