Le conseil est souvent répété par les autorités, en cas d’attaques de rançongiciel, il ne faut jamais payer de rançons. Mais entre la théorie et la pratique, le fossé se creuse et les entreprises n’hésitent pas à verser de l’argent aux cybercriminels pour retrouver leurs données. D’après une enquête menée par l’assureur anglais Hiscox, auprès de milliers de PME (USA, France, UK, Allemagne, Espagne, Irlande et Portugal), deux entreprises sur cinq qui ont fait ce choix ne parviennent pas à récupérer leurs données.

L'étude révèle également que les rançongiciels demeurent une menace majeure : 27 % des sociétés interrogées ont signalé une attaque au cours de l'année écoulée. Parmi les entités touchées, 80 % (entreprises assurées et non assurées) ont payé une rançon pour tenter de récupérer ou de protéger leurs données critiques. Et seulement 60% ont réussi à récupérer tout ou partie des données.

Le chiffrement et déchiffrement en question

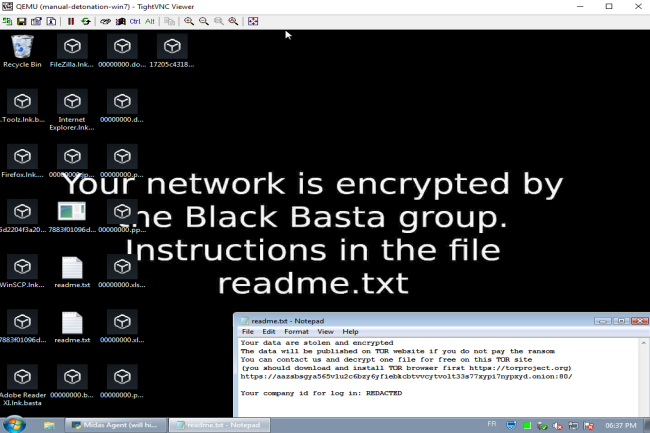

Derrière les chiffres de Hiscox, il existe des situations hétérogènes, soulignent les spécialistes du secteur. « Ce taux de récupération de 60 % reflète plusieurs réalités techniques et opérationnelles rencontrées régulièrement lors des interventions sur incident », explique James John, responsable de la réponse aux incidents chez Bridewell, une entreprise de cybersécurité, à notre confrère CSO. Tout d'abord, la sophistication des opérateurs de ransomware varie considérablement. Si des groupes établis comme LockBit ou ALPHV fournissent généralement des déchiffreurs fonctionnels, car ils ont une réputation à préserver, les plus petits groupes déploient souvent des implémentations de chiffrement défectueuses ou disparaissent tout simplement après paiement.

Pour l’expert, « le déchiffrement à grande échelle au sein des entreprises peut prendre des semaines et échoue souvent sur des fichiers corrompus ou des systèmes de bases de données complexes ». Il ajoute, « le processus de déchiffrement peut lui-même entraîner une corruption supplémentaire des données ». Même lorsque des outils de déchiffrement sont fournis, ils peuvent contenir des bugs ou rendre les fichiers corrompus ou inaccessibles. De nombreuses entreprises s'appuient également sur des sauvegardes non testées et vulnérables. Pire encore, de nombreuses victimes de ransomware découvrent que leurs sauvegardes ont également été chiffrées lors de l'attaque. « Les criminels utilisent souvent des outils de chiffrement défaillants ou incompatibles, et de nombreuses entreprises ne disposent pas de l'infrastructure nécessaire pour restaurer leurs données correctement, surtout si les sauvegardes sont incomplètes ou si les systèmes sont encore compromis », explique Daryl Flack, associé chez Avella Security, fournisseur britannique de sécurité managée et conseiller en cybersécurité auprès du gouvernement de Londres.

Des pressions supplémentaires

Les attaques de rançongiciels modernes impliquent désormais couramment une double ou triple extorsion : les attaquants menacent de divulguer les données volées ou de lancer des attaques par déni de service distribué (DDoS), même après paiement. Cela modifie fondamentalement le calcul des conséquences pour les victimes lorsqu'elles décident de payer une rançongiciel, ce qui, le plus souvent, ne résout pas bon nombre des problèmes liés à une attaque de rançongiciel. « Payer ne résout que l'aspect chiffrement, pas la compromission globale », souligne John Bridewell.

De plus, un incident de rançongiciel met une société sous une pression énorme, avec des enjeux juridiques, opérationnels et de réputation convergeant, souvent en quelques heures. Ces facteurs, combinés à l'incertitude inhérente aux relations avec les criminels, expliquent pourquoi le paiement de la rançon ne permet souvent pas la récupération intégrale des données. Lillian Tsang, avocate principale au sein de l'équipe protection des données et confidentialité de Harper James, prévient que même après réception d'une clé de déchiffrement, certaines données peuvent déjà être définitivement endommagées, altérées ou volées. « Cela engendre des défis opérationnels, mais soulève également des préoccupations en matière de protection des données, notamment lorsqu'il s'agit de données personnelles », explique Tsang. « La perte ou la compromission de données peut constituer une violation de données personnelles au sens du RGPD britannique, ce qui entraîne des obligations de déclaration et un risque de contrôle réglementaire.»

Passer par des experts en négociation

Certains experts recommandent de souscrire un contrat avec une société spécialisée dans la réponse aux incidents dans le cadre des plans de reprise après sinistre. Cela permet d’anticiper les impacts d’une attaque par rançongiciel. Ce type de contrat « est crucial pour gérer les transactions en cryptoactifs », déclare Jermey Samide, CEO de Blackwired, spécialisé dans la threat intelligence. « Ces sociétés gèrent les négociations, ont accès à de multiples types de cryptomonnaies (par exemple, Bitcoin, Monero, Zcash) et peuvent exécuter des transferts en toute sécurité si le paiement devient la seule voie de rétablissement », explique le dirigeant. Il ajoute « se préparer ne signifie pas capituler, mais être prêt à affronter tous les scénarios ».

L'avocate Lillian Tsang met en garde contre le risque de mettre de côté des fonds pour payer des criminels en cas d’attaques par rançongiciel. « Conserver des fonds pour payer une rançon est de plus en plus perçu comme problématique », observe-t-il. « Si le paiement n'est pas illégal en soi, il peut enfreindre les sanctions, alimenter de nouvelles activités criminelles et son issue positive n'est pas garantie ». Une position juridique et stratégique plus sûre repose sur l'investissement dans la résilience, grâce à des mesures de sécurité solides, des plans de reprise d'activité éprouvés, des protocoles de reporting clairs et une cyber-assurance, conseille l’expert. Il ajoute qu’ « une cyber-assurance est importante contre les attaques par rançongiciel, car elle offre non seulement une protection financière, mais aussi un accès à un support spécialisé offrant aux entreprise de réduire considérablement les dommages et les temps d’arrêt ». Daryl Flack d’Avella Security appelle néanmoins à la vigilance « les primes d’assurance augmentent et les assureurs exigent désormais des mesures de cybersécurité plus strictes (authentification multifacteur, gestion des correctifs et sauvegardes testées) avant de proposer ou de renouveler une couverture ».

Commentaire