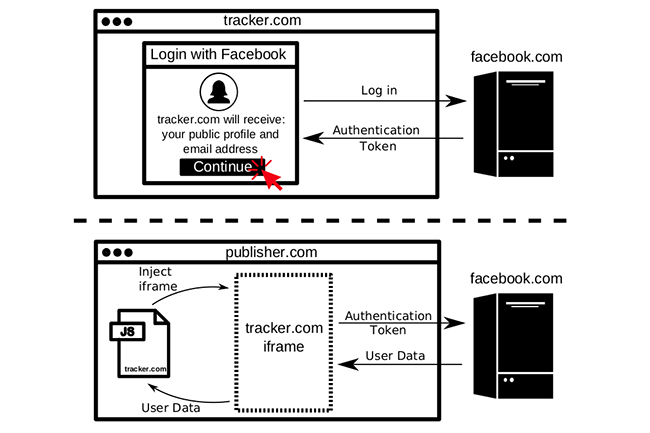

Le centre de recherche Freedom to Tinker a dévoilé d’autres abus des traqueurs de données sur internet. Facebook Login et d'autres systèmes de connexion sociale facilite la création d’un compte sur un site lambda pour les utilisateurs. Mais la connexion sociale n’est pas sans risques, on l’a vu avec le scandale Cambridge Analytica. Le centre de recherche a aujourd’hui découvert un risque supplémentaire : quand un utilisateur se connecte à un site web via son profil de média social, il transmet ses données non seulement à ce site, mais aussi à des traqueurs tiers intégrés à ce site.

Ceux-ci ont en effet la possibilité de se greffer aux fenêtres de connexion via les réseaux sociaux sur un site web. Lorsqu'on clique sur « Connexion avec Facebook », par exemple, on autorise l’accès à notre adresse email et notre profil public (nom, tranche d'âge, sexe, paramètres régionaux et photo de profil). Et donc, tout Javascript tiers intégré à la page peut également récupérer nos informations Facebook. Freedom to Tinker a trouvé sept de ces scripts intégrés à 434 sites qui font partis des 1 million de sites les plus consultés.

![]()

Liste des sept scripts collectant des données utilisateur Facebook en utilisant le système de connexion sociale d'un des 434 sites repérés par Freedom to Tinker.

Une autre vulnérabilité détectée sur le site Bandsintown montrait comment le site utilisait les jetons d’authentification à Facebook pour faire de la publicité ciblée à l’insu des utilisateurs (voir photo en une). Bandsintown est un site qui propose des informations sur les concerts locaux et les artistes qui intéressent les visiteurs. Pour suivre un artiste, il faut se connecter avec. À ce stade, Bandsintown a donc accès aux jetons d'authentification nécessaires pour accéder aux informations de compte Facebook. Parallèlement, Bandsintown propose un service de publicité appelé « Amplified », présent sur de nombreux sites musicaux comme lyrics.com, songlyrics.com et lyricsmania.com. Or, ce service incorpore un iframe invisible qui permet d’avoir accès aux jetons d’authentification collectés par Brandsintown et qui donne donc à ces sites clients un accès aux données Facebook des visiteurs, même s’ils ne sont pas inscrit à ces sites.

![]()

« Il est facile pour un script tiers d'extraire des données de l'API Facebook » selon Freedom of Tinker. L'extrait de code ci-dessus provient du script OpenTag qui exfiltre l'identifiant Facebook de l'utilisateur vers Lytics, une plate-forme personnalisée de marketing et de données client.

« Nous avons découvert que l'iframe injecté par Bandsintown transmettait les informations de l'utilisateur au script d'intégration de façon indiscriminée » précise Freedom to Tinker. « Ainsi, tout site malveillant aurait pu utiliser son iframe pour identifier les visiteurs. Nous avons informé Bandsintown de cette vulnérabilité et ils ont confirmé qu'elle est maintenant corrigée. »

Commentaire