A l’occasion de son Panocrim, le Clusif avait souligné la montée en puissance des attaques touchant la supply chain avec les exemples de Solarwinds et Kaseya. Des chercheurs d’une société allemande en sécurité, SecurityBridge, ont identifié une faille sur la supply chain de SAP. Plus exactement, cette faiblesse donne aux attaquants la capacité d’infiltrer le processus de gestion des déploiements et des modifications des logiciels. A noter qu’un patch a été publié par SAP SE pour corriger ce problème qui menace tous les environnements SAP.

Perturber le déploiement et les améliorations logiciels de SAP

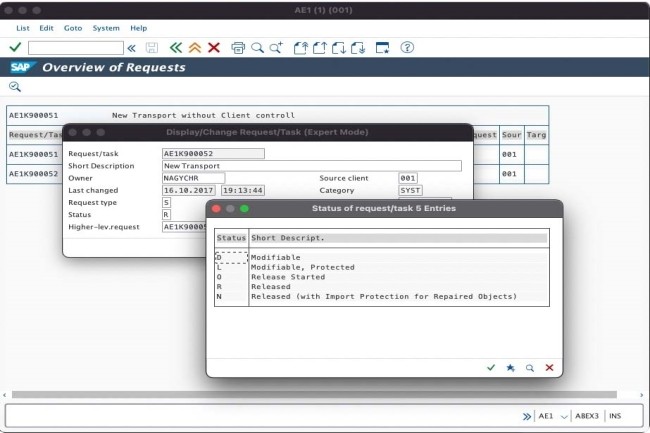

Des entreprises du monde entier utilisent les produits logiciels de SAP, et il s’agit souvent d’infrastructures critiques dans les secteurs de l’alimentaire, de l'énergie ou de la santé. Les clients s’appuient sur la chaîne logistique de développement interne de SAP pour demander des fonctionnalités supplémentaires et des développements internes à la norme SAP, les modifications étant fournis via divers systèmes de staging correspondant aux demandes de transport SAP respectives. Normalement, ces demandes ne doivent pas être modifiées après avoir été exportées du répertoire central de transport et libérées.

Cependant, en octobre 2021, SecurityBridge a identifié une méthode sans autorisations privilégiées pour infiltrer le processus de gestion des déploiements logiciels sans être détectés. « Après l'exportation, et avant l'importation dans le système de production, les acteurs de la menace disposent d'une fenêtre temporelle pour inclure des objets malveillants. Un employé malveillant disposant des autorisations adéquates peut changer le statut de la version de ‘libéré' à 'modifiable' », a écrit SecurityBridge dans un billet de blog.

Cette interférence change les demandes de transport alors qu'elles ont déjà passé les barrières de qualification (tests, scan de sécurité, …) dans le processus de gestion des améliorations. « Les attaquants peuvent introduire du code malveillant dans la phase de développement SAP, sans être détectés, même quand les demandes ont déjà été importées dans la phase de test », a expliqué SecurityBridge. Les attaquants peuvent alors modifier le contenu de la demande de transport juste avant son passage en production, ce qui peut conduire à l'exécution du code. « De telles attaques sont très efficaces, et tous les environnements SAP sont vulnérables si les différents niveaux de staging SAP partagent un seul répertoire de transport ».

Corriger la vulnérabilité

Les entreprises qui utilisent des produits logiciels SAP doivent appliquer le patch corrigeant la vulnérabilité (CVE-2021-38178), tel que publié par l’éditeur dans l'avis de sécurité SNOTE 3097887. Le correctif protège le système de fichiers contre toute manipulation. « Les clients SAP doivent également vérifier que leur dossier de transport n'a pas été falsifié avant l'importation en production », a précisé SecurityBridge. « La méthode d'attaque décrite devient visible dans le dossier de transport », a ajouté l’éditeur de sécurité. « Même si la vulnérabilité du système de transport SAP doit être prise au sérieux, nous n'avons identifié aucune campagne d'exploitation active et, heureusement, SAP dispose déjà d'un correctif », a déclaré Roy Horev, le CTO de Vulcan Cyber. « Il faudrait un ensemble de circonstances très improbables pour que les mauvais acteurs construisent une menace persistante avancée pouvant exploiter les nombreux vecteurs d'attaque nécessaires pour tirer parti de cette vulnérabilité SAP », a-t-il ajouté.

« Cependant, les menaces persistantes avancées existent… il suffit de demander à SolarWinds. Plus les équipes cyber pourront sécuriser ou éliminer de vecteurs d'attaque, mieux nous protégerons nos activités numériques. Le seul moyen pour le secteur de la cybersécurité de réduire sa dette préoccupante de sécurité cumulative est d'adopter une approche basée sur les risques pour hiérarchiser les vulnérabilités et une approche bien orchestrée pour atténuer les risques ».

Commentaire