Il vous reste 95% de l'article à lire

Vous devez posséder un compte pour poursuivre la lecture

Vous avez déjà un compte? Connectez-vous

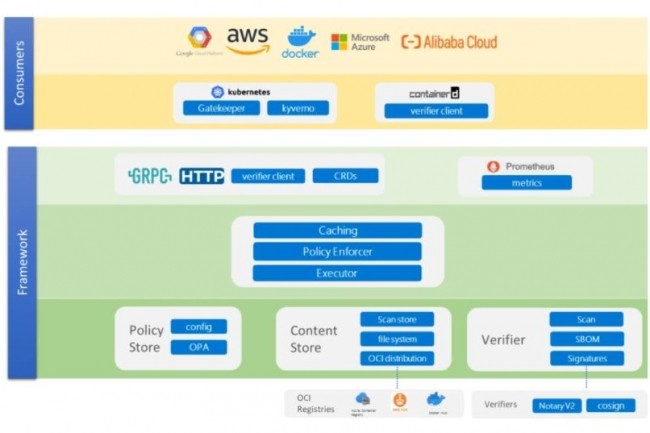

Microsoft travaille sur Ratify, un framework de vérification des développements Kubernetes. Il est basé sur un moteur de workflow pour vérifier la supply chain logicielle, le code et les dépendances.

Il vous reste 95% de l'article à lire

Vous devez posséder un compte pour poursuivre la lecture

Recevez notre newsletter comme plus de 50000 abonnés

Commentaire