Six mois après avoir affronté une vulnérabilité zero-day (CVE-2022-1040) affectant ses pare-feux, Sophos est de nouveau sous le feu des attaques. L'éditeur de sécurité a annoncé avoir corrigé une faille critique identifiée cette fois en tant que CVE-2022-3236 visant aussi ses firewalls. Celle-ci consiste en de l'injection de code malveillant à distance dans le portail utilisateur et l'interface administrateur. « Sophos a observé que cette vulnérabilité était utilisée pour cibler un petit ensemble d'organisations spécifiques, principalement dans le sud de l'Asie. Nous avons informé directement chacune de ces organisations. Sophos fournira de plus amples détails au fur et à mesure que nous poursuivrons nos recherches », explique l'éditeur.

Des correctifs ont été poussés pour différentes versions de l'OS des pare-feux de Sophos, à savoir dès le 21 septembre pour les v19.0 GA, MR1 et MR1-1, ainsi que v18.5 GA, MR1, MR1-1, MR2, MR3 et MR4. Le 23 septembre, les v18.0 MR3, MR4, MR5 et MR6, v17.5 MR12, MR13, MR14, MR15, MR16 et MR17, ainsi que v17.0 MR10 étaient concernées.

La désactivation de l'accès WAN au portail utilisateur et à Webadmin conseillée en tant que solution de contournement

A noter que les plus anciennes versions des pare-feux de l'éditeur, en-deça de cette dernière, ne recevront pas les correctifs et qu'une montée de version doit donc être effectuée au risque d'être vulnérables. Il est possible de vérifier la bonne application du patch de la CVE-2022-3236 en vérifiant la version affichée du « hotfix » dans les diagnostics système de la console de gestion est égal ou supérieure à HF092122.1. Attention toutefois car certaines versions patchées des OS nécessitent une mise à jour manuelle (v18.5 MR5 ou 18.5.5, v19.0 MR2 ou 19.0.2 et v19.5 GA.

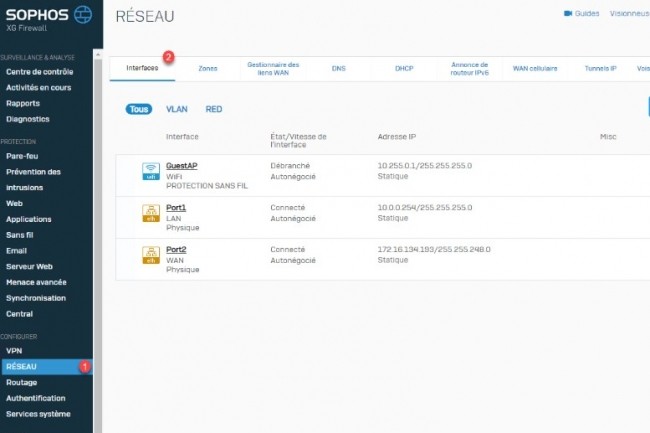

« Les clients peuvent se protéger contre les attaquants externes en s'assurant que leur portail utilisateur et Webadmin ne sont pas exposés au WAN », propose par ailleurs Sophos. « Désactivez l'accès WAN au portail utilisateur et à Webadmin en suivant les bonnes pratiques d'accès aux appareils et utilisez à la place le VPN et/ou Sophos Central (préféré) pour l'accès et la gestion à distance ».

Commentaire