Selon une enquête approfondie menée par Alexander Gotsev et Igor Soumenko, chercheurs chez Kaspersky Lab, le ver Stuxnet a été développé à partir d'une plateforme utilisée dès 2007 pour créer une famille de malwares spécialisés, véritables armes destinées à mener des cyberattaques. Selon eux, c'est aussi le cas du ver Duqu récemment découvert. Dans leur analyse, les chercheurs de Kaspersky détaillent les preuves montrant que les deux morceaux de logiciels malveillants ont été créés à partir d'un même noyau qu'ils appellent « tilded » (un nom inspiré par l'usage, assez répandu chez les programmeurs, du tilde et du d (~ d) au début des noms de fichiers).

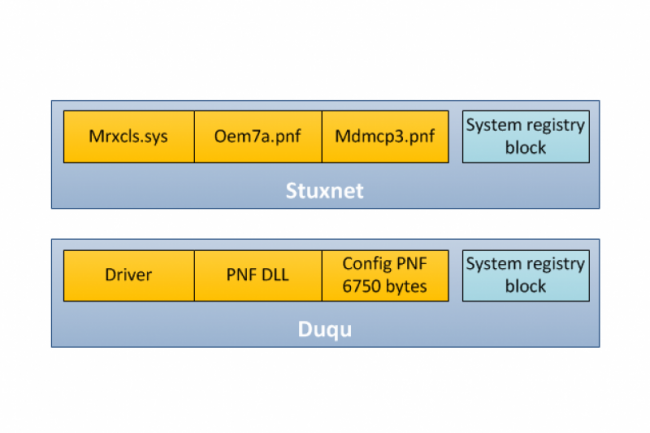

Les éléments mis en avant pour démontrer le lien entre Stuxnet et Duqu semblent irréfutables. Ils avaient d'ailleurs été en partie déjà évoqués par l'entreprise de sécurité. Les deux vers sortiraient donc du même moule : les programmes présentent notamment des portions de code réparties de façon identique et exerçant des fonctions similaires. De plus, alors qu'ils analysaient le fichier d'un pilote découvert récemment sur un PC d'origine chinoise infecté par le malware Duqu, les chercheurs se sont rendus compte que ce pilote avait tout l'air d'être une version modifiée d'un fichier de pilote utilisé par Stuxnet. La version modifiée utilisait le même certificat et affichait les mêmes date et heure de signature. Ce qui, pour les chercheurs, corrobore le fait que les deux morceaux de logiciels malveillants partagent probablement des origines communes.

Des caractéristiques similaires

En explorant la base de données de l'entreprise qui répertorie les malwares connus, l'équipe a trouvé sept autres pilotes ayant des caractéristiques similaires, dont trois - rndismpc.sys, rtniczw.sys et jmidebs.sys - qu'il n'est pas encore possible d'associer à des logiciels malveillants. Ces fichiers ne peuvent pas interagir avec les versions connues de Stuxnet, si bien que les chercheurs émettent l'hypothèse que, soit ces pilotes étaient liés à une version antérieure de Duqu, soit ce sont des fragments de code appartenant à des malwares non identifiés, mais créés par la même équipe. « Entre 2007 et 2011, il y a eu un certain nombre de projets impliquant des programmes basés sur la plateforme « tilded ». Stuxnet et Duqu en sont deux émanations. Il pourrait y en avoir eu d'autres qui, pour l'instant, ne sont pas connus, » écrit Alexander Gotsev de Kaspersky Lab.

La preuve avancée par l'équipe de chercheur ne permet pas d'apporter une réponse certaine, mais la relation circonstancielle mise en évidence entre Stuxnet et Duqu semble maintenant plus que probable. Ce qui contredit les sceptiques qui considèrent que le lien entre les deux vers est surestimé et répond à une tendance à la mode qui consiste à associer ces malwares avec une conspiration géopolitique. Selon l'analyse des chercheurs de Kaspersky, ces logiciels malveillants ont été mis au point par une équipe unique il y a au moins quatre ans. L'évolution du malware suggère que ce développement est toujours actif et qu'il a touché ses cibles. « Soit leurs modes d'attaques n'ont pas encore été détectés, soit ces attaques n'ont pas encore été rendues publiques, » avancent les deux chercheurs.

Qui a conçu Stuxnet ?

La question à laquelle l'analyse ne peut pas répondre, c'est de savoir qui se trouve derrière le développement de Stuxnet - et probablement de Duqu aussi - largement considéré aujourd'hui comme le malware le plus puissant jamais découvert. Récemment, certains ont associé Stuxnet au ver Conficker découvert en 2008, mais leurs preuves sont moins convaincantes. L'opinion la plus répandue dans le domaine de la sécurité , c'est que le ver a été conçu par Israël avec l'aide des États-Unis, mais ce n'est qu'une spéculation. Certes, le programme nucléaire iranien a été la victime la plus évidente de Stuxnet, mais Israël et les États-Unis sont loin d'être les seuls pays ayant un intérêt à voir cet objectif entravé. Reste que « la plate-forme continue à se développer. Cela signifie une seule chose : il est probable que nous découvrions plusieurs versions modifiées de ces vers dans l'avenir, » concluent les chercheurs.

Stuxnet et Duqu, deux arbres qui cachent une vaste forêt

0

Réaction

Selon des chercheurs de Kaspersky Labs, les vers Stuxnet et Duqu ne seraient que les deux premiers rejetons d'un gisement de logiciels malveillants.

Newsletter LMI

Recevez notre newsletter comme plus de 50000 abonnés

Suivre toute l'actualité

Newsletter

Recevez notre newsletter comme plus de 50 000 professionnels de l'IT!

Je m'abonne

Commentaire