- HSBC s’associe à Mistral. Dans le cadre d’un accord pluriannuel, l’établissement financier va intégrer les modèles du fournisseur français pour accélérer l’usage de l’IA générative auprès de ses collaborateurs. Plusieurs métiers sont concernés : ainsi les commerciaux pourront créer rapidement des communications personnalisées et les responsables achats pourront identifier des potentiels sources d’économies. Les analystes financiers amélioreront le traitement des dossiers de financement ou de crédit complexes. La collaboration avec Mistral devrait servir pour optimiser l’onboarding des nouveaux collaborateurs, mais aussi renforcer la lutte contre la fraude et le blanchiment.

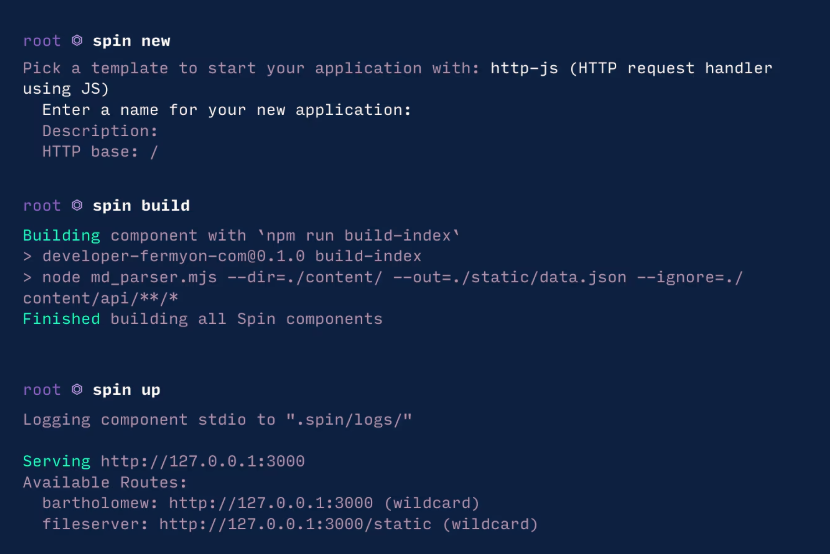

- Akamai rachète Fermyon. La start-up à l'origine du framework open source éponyme pour créer des applications à base microservices axés sur les événements avec WebAssembly passe dans le giron du spécialiste du CDN. « Alors que l'inférence de l'IA se déplace vers l'edge, la combinaison de la fonction as a service cloud native WebAssembly de Fermyon et de la plateforme de réseau de diffusion de contenu d'Akamai permet aux entreprises de créer des applications cloud edge apportant des performances améliorées et des coûts réduits par rapport aux applications cloud native », explique Akamai. Fermyon gère les projets open source Spin et SpinKube soutenus par la CNCF et est membre de la Bytecode Alliance : des activités qu'Akamai compte bien poursuivre. Les employés de Fermyon, y compris les cofondateurs Matt Butcher (CEO) et Radu Matei (CTO), rejoignent Akamai.

Le framework open source Spin orienté serverless de Fermyon Technologies tombe entre les mains d'Akamai. (crédit : Fernyon)

- Synology corrige une faille critique découverte par Synacktiv. Lors du concours Pwn2Own 2025 à Cork, en Irlande, les chercheurs français Théo Fauché et Arnaud Gatignol de Synacktiv ont exploité avec succès une vulnérabilité critique sur BeeStation Plus (un NAS simplifié) de Synology. Cette faille pré-authentification, désormais référencée CVE-2025-12686, permettait de déclencher un débordement de buffer, ouvrant la voie à une compromission complète du système. L'exploitation a nécessité environ un mois de recherche, principalement consacré à la cartographie de la surface d'attaque et à l'analyse du serveur web de la BeeStation. Une fois le périmètre clarifié, l'identification de la vulnérabilité et la mise au point de l'exploit ont été finalisées en moins d'une semaine. Suite à sa divulgation, le fournisseur a publié le 30 octobre dernier une mise à jour corrective (BSM version 1.3.2-65648). L'analyse du patch révèle l'ajout d'un test critique dans la fonction ParseAuthInfo, empêchant le débordement de mémoire tampon avant le décodage base64.

Commentaire