Les services cloud ne sont pas exempts de failles comme le montre le récent rapport de chercheurs d’Orca sur l’offre Google Cloud Build. Ils ont découvert un moyen de détourner une permission pour obtenir une élévation de privilèges et accéder ainsi aux référentiels de code du service. Google Cloud Build est une plateforme CI/CD qui propose aux entreprises et aux développeurs d'exécuter des tâches d’élaboration de code sur Google Cloud dans une variété de langages de programmation. Le service prend en charge l'importation de code source à partir de référentiels et d'emplacements de stockage dans le cloud, construit le code sur la base d'une spécification configurée et produit des artefacts tels que des images de conteneurs qui peuvent être déployés directement dans des environnements de production. Il a ainsi accès à des solutions comme Artifact Registry, Kubernetes Engine et App Engine.

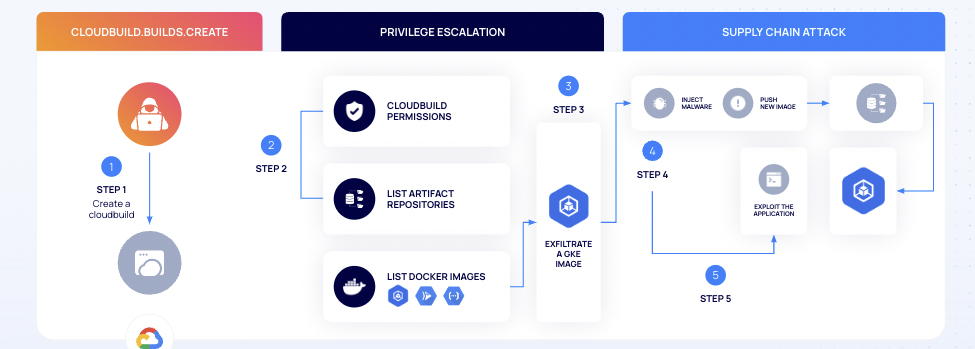

Google Cloud Build comprend des rôles d’utilisateurs prédéfinis intégrant des permissions nécessaires pour invoquer les fonctionnalités du service. Mais certaines de ces autorisations peuvent être également attribuées individuellement aux utilisateurs, aux groupes et aux comptes de services. Les experts d’Orca ont découvert que l’une de ces permissions, cloudbuild.builds.create pouvait être détournée pour obtenir des privilèges supplémentaires. Avec trois lignes de code, ils ont réussi à disposer des permissions pour plusieurs rôles, y compris celui de niveau administrateur et ceux liés au développement comme dataflow.developer.

Des attaques de type supply chain possibles

Ce PoC baptisé Bad.build ouvre la voie à différents types d’offensives. Un attaquant pourrait à travers cette faille trouver un chemin pour accéder au code source ou à des ressources comme les artefacts binaires. Il aurait ainsi tout le loisir de manipuler des images dans Artifact Registry de Google et injecter du code malveillant. « Toutes les applications créées à partir des images manipulées sont alors affectées, avec pour conséquences potentielles des attaques par déni de service (DoS), le vol de données et la propagation de malwares », affirment les experts d’Orca. Et d’aller encore plus loin, « les applications malformées sont destinées à être déployées dans les environnements des clients (sur site ou dans le cloud), le risque passe donc de l'environnement du fournisseur à celui de ses clients, ce qui constitue une attaque de type supply chain, similaire à celle liée à Solarwinds et MoveIT ».

L'élévation de privilèges peut aboutir à des attaques plus sophistiquées. (Crédit Photo : Orca)

Interrogé par nos confrères de Bleepingcomputer, Google a tout d’abord remercié l’équipe d’Orca pour son travail et a indiqué : « Nous avons intégré un correctif basé sur leur rapport, comme indiqué dans un bulletin de sécurité publié au début du mois de juin ». Mais le correctif serait partiel selon l’éditeur de sécurité israélien en révoquant l'autorisation logging.privateLogEntries.list du compte par défaut Cloud Build Service, sans rapport avec Artifact Registry. En conséquence, le vecteur d'élévation des privilèges et le risque d'une attaque de la chaîne d'approvisionnement restent intacts.

Commentaire