Bien que MacOs soit un système d'exploitation très sécurisé, les logiciels malveillants peuvent passer au travers, notamment si les utilisateurs ouvrent des fichiers non sécurisés ou inconnus. L'une de ces vulnérabilités a été récemment découverte et pourrait permettre à un attaquant de contrôler un Mac exécutant n'importe quelle version de MacOs jusqu'à Big Sur, simplement en cliquant sur une pièce jointe à un courriel.

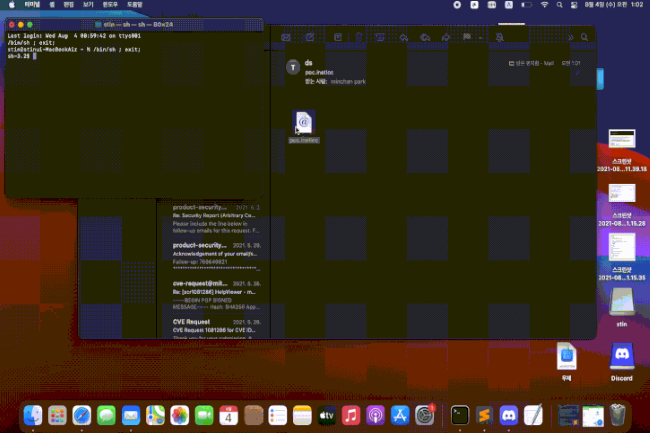

D’après Bleeping Computer, le chercheur Park Minchan aurait découvert que les fichiers qui ont l'extension inetloc (Internet Location) peuvent être utilisés pour exploiter une vulnérabilité dans le Finder (explorateur de fichier) de MacOs. Dans un billet de blog sur SSD Secure Disclosure, Park Minchan rapporte en effet que les fichiers inetloc « peuvent être intégrés à l'intérieur d'emails qui, si la personne clique dessus, exécuteront des commandes sans fournir d'invite ou d'avertissement à l'utilisateur ». Comme l'explique SSD Secure Disclosure, si le fichier inetloc est joint à un courriel, l'ouverture de la pièce jointe « déclenchera la vulnérabilité sans alerte ».

Une brèche partiellement colmatée

À l'origine, les fichiers inetloc sont des raccourcis vers un emplacement Internet, tel qu'un flux RSS ou un emplacement telnet. Ils contiennent l'adresse du serveur et éventuellement un nom d'utilisateur et un mot de passe pour les connexions SSH et telnet. Ils peuvent être créés en tapant une URL dans un éditeur de texte et en faisant glisser le texte sur le bureau. Selon Park Minchan, Apple a déjà tenté de corriger le problème dans Big Sur, mais la brèche ne semble pas complètement colmatée. Apple a bloqué le préfixe file:// pour empêcher que cela ne se produise, mais un attaquant peut simplement modifier le préfixe de manière à ce qu'il ne corresponde pas à la casse, par exemple, File:// n'est pas bloqué.

Apple n'a pas répondu aux demandes de renseignements concernant la vulnérabilité et n'a pas publié d'informations relatives à la mise à jour de sécurité initiale. C'est l'occasion de rappeler aux utilisateurs de ne pas ouvrir les pièces jointes de messages provenant de sources inconnues.

Commentaire