Les conditions du piratage d'Okta par le groupe Lapsus$ commencent à être éventées. En effet, il a débuté par une intrusion sur un poste de travail d'un employé de Sitel. Ce dernier, partenaire du spécialiste de l'authentification, disposait sur son PC un compte ouvert sur le service Okta. Des captures d'écran de comptes clients ont été publiées et au final 366 ont été exposés à des compromissions.

D'après des documents obtenus par le chercheur en sécurité indépendant Bill Demirkapi et dont certains ont été partagés avec Technrunch, l'intrusion a été faite via une passerelle VPN sur un ancien système réseau appartenant à Sykes, une société de service client travaillant pour Okta que Sitel a racheté en 2021. Dans le cadre de cette compromission, les pirates ont pu accéder à un tableur contenant des mots de passe de comptes administrateur de domaines compilé par un salarié depuis le gestionnaire de mots de passe LastPass dans un fichier dénommé « DomAdmins-LastPass.xls ». Quelques heures plus tard, le groupe Lapsus$ a été en mesure de créer un nouveau compte utilisateur Sykes et l'ajouter à un groupe d'admin ayant un accès élargi au réseau Sitel de façon à y injecter un backdoor.

Un comportement de Sitel face au hack qui interroge

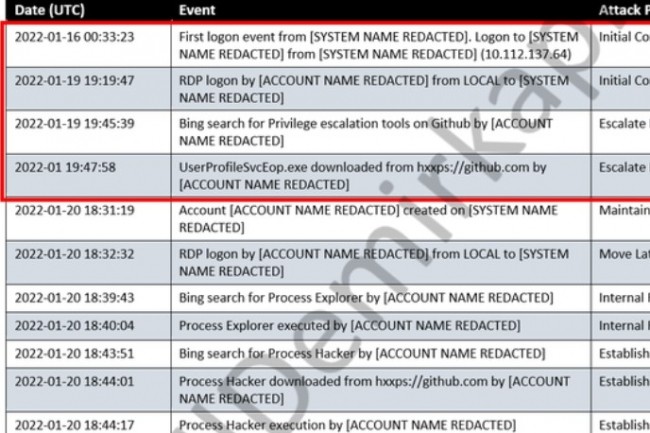

Mis au courant le 17 mars 2022 par le cabinet de recherche en sécurité Mandiant, les documents du chercheur en sécurité montrent qu'Okta était au courant bien avant de cette attaque. Des interrogations subsistent donc sur le fait de savoir pour quelles raisons Sitel a mis autant de temps avant de rendre compte de ce piratage. La chronologie des événements montre e effet que les attaquants ont initialement compromis Sykes le 16 janvier avant d'intensifier leur attaque les jours suivants jusqu'à leur dernière connexion dans l'après-midi du 21 janvier. Hors le 25 janvier, Sitel effectue une communication auprès de ses clients - dont Okta - sur cet incident. Il s'est donc passé deux mois avant le rapport de Mandiant.

« La chronologie de l'attaque est extrêmement inquiétante pour le groupe Sitel », a expliqué Bill Demirkapi. « Les attaquants n'ont pas du tout tenté de maintenir une sécurité opérationnelle. Ils ont littéralement fait des recherches sur Internet sur des outils malveillants connus depuis les machines compromises et les ont téléchargé à partir de sources officielles ». Un point de vue précédemment suggéré par le chercheur ayant déjà partagé ses doutes la semaine dernière à ce sujet : « À mon avis, il semble qu'ils essaient de minimiser l'attaque autant que possible, allant jusqu'à se contredire directement dans leurs propres déclarations ».

Commentaire