Revil ferait-il le coup du jour sans fin ? D'abord disparu en plein coeur de l'été dernier avant de revenir quelques semaines plus tard, le gang Revil avait ensuite été mis KO par une coalition internationale. Avant d'essuyer quelques semaines plus tard un coup de filet sur ses membres en novembre dernier. Un coup dur - mais pas fatal - puisque le groupe n'a jamais véritablement cessé depuis de faire régulièrement parler de lui. Début 2022, la volonté de la Russie de mettre définitivement un terme aux activités du groupe semblait avoir pourtant définitivement scellé le sort de Revil. Mais le phoénix a semble-t-il encore pu renaitre de ses cendres...

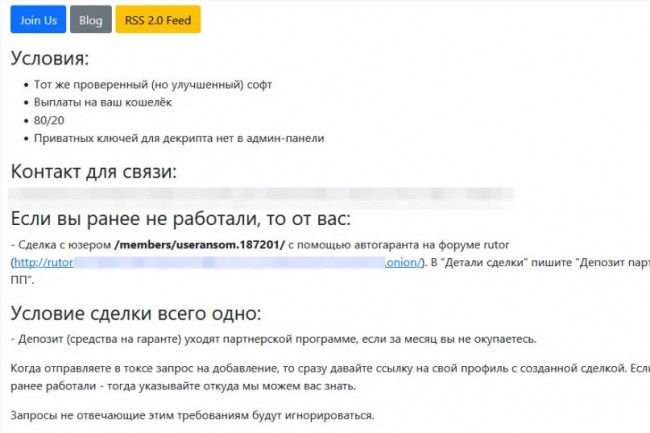

Il y a quelques jours, les chercheurs en sécurité pancak3 et Soufiane Tahiri ont en effet remarqué qu'un nouveau site de leak REvil - Happy Blog - avait été mis en avant sur RuTOR, un forum d'une place de marché orienté sur les régions russophones. Ce site, bien qu'hébergé sur un domaine différent, mène à celui que REvil utilisait lorsqu'il était actif. Une preuve de redirection effective a d'ailleurs été capturée par les chercheurs en sécurité. Ce site contient des détails sur les conditions d'affiliation des opérateurs malveillants pour obtenir une version améliorée de Revil et la répartition des gains (80/20) des montants des rançons versées ou extorquées. Détail intéressant puisque ce lien contient des informations relatives aussi bien à des attaques anciennes du cybergang qu'une beaucoup plus récente ayant visé Oil India d'ailleurs confirmée par la compagnie pétrolière. Cette dernière s'était vue réclamer pas moins de 196 bitcoins, soit près de 8 M$ de rançon.

Une résurrection depuis début avril 2022

« Bien qu'il soit trop tôt pour dire d'où cela vient ou quelles sont les conséquences, il y a eu une agitation certaine concernant le site web Happy Blog du cybergang de rançongiciels Revil », a expliqué John Hammond, chercheur principal en sécurité de la société Huntress Labs spécialisée en détection et réponse managées aux incidents. « Historiquement, il s'agissait du site de leak d'un gang des ransomwares, où ils publiaient les données de leurs victimes qui avaient refusé de payer la rançon, mais pendant un certain temps, le site était hors ligne et Revil semblait avoir disparu d'Internet. La page "Rejoignez-nous" suggère que de nouveaux travaux peuvent être effectués avec "le même logiciel éprouvé (mais amélioré)", indiquant qu'il pourrait s'agir d'une résurgence de Revil ».

L'activité de ce site a été enregistrée depuis le 5 avril 2022 et des contenus ajoutés au fur et à mesure les jours suivants. Selon MalwareHunter Team, son flux RSS intègre une balise de lien corpleaks.com, utilisée par le cybergang Nefilim mis hors circuit. Cette présence intrigue d'autant plus que l'origine de cette résurrection de site de leak Revil révèle aussi l'existence cette fois d'un cookie nommé DEADBEEF utilisé par un autre groupe de cybercriminels, TesmaCrypt. Et pour ne rien arranger : « Alors qu'ils étaient sous le contrôle du FBI en novembre 2021, les sites de leak de données et de paiement de REvil affichaient une page intitulée "REvil is bad" et un formulaire de connexion, initialement via des passerelles TOR et à l'emplacement .Onion. Le mystère des redirections, à la fois récentes et de l'année dernière, s'approfondit, car cela suggère que quelqu'un d'autre que les forces de l'ordre a accès aux clés privées TOR qui leur ont permis d'apporter des modifications au site .Onion », indique Bleeping Computer.

Une identité qui pose question

En cybersécurité, l'attribution des cyberattaques est loin d'être une mince affaire. Mais celle relative à l'identification de cybergangs ressuscités non plus... « Sur un forum de hackers russophone populaire, les utilisateurs spéculent entre une opération étant une arnaque, un pot de miel ou une continuité légitime de l'ancienne structure Revil qui a perdu sa réputation et a beaucoup à faire pour la récupérer. Il existe plusieurs opérateurs de ransomware qui utilisent des crypteurs Revil corrigés ou qui se font passer pour le groupe d'origine. Ceux-ci incluent LV, qui utilisait le chiffreur de Revil avant que les forces de l'ordre ne les ferment et Ransom Cartel, qui semble être connecté à Revil mais le lien n'est pas clair », souffle notre confrère.

Commentaire