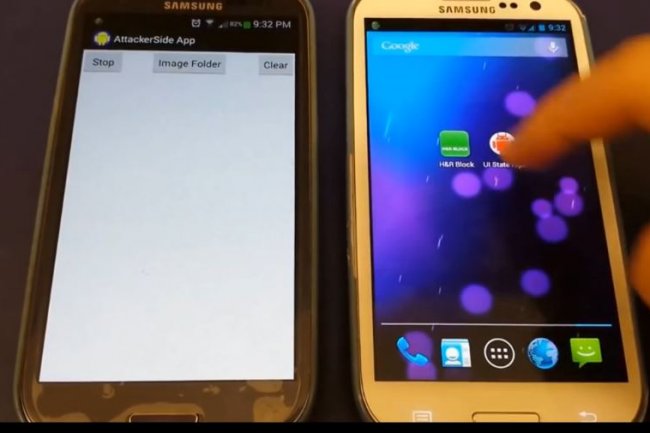

Un groupe de chercheurs de l'Université du Michigan et de Riverside, en Californie a conçu un malware sous Android capable de subtiliser secrètement des données personnelles provenant d'autres apps mobiles, comme la messagerie, les achats effectuées sur le Net ou encore la banque en ligne. Ce malware, qui a été présenté vendredi dernier a San Diego lors d'Usenix, conférence dédiée à la sécurité a pu dérober des identifiants de connexion à Gmail, ainsi qu'un numéro de sécurité sociale subtilisé depuis une app du système de déclaration de revenus en ligne H & R Block. Ont également été dérobés un numéro de carte de crédit à partir d'une application du revendeur informatique NewEgg ainsi qu'une photo d'un chèque bancaire via une app de la Chase Bank.

iOS, MacOS X et Windows en ligne de mire

Cette attaque n'a pas exploité une faille dans l'une des applications. Au lieu de cela, les chercheurs ont tiré parti de la conception de l'interface graphique du système d'exploitation. Bien que la démonstration de ce malware ait été réalisée avec Android, il pourrait théoriquement attaquer des systèmes sous iOS, Mac OS X et Windows, qui utilisent le même type d'interface. « Comme la faiblesse provient d'un problème de conception, il n'y a pas de solution facile » a indiqué Zhiyun Qian, l'un des chercheurs ayant participé à ces travaux. « La partie graphique de l'OS devrait être repensée, mais cela poserait des problèmes de compatibilité pour les applications déjà sur le marché », a-t-il ajouté. Cette faille de conception laisse entrer des apps qui partagent de la mémoire psur un smartphone ou sur n'importe quel type de terminal pour des tâches courantes, telles que l'utilisation d'une app d'interface graphique. La quantité de mémoire utilisée par l'interface varie en fonction de la tâche à réaliser par l'utilisateur. Après avoir étroitement surveillé l'utilisation de la mémoire de l'application ciblée pendant plus d'une journée, le malware comprend a quel moment l'utilisateur est sur le point de saisir son nom et son mot de passe, ou s'il remplit un formulaire.

Un taux de réussite allant jusqu'à 94%

A ce moment précis, le malware montre un écran frauduleux identique à celui de l'application ciblée et dérobe les données. Dès que celles-ci sont recueillies, le malware cache ses pistes en renvoyant un message d'erreur pour tromper l'utilisateur qui ressaisit ses données comme si rien ne s'était passé. Pour capturer l'image d'un chèque, le logiciel malveillant exploite la fonction d'aperçu de l'appareil photo d'un smartphone ou d'une tablette. Il fonctionne en arrière-plan sans intervenir sur les autres activités du smartphone. Pour fonctionner, il ne doit avoir accès à la connexion Internet de l'appareil. « Nous n'avons pas besoin d'un grand nombre d'autorisations », a assuré M Qian. « Nous demandons juste l'autorisation à Internet qui est très typique et qui n'est pas du tout suspecte », a-t-il précisé. Ce malware , qui a été testé sur sept applications sous Android très utilisées, a obtenu un taux moyen de réussite allant de 83 à 94%.

Selon une étude réalisée en en décembre 2013 par des chercheurs de l'Université d'Helsinki et de Berkeley, le taux d'infection des terminaux sous Android de l'infection a été estimée à 4% dans la fourchette haute et à 0,0009 % dans la fourchette basse.

Un malware Android cible des apps mobiles via l'interface utilisateur

0

Réaction

Des chercheurs ont profité de la conférence Usenix pour faire la démonstration d'un malware sous Android qui subtilise les mots de passe sur Gmail et qui dérobe des données provenant d'autres applications mobiles en exploitant l'interface utilisateur.

Newsletter LMI

Recevez notre newsletter comme plus de 50000 abonnés

Commentaire