Des attaquants pourraient bien être tentés d’exploiter une vulnérabilité découverte dans Bind (Berkeley Internet Name Domain), le serveur DNS (Domain Name System) le plus répandu de l’Internet, et perturber le Web. Celle-ci affecte toutes les versions de Bind 9, depuis la version 9.1.0 jusqu’à la version Bind 9.10.2-P2, et peut être exploitée pour faire planter avec un seul paquet de données les serveurs DNS tournant avec ces versions logicielles.

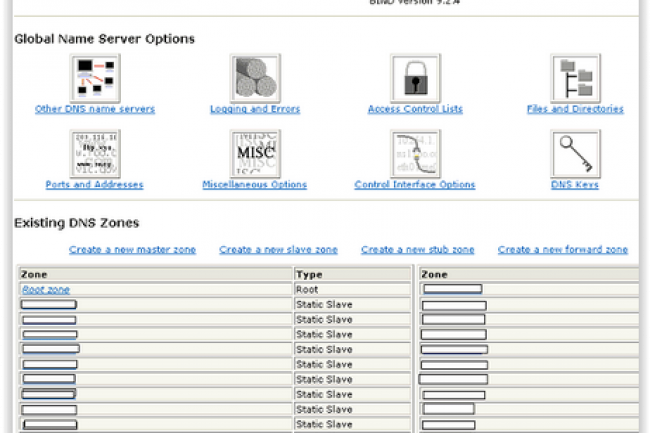

Le DNS, en quelque sorte « l’annuaire téléphonique » de l'Internet, permet de convertir les noms de domaine et les noms d'hôte en adresses IP, un protocole indispensable aux ordinateurs pour communiquer les uns avec les autres. Le DNS est constitué par un réseau mondial de serveurs, et la majorité d’entre eux tournent avec Bind, un logiciel développé et maintenu par l’association Internet Systems Consortium (ISC) à but non lucratif. La vulnérabilité annoncée - et corrigée mardi par l’ISC - est critique, car en envoyant un seul paquet de données, des attaquants pourraient bloquer aussi bien les serveurs DNS récursifs que les serveurs DNS de zone faisant autorité. Les serveurs DNS faisant autorité hébergent les informations d’un ou plusieurs noms de domaine, voire même celles d’un domaine de premier niveau TLD complet du type .com. Les serveurs DNS récursifs sont chargés de traiter les requêtes envoyées par les ordinateurs et d‘identifier dans la hiérarchie DNS le serveur faisant autorité pour les domaines recherchés par ces ordinateurs. Ils relayent aussi les informations retournées. La plupart des ordinateurs et des routeurs sont configurés pour utiliser les serveurs DNS récursifs exploités par leur FAI. Quand ces serveurs DNS tombent en panne, les ordinateurs desservis ne sont plus en mesure d’accéder aux sites de l'Internet.

Un code d’attaque bientôt mis au point ?

Il n’existe aucune solution de contournement pour se protéger contre la vulnérabilité Bind ni de moyen d'empêcher son exploitation en modifiant les listes de contrôle d'accès. La seule solution possible est donc d’appliquer le patch de l’ISC, comme l’a déclaré l’association dans son avis de sécurité. « Identifier des paquets suspects avec un pare-feu semble difficile, voire impossible, sauf si ces matériels comprennent le protocole DNS. Et, même dans ce cas, le repérage reste problématique », a déclaré dans un blog Michael McNally, un ingénieur ISC qui suit de près la vulnérabilité. « Il est difficile de se protéger contre cette faille sans appliquer le correctif.

Par ailleurs, il est probable qu’un code d'attaque émergera rapidement, car il n’est pas difficile de décortiquer le patch et de comprendre comment exploiter la faille », a ajouté l’ingénieur. « Un expert m’a déjà confirmé qu’il avait réussi à créer un kit d'attaque à partir des éléments divulgués, après rétroconception et analyse des changements de code. Cet expert n'a évidemment pas l'intention d'utiliser son kit de manière malveillante, mais d’autres vont bientôt arriver au même résultat et leurs intentions seront moins bienveillantes », a-t-il mis en garde.

La sécurité de Bind déjà pointée du doigt

Ce n’est pas la première fois que l’on trouve une faille critique de déni de service dans Bind et Robert Graham, le CEO de l’entreprise de sécurité Errata Security, estime que le problème ne vient pas seulement de cette nouvelle faille, mais bien de la conception de Bind 9 lui-même. « Le plus grand problème de Bind c’est qu'il a trop de fonctionnalités », a déclaré M. Graham. « Il essaye de prendre en charge toutes les fonctions DNS connues, dont certaines sont inutiles sur les serveurs publics. Le bug d'aujourd'hui a été identifié dans une fonction TKEY qui ne sert pratiquement jamais ». Les fonctions des serveurs DNS exposés au public devraient être limitées au minimum. Selon lui, « Un serveur qui prétend offrir le maximum de fonctions est disqualifié d’avance ». Pour mettre en évidence la portée de cette vulnérabilité, Robert Graham a dit qu’avec son outil de balayage massif développé en interne, il pouvait planter tous les serveurs Bind 9 exposés au public sur Internet en une heure environ. « Bind 9 ne doit pas être exposé au public », a-t-il encore déclaré. « Ce logiciel présente des bogues inacceptables à une époque où la cybersécurité est devenue un enjeu. Même si le logiciel était parfaitement écrit, il comprend beaucoup trop de fonctions pour être digne de confiance ».

Si bind est un logiciel très répendu.Il se peut que cette faille de securite touche vraiment internet.Il existe des alternatives aux produits comme bind tout comme pour les antivirus qui assure la protection de votre ordinateur.Il y a des produits gratuits.

Signaler un abusIl existe pourtant des alternatives à BIND comme NSD, Unbound, PowerDNS ou encore Knot. L'ANSSI recommande de diversifier les logiciels depuis plusieurs années.

Signaler un abusLa plupart des entreprises qui utilisent des produits commerciaux basés sur BIND comme Infoblox ou F5 sont directement concernés par cette problématique. Il faut que les RSSI considèrent sérieusement cette problématique en mettant en place des solutions de DNS hybrides.