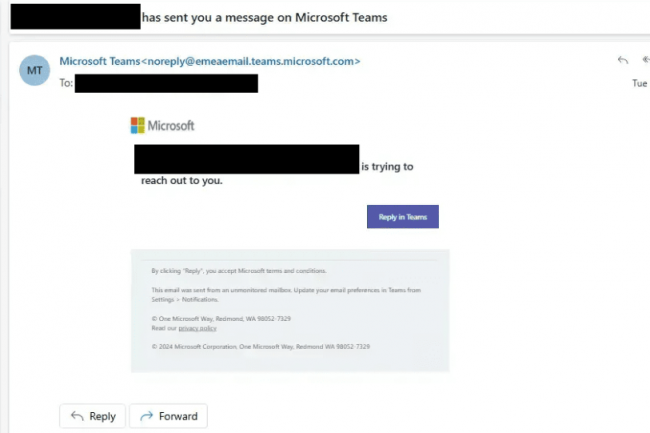

Dans de très nombreuses entreprises, Teams est devenu un outil central pour les communications et le partage de fichiers. Mais la solution collaborative de Microsoft est également un point d'entrée pour les pirates qui n'hésitent pas à exploiter ses failles. Une dernière a été identifiée par le spécialiste en détection et réponse à incidents Ontinue. Celle-ci découle de la dernière fonction de chat dans Teams avec n'importe quelle personne à l'aide d'une adresse mail lancée par Microsoft le mois dernier. Problème : accepter de rejoindre une instance Teams par ce biais peut exposer à des risques de contournement des mesures de protections normalement assurées par Defender dans Office 365. Comme l'explique la firme de Redmond, sa dernière fonction permet à des participants de démarrer une conversation dans Teams avec toute personne disposant d'une adresse e-mail, même si celle-ci est externe à l'environnement de l'entreprise. Présentée comme une mise à jour « qui simplifie les interactions externes et prend en charge des scénarios de travail flexibles », elle a soulevé un grave problème de sécurité : « Lorsque les utilisateurs agissent en tant qu'invités dans un autre instance, leurs protections sont entièrement déterminées par l'environnement d'hébergement de cet hôte, et non par celui de leur entreprise d'origine », a prévenu dans un billet de blog Rhys Downing, chercheur en menaces chez Ontinue,

L'analyse de liens et le sandboxing neutralisés

Selon M. Downing, ce problème ne relève pas d'un bug logiciel, mais d'un défaut de prise en compte de « la réalité architecturale » de la collaboration entre des instances Teams de nature différente. Lorsqu’un utilisateur rejoint une session Teams en tant qu’invité, ce sont les paramètres de sécurité du tenant hôte qui s’appliquent, et non ceux du tenant d’origine de l’utilisateur. Par conséquent, toutes les protections offertes par Defender pour Office 365 sont contournées si le tenant hôte ne les active pas ou n’en dispose pas. Toujours d'après M. Downin, cette dernière fonction de Teams ouvre un véritable boulevard aux cybercriminels. Il leur suffit alors de créer un tenant Microsoft 365, d’inviter leurs cibles par e‑mail, puis de leur transmettre des liens de phishing ou des malwares, sans que le dispositif de sécurité de sa victime se déclenche.

« De nombreuses entreprises partent du principe que leurs contrôles s'adaptent à l'utilisateur partout où il va », fait savoir Julian Brownlow Davies, vice-président senior chargé de la stratégie et des opérations de sécurité offensive chez Bugcrowd. « En réalité, les pirates peuvent créer une instance mal sécurisée, inviter vos utilisateurs à le rejoindre à l'aide d'un e-mail Microsoft Teams en apparence tout à fait légitime, et leur envoyer des liens et des fichiers qui ne passent jamais par votre propre pile Defender. » Résultat : l'ensemble des protections Defender, y compris l'analyse des URL, les liens sécurisés, le sandboxing des fichiers et la purge automatique, peuvent être simplement désactivées, transformant ainsi une invitation à collaborer d'apparence inoffensive en un vecteur d'attaque. Contacté pour une demande de commentaire, Microsoft n'a pas immédiatement répondu à la demande de CSO.

Des mesures d’atténuation à suivre

Jason Soroko, senior fellow chez Sectigo, souligne quant à lui qu’il ne s’agit pas d’un simple contournement, mais d’un angle mort dans la perception qu’ont beaucoup d’entreprises des risques entre différentes instances Teams. « Les équipes de sécurité devraient considérer l’accès à des invités externes comme une frontière de confiance nécessitant une gouvernance explicite, plutôt qu’une fonctionnalité pratique laissée activée par défaut », recommande M. Soroko. De son côté, M. Downing préconise de limiter les invitations Teams professionnelles à des domaines partenaires préalablement validés, et de mettre en place des politiques d’accès multi-instances dans Microsoft Entra ID pour bloquer tout accès suspect.

Une autre mesure importante consiste à désactiver la fonctionnalité par défaut « chat with anyone » dans Teams qui assure aux invitations externes non sollicitées d’atteindre les utilisateurs. Il s'agit d'une mesure pratique à réaliser pour de nombreuses entreprises, via leur centre d'administration Teams, afin de renforcer leurs règles de gouvernance. Dans la foulée des déboires d'Entra ID de septembre dernier, cette divulgation souligne qu'un danger réel réside dans les lacunes entre instances Microsoft, où la commodité par défaut et la confiance mal placée continuent de l'emporter sur la sécurité.

Commentaire