Depuis le début de la semaine, des attaquants exploitent une vulnérabilité critique de type zero day dans le composant Visual Composer du serveur d'application SAP Netweaver. L'éditeur allemand a publié un correctif en urgence qui est disponible sur son portail d'assistance et qui devrait être appliqué immédiatement, en particulier sur les systèmes qui sont directement exposés à Internet. « Des attaquants non authentifiés peuvent abuser de la fonctionnalité intégrée pour télécharger des fichiers arbitraires sur une instance SAP Netweaver, ce qui signifie une exécution complète du code à distance et une compromission totale du système », a déclaré Benjamin Harris, CEO de la société de cybersécurité Watchtowr, à CSO. « Il ne s'agit pas d'une menace théorique, mais bien d'un risque réel ». WatchTowr constate une exploitation active par des acteurs malveillants, qui utilisent cette faille pour placer des portes dérobées de type web shell sur des systèmes exposés et obtenir un accès supplémentaire. » Au 28 avril 2025, le fournisseur en découverte et gestion de la surface d'attaque Onyphe a détecté 1 284 adresses IP uniques vulnérables - dont 474 déjà compromises - sur un total de 3 716 appliances SAP accessibles sur Internet. Parmi les sociétés affectées, Onyphe a identifié trois entreprises du CAC 40, quatre du SBF 120 et seize du classement Global 500 / Fortune 500.

Une sévérité de 10 sur 10

La vulnérabilité, répertoriée sous le nom de CVE-2025-31324, a reçu la note de gravité maximale de 10 sur l'échelle CVSS. Les clients devraient appliquer les correctifs pour le composant Visual Composer Framework 7.50 disponibles dans le bulletin de sécurité 3594142 de l'éditeur (nécessite une authentification), mais s'ils ne peuvent pas le faire immédiatement, ils devraient désactiver ou empêcher l'accès au composant vulnérable en suivant les instructions de la note 3596125, ont expliqué les chercheurs de la société de sécurité Onapsis, spécialisée dans les solutions de l'éditeur allemand. "Il est possible de vérifier que le composant vulnérable Visual Composer development server est activé au travers de l'URL http://hote:port/nwa/sysinfo et de chercher la présence du composant Visual Composer Framework (VCFRAMEWORK.SCA ou VCFRAMEWORK). Si la ligne indique NO, le composant n'est pas installé", indique le CERT-FR dans son bulletin d'alerte.

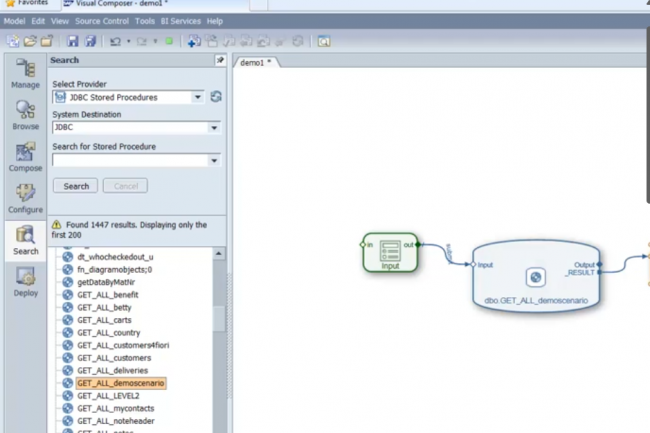

NetWeaver est le serveur d'applications et l'environnement d'exécution qui sous-tend la plupart des produits logiciels de l'éditeur d'ERP ainsi que les applications commerciales personnalisées créées par les clients. C'est outil de modélisation logicielle basé sur le web qui apporte aux utilisateurs la capacité de concevoir et de produire des applications sans écrire de code. La bonne nouvelle est que Visual Composer n'est pas activé par défaut dans les déploiements SAP.

Des web shells non sécurisés déployés

Les attaques ciblant CVE-2025-31324 ont été initialement signalées mardi par des chercheurs de la société de sécurité Reliaquest qui ont enquêté sur des piratages ayant entraîné l'installation de web shell JSP sur des serveurs SAP. Les web shell sont des scripts web qui fonctionnent comme des portes dérobées et permettent aux attaquants d'exécuter des commandes supplémentaires ou de télécharger des fichiers supplémentaires sur les serveurs web. Les campagnes étudiées par Reliaquest visaient un point d'accès au serveur appelé /developmentserver/metadatauploader, qui est conçu pour gérer les fichiers de métadonnées pour le développement et la configuration des applications du géant de l'ERP dans l'environnement Netweaver. Mais alors que ce point de terminaison est censé transférer et traiter les fichiers de configuration, il semble que les pirates aient trouvé un moyen de l'utiliser abusivement pour écrire des fichiers web shell dans le répertoire j2ee/cluster/apps/sap.com/irj/servletjsp/irj/root/. ReliaQuest pensait que les attaques - qui impliquaient des requêtes POST spécifiquement élaborées - pouvaient exploiter une vulnérabilité d'inclusion de fichiers à distance (RFI) précédemment inconnue, mais il s'est avéré qu'il s'agissait d'une vulnérabilité beaucoup plus grave de téléchargement de fichiers sans restriction.

« L'objectif de l'interpréteur de commandes web était clair : utiliser le fichier JSP pour envoyer des requêtes GET qui exécuteraient des commandes arbitraires », ont déclaré les chercheurs. « Ce web shell donnait aux attaquants les outils nécessaires pour télécharger des fichiers non autorisés, prendre un contrôle plus profond des systèmes compromis, exécuter du code à distance à volonté et potentiellement voler des données sensibles en les plaçant dans des répertoires accessibles au public. » Après la compromission, des charges utiles supplémentaires ont été déployées, incluant les implants Brute Ratel et Heaven's Gate. Cependant, il s'est généralement écoulé plusieurs jours entre l'installation d'un web shell et l'observation d'une activité de suivi. Ce délai et la différence entre les charges utiles ont amené les chercheurs à soupçonner que les attaques étaient l'œuvre d'un courtier d'accès initial qui vendait l'accès aux serveurs compromis à d'autres groupes qui déployaient ensuite leurs propres charges utiles.

Les backdoors identifiés sous peu par les groupes de ransomware

La théorie du courtier d'accès initial est également soutenue par Watchtowr, dont les chercheurs pensent que l'accès a été ou sera vendu à des gangs de ransomware. La mauvaise nouvelle, cependant, c'est que le courtier d'accès n'a pris aucune mesure pour sécuriser son web shell par l'authentification. « Maintenant que cette information est publique, les gangs de ransomwares découvriront probablement eux-mêmes les portes dérobées déployées et contourneront le besoin de ce courtier d'accès initial », a déclaré M. Harris de Watchtowr à CSO. Les entreprises peuvent vérifier si leurs serveurs sont vulnérables en vérifiant sur cette adresse: https://[votre-serveur-sap]/developmentserver/metadatauploader sans authentification. Si le serveur est exposé publiquement et qu'il est possible d'accéder à cette page sans authentification, il convient de vérifier les journaux pour y déceler des signes d'exploitation. Selon RedRays, société spécialisée dans la sécurité SAP, il s'agit notamment de :

- Rechercher des tentatives d'accès non autorisé au chemin /developmentserver/metadatauploader ;

- Vérifier les téléchargements de fichiers inattendus dans les journaux du serveur web ;

- Rechercher des modèles d'exécution inhabituels ou des processus suspects sur votre serveur SAP ;

- Surveiller les connexions sortantes non autorisées de vos systèmes SAP.

L'entreprise a fourni des modèles à rechercher dans les journaux d'accès du serveur web et conseille aux utilisateurs de restreindre l'accès au composant Metadata Uploader jusqu'à ce que des correctifs puissent être appliqués.

Commentaire