Les campagnes de phishing ont beau se multiplier comme des petits pains, ce n'est pas une raison pour baisser la garde. C'est en particulier le cas pour les utilisateurs de la suite Collaboration de Zimbra sous le feu actif d'une vaste campagne de phishing. « Des chercheurs d'Eset ont découvert une campagne d'hameçonnage à grande échelle visant à collecter les informations d'identification des utilisateurs de comptes Zimbra », indique l'éditeur de sécurité Eset. « La campagne est active depuis au moins avril 2023 et est toujours en cours ». D'après les indicateurs du fournisseur, le plus grand nombre de cibles se trouve en Pologne, mais des victimes ont aussi été repérées dans d'autres pays d'Europe incluant l'Italie, les Pays-Bas et également la France.

Si cette opération malveillante n'est pas présentée comme « techniquement particulièrement sophistiquée » elle est en mesure de faire de gros dégâts et se répandre facilement au sein d'une entreprise ayant installé Zimbra Collaboration. « Les pirates exploitent le fait que les pièces jointes HTML contiennent du code légitime, le seul élément révélateur étant un lien pointant vers l'hôte malveillant », prévient le chercheur en sécurité Viktor Šperka. « De cette manière, il est beaucoup plus facile de contourner les politiques antispam basées sur la réputation, en particulier par rapport aux techniques d'hameçonnage plus répandues, où un lien malveillant est directement placé dans le corps du message ».

Un piège classique mais malheureusement efficace

Pour cette campagne, les pirates envoient des messages avec une page d'hameçonnage dans le fichier HTML joint avertissant une cible d'une mise à jour du serveur de messagerie, d'une désactivation de compte ou d'un problème similaire... Et invite l'utilisateur à cliquer sur un fichier joint compromis. L'escroc ayant également pris soin de falsifier le champ « from » de l'e-mail pour tenter de se faire passer pour un administrateur de serveur de messagerie.

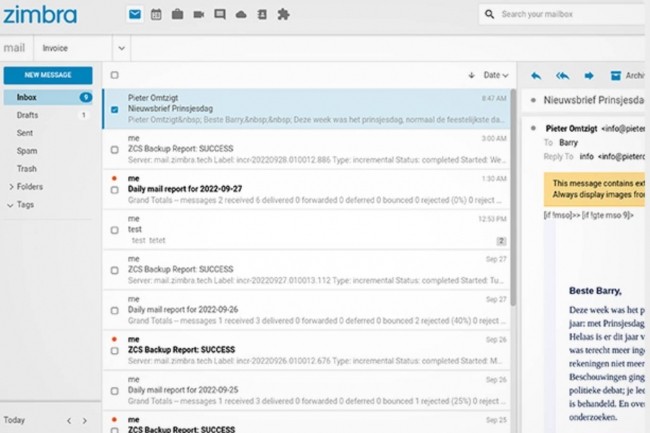

Ensuite ? C'est l'enchaînement classique, mais qui malheureusement fonctionne encore et toujours : « Après avoir ouvert la pièce jointe, l'utilisateur se voit présenter une fausse page de connexion Zimbra personnalisée en fonction de l'entreprise ciblée. Le fichier HTML est ouvert dans le navigateur de la victime, ce qui peut lui faire croire qu'elle a été dirigée vers la page de connexion légitime, alors que l'URL pointe vers un chemin d'accès à un fichier local », poursuit Eset. « En arrière-plan, les informations d'identification soumises sont collectées dans le formulaire HTML et envoyées par requête POST HTTPS à un serveur contrôlé par l'adversaire ». La prudence reste plus que jamais de rigueur avec, en cas de doute, toujours avoir le réflexe de vérifier avec un autre canal (téléphone, contact en personne...) la légitimité d'une telle demande.

Commentaire