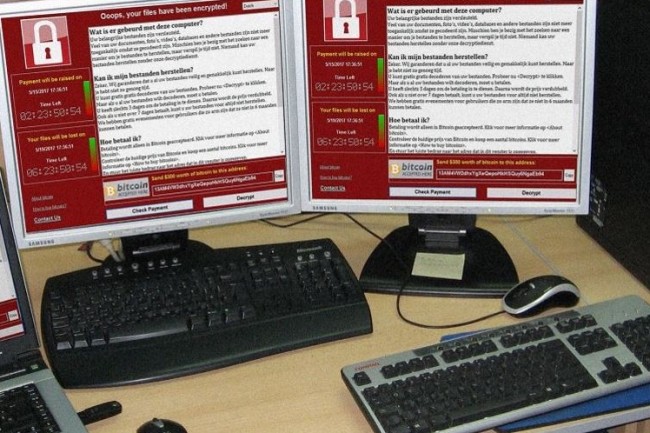

C'est une attaque par ransomware d'une ampleur sans précédent qui a frappée ce week-end plus de 100 000 entreprises et organisations publiques dans 150 pays d'après Europol. Dès vendredi matin, l'opérateur télécoms Telefonica en Espagne a été contraint de mettre au chômage technique une bonne partie de ses employés après l'infection par le ransomware WannaCry de plusieurs centaines de postes. Tout au long du week-end, l'attaque s'est répandue comme une trainée de poudre, profitant d'une vulnérabilité des systèmes Windows non corrigée pour Windows 8, XP et Server 2003.

Au niveau mondial parmi les victimes on trouve en Grande-Bretagne les hôpitaux britanniques (NHS), la compagnie ferroviaire Deutsch Bahn en Allemagne, le poids-lourd de la distribution de courrier Fedex aux Etats-Unis ou encore la Banque centrale russe. La France n'a - sans surprise - pas été épargnée avec en particulier Renault. Après avoir dans un premier temps arrêté la production de l'usine Novo Mesto de sa filiale en Slovénie, le constructeur automobile a décidé de faire de même en stoppant l'activité de son usine de Douai. Un nouveau coup dur pour l'activité de ce site, frappé depuis le début de l'année par un problème d'approvisionnement en médaillon de portières du Scenic 4 suite à l'incendie de l'usine d'un de ses sous-traitants. Nissan, partenaire de Renault au sein de « l'Alliance » (avec Mitsubishi depuis l'automne dernier) a par ailleurs aussi été touché : « quelques entités de Nissan ont été récemment ciblés mais il n'y a pas eu d'impact majeur sur l'activité » a indiqué un porte-parole du constructeur japonais.

Selon nos informations, une partie des fonctionnaires du ministère de la Défense étaient à leurs postes sans possibilité de faire usage de leurs ordinateurs lundi matin. De même, Avancial, filiale de la SNCF spécialisée dans les tests et la gestion de projets informatiques, a procédé tout ce week-end à une mise à jour de ses postes de travail à titre préventif, sans avoir été frappée par ce ransomware.

Un ransomware réarmé par d'autres cybergangs ?

A part Renault qui a publiquement indiqué avoir été touché par ce ransomware, les entreprises françaises font profil bas. « Les grandes entreprises et administrations françaises membres du Cigref ne semblent pas à ce stade avoir été impactées par ce rançongiciel. Certaines ont cependant activé leur cellule de crise cyber afin d’établir un diagnostic complet de l’état de leurs systèmes d’information, lancer les mises à jour de sécurité qui pourraient se révéler nécessaires et préparer le traitement d’éventuelles alertes qui se manifesteraient lundi matin », a indiqué dans un communiqué le club informatique des grandes entreprises françaises. Plusieurs grandes banques, dont le Crédit Agricole, ont ainsi travaillé tout le week-end sur ce brûlant dossier avec des mises à jour de postes de travail et des redémarrages de serveurs.

Cette attaque par ransomware, extrêmement virulente et de très grande ampleur, n'est sans doute pas terminée. « Il faut s'attendre dans les jours, les semaines à venir à avoir des répliques régulières [...] Les attaquants mettent à jour leur logiciel les rendent plus performants, d'autres attaquants s'inspirent de la méthode pour conduire des attaques à leur propre profit », a expliqué lundi matin sur France Inter Guillaume Poupard, directeur général de l'ANSSI (agence nationale de sécurité des systèmes d'information). Quand à savoir qui est derrière cette attaque, on ne le sait aujourd'hui pas. « Il faut rester très prudent, on a à faire à de la criminalité. Certaines mafias qui avant faisaient du trafic de drogue ou autres font de l'attaque informatique parce que c'est plus facile, ça coûte moins cher, c'est beaucoup moins risqué et ça rapporte énormément ».

Bien sécuriser les identifiants à privilèges

Pour limiter la casse et éviter autant que faire se peut d'autres attaques de ce type, plusieurs mesures doivent être prises. « En urgence, aujourd'hui, face aux attaques que l'on a c'est de mettre à jour les systèmes. Très clairement les attaquants utilisent des vulnérabilités qui sont connues, qui ont été corrigées par Microsoft depuis deux mois, il faut mettre jour les différents correctifs qui ont été diffusés par l'éditeur », enjoint Guillaume Poupard. « L'autre chose c'est de faire des sauvegardes, parce que même si la catastrophe arrive, quand on a fait des sauvegardes et qu'on a ses données séparées quelque part bien au chaud on peut les récupérer et réinstaller les systèmes. Si on n'a pas ces données là le jour où tout est bloqué c'est extrêmement problématique. Et puis en profiter pour refaire de la sensibilisation au niveau de l'ensemble des agents de l'entreprise de manière à avoir les bons réflexes en cas d'attaque. »

Attention toutefois à bien encadrer la production de la sauvegarde des données système, au risque d'être confronté à de bien mauvaises surprises. « Nous sommes en effet témoins, aujourd’hui, de scénarios dans lesquels les pirates informatiques utilisent des identifiants à privilèges pour trouver et détruire les sauvegardes de données sur lesquelles les organisations s’appuient généralement pour se remettre d’une cyberattaque, et éviter de devoir verser une rançon. Les back-ups seuls ne suffisent plus, en particulier si les organisations exposent leurs identifiants à privilèges aux hackers », a indiqué Jean-Christophe Vitu, directeur avant-ventes et services professionnels de CyberArk France. « Les entreprises doivent, aujourd’hui plus que jamais, considérer que la menace se trouve déjà à l’intérieur de leurs systèmes et n’ont d’autre choix que de prendre les devants. La mise en place d’équipes dédiées afin de surveiller et identifier tout accès non autorisé aux identifiants permettra de bloquer toute progression le plus tôt possible dans le cycle de vie de l’attaque.

à Visiteur10605, Poutine, il rame.... accessoirement va à la pêche au brochet, ce qu'il sait bien faire. Et s'il s'agissait plutôt d'une diversion au niveau mondial qu'un nouveau dirigeant dans une très mauvaise position à fait mettre en place ?

Signaler un abuscomment ce n'est pas Poutine, les américains se seraient (nous auraient) trompés, comment est-ce possible

Signaler un abus