On connaissait la Sainte Trinité, il faut aussi compter sur les 3 failles ProxyLogon (exploitées par Hafnium), ProxyShell (exploitées par LockFile) et ProxyToken affectant les serveurs Exchange. Découvertes l'hiver dernier et patchées par Microsoft depuis, ces vulnérabilités mettent toujours en danger les serveurs de messagerie qui n'ont pas été mis à jour. Pour les entreprises qui ne les auraient pas appliquées, il est donc plus qu'urgent d'agir pour combler.

La faille ProxyToken (identifiée en tant que CVE-2021-33766 mais aussi ZDI-CAN-13477) vient par ailleurs d'être détaillée par les chercheurs en sécurité de la Zero Day Initiative. Le moins que l'on puisse dire c'est qu'il ne faut absolument pas la sous-estimer. « Avec cette vulnérabilité, un attaquant non authentifié peut effectuer des actions de configuration sur des boîtes aux lettres appartenant à des utilisateurs arbitraires. À titre d'illustration de l'impact, elle peut servir à copier tous les e-mails adressés à une cible et à un compte et les transférer vers un compte contrôlé par l'attaquant », peut-on lire dans le billet de blog de la ZDI.

La fonction de délégation d'authentification sur le grill

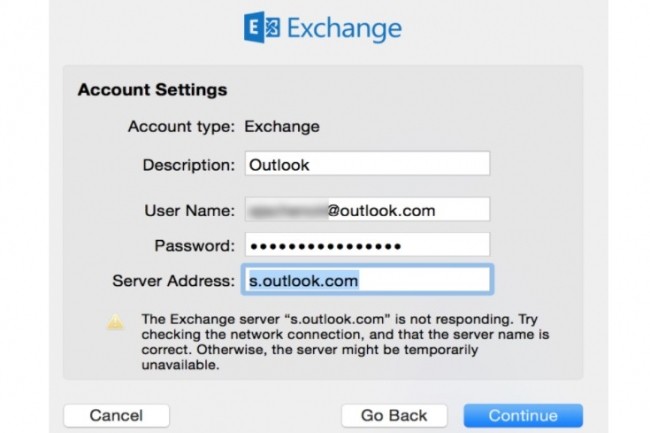

Pour comprendre le fonctionnement de cette faille, les chercheurs ont rappelé que Microsoft Exchange utilise deux sites web : un premier (front-end) par le biais duquel les utilisateurs se connectent pour accéder à leur messagerie, et un second (back-end) permettant aux administrateurs de gérer sa fonction d'authentification. « « Le site front-end n'est principalement qu'un proxy pour le back-end. Pour autoriser l'accès nécessitant une authentification par formulaire, le front-end sert des pages telles que /owa/auth/logon.aspx », explique la ZDI. « Pour toutes les demandes de post-authentification, le rôle principal du site front-end est de repackager requêtes et proxy vers les points de terminaison correspondants sur le site back-end Exchange. Il collecte ensuite les réponses du back-end et les transmet au site client ».

Le principal point de faiblesse identifié via de la fonctionnalité appelée « delegated authentification» prenant en charge les topologies cross-forests. Dans de tels déploiements, explique ZDI, le site frontal n'est pas en mesure d'effectuer seul les décisions d'authentification. Au lieu de cela, le site frontal transmet les demandes directement au back-end, en s'appuyant dessus pour déterminer si la demande est correctement authentifiée. Ces requêtes qui doivent être authentifiées à l'aide de la logique back-end sont identifiées par la présence d'un cookie SecurityToken. Une fois identifié par le site front-end, il sait que le back-end est seul responsable de l'authentification de cette demande. « Pendant ce temps, le back-end ne sait absolument pas qu'il doit authentifier certaines demandes entrantes sur la base du cookie SecurityToken, car le DelegatedAuthModule n'est pas chargé dans les installations qui n'ont pas été configurées pour utiliser la fonction d'authentification déléguée spéciale. Le résultat est que les demandes peuvent transiter, sans être soumises à une authentification sur le front ou le back-end », ont prévenu les chercheurs en sécurité.

Un transfert complet des messages d'un compte client Exchange cible

C'est par ce biais que les attaquants peuvent donc agir, précisément en installant une règle de transfert leur permettant de lire le courrier entrant de leur cible. « Avec cette vulnérabilité, un attaquant non authentifié peut effectuer des actions de configuration sur des boîtes aux lettres appartenant à des utilisateurs arbitraires », indique le blog de la ZDI. « Pour illustrer l'impact, cela peut être utilisé pour copier tous les e-mails adressés à une cible et à un compte et les transférer vers un compte contrôlé par l'attaquant ».

La faille CVE-2021-33766 a été signalée à la Zero Day Initiative par le chercheur Le Xuan Tuyen de VNPT ISC et été corrigée par Microsoft dans les mises à jour cumulatives d'Exchange de juillet 2021. Les organisations doivent bien entendu mettre à jour leurs serveurs Exchange pour éviter tout risque de compromission.

Commentaire