Flux RSS

Données personnelles

643 documents trouvés, affichage des résultats 161 à 170.

| < Les 10 documents précédents | Les 10 documents suivants > |

(05/07/2011 11:32:32)

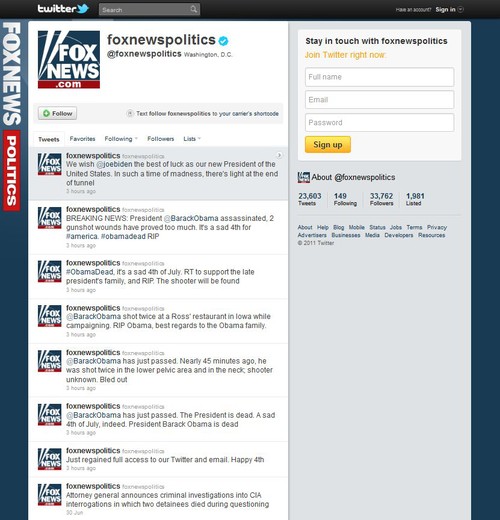

Piraté, le compte Twitter de Fox News annonce la mort du président Obama

Tôt lundi matin, le 4 juillet un jour férié aux Etats-Unis, six tweets du compte Twitter de Fox News ont relayé de fausses informations, annonçant que le président américain Barack Obama avait été abattu de deux balles dans un restaurant de l'Iowa où il était en visite pour sa campagne électorale. Les tweets ont été postés à 2 heures et 3 heures du matin (fuseau horaire de la côte est) par le compte « foxnewspolitics ». Ce dernier comporte un badge avec une coche, marque indiquant que son authenticité a été vérifiée par Twitter. Au même moment, aucun des médias nationaux américains, Fox News compris, ne donnaient de telles informations. Sur son site Internet, Fox News a reconnu le piratage, et s'est excusée «pour la peine que ces faux tweets - envoyés de surcroit le jour de l'Independance Day - auraient pu engendrer. »

La sécurité de Twitter une nouvelle fois mise en cause

Le premier tweet relatant l'assassinat - adressé directement sur le compte réel du Président Obama - déclare que « @BarackObama est décédé. Le Président est mort. C'est un 4 juillet triste. Le Président Barack Obama est mort... » Les tweets suivants racontent que Barack Obama a été abattu de deux balles, l'une dans la zone pelvienne et l'autre au cou. Puis, « le Président est décédé un peu plus tard de ses blessures. On ne sait pas qui est l'assassin. » Plus tôt lundi matin, le Huffington Post avait rapporté que le flux de nouvelles Fox News Politics sur Twitter avait été piraté. Une capture d'écran posté par le site d'information montrait dans le fil de nouvelles un sous-titre : «H4CK3D BY TH3 5CR1PT K1DD3S ».

Le logo de la chaîne avait été remplacé par des lettres majuscules SK, probablement une référence à Script Kiddies, un terme utilisé par des jeunes qui piratent les ordinateurs en utilisant des outils simples et automatisés ou des scripts développés par d'autres. La capture d'écran montre également deux messages, supprimés par la suite, sur le fil de Fox News Politics, l'un revendiquant le piratage et l'autre critiquant Anonymous, le collectif de pirates qui a mené une campagne de hacking très réussie. Ce dernier tweet fait aussi référence à l' « AntiSec », abréviation de « AntiSecurity», l'opération de piratage menée actuellement par Anonymous, qui défigure les sites internet de certaines entreprises et institutions gouvernementales et au cours de laquelle sont parfois subtilisées des données sensibles.

Cliquer sur l'image pour l'agrandir

Twitter refuse de commenter les hackings

Un premier tweet encore visible d'une série un peu étrange indique que « les propriétaires des comptes ont retrouvé le plein accès à leur messagerie électronique et au flux Twitter, » une manière de détourner l'attention des précédents messages, désormais supprimés. En général, Twitter réagit rapidement pour supprimer les tweets provenant de comptes piratés et le réseau a renforcé sa procédure globale de sécurité. Mais, comme beaucoup de services web, Twitter utilise des logins et des mots de passe pour accéder aux comptes, des informations que les pirates ont sans doute réussi à voler grâce à des techniques d'ingénierie sociale et à d'autres programmes malveillants, comme des enregistreurs de frappe, introduits sur certaines machines. Les responsables de Twitter, dont le siège est basé à San Francisco, Californie, ont déclaré que, pour des raisons de confidentialité, ils ne donneraient aucune information sur les comptes piratés. Ils ont cependant recommandé aux utilisateurs de suivre les conseils du réseau en matière de mots de passe : choisir des séquences fortes.

(...)(04/07/2011 16:46:42)Apple également victime d'une attaque de hackers (MAJ)

Une liste comprenant 27 noms d'utilisateurs et des mots de passe cryptés a été apparemment dérobée sur un site web d'Apple (abs.apple.com) au cours du week-end. Le groupe de hackers anonyme à l'origine de cette intrusion a publié un avertissement indiquant que la firme de Cupertino pourrait être la cible de ses prochaines attaques. Pour prouver son exploit, la liste a été affichée sur le site Pastebin, un site d'hébergement de fichiers texte, par un utilisateur identifié sous le pseudonyme « Not Yet Serious ». « Ne pas être sérieux, mais se sentir bien », c'est le court message posté juste la page Pastebin. « Apple pourrait être également la cible. Mais ne vous inquiétez pas, nous sommes occupés ailleurs», précise le message.

Un groupe encore inconnu

Il n'est pas encore établi que ce hacker ou ce groupe de pirates soient affiliés aux Anonymous, mais l'existence du hacking a bénéficié d'un sacré coup de projecteur après que les Anonymous aient relayé l'exploit dans un message Twitter. Les données publiées semblent être un ensemble de noms d'utilisateurs et de mots de passe cryptés conservés dans une base de données SQL sur un site BI d'Apple. Le site abs.apple.com est actuellement déconnecté. Apple n'a pas immédiatement répondu à une demande de commentaire.

Dans une publication apparemment sans lien, un hacker libanais appelé idahc_hacker a indiqué sur Twitter qu'il avait trouvé des vulnérabilités sur un autre site d'Apple. Les attaques par injections de codes SQL permettent d'afficher des iFrames dans une page web et peuvent être utilisées par des hackers pour accéder sans autorisation aux données. Ce hacker n'a pour l'instant commis aucun acte malveillant et n'a publié aucune donnée dérobée sur le site d'Apple. Il a également indiqué qu'il ne faisait pas partie des Anonymous ou des LulzSec, un groupe de hackers récemment autodissous.

Des attaques tous azimuts

Depuis depuis quelques semaines, l'opération de hacking AntiSec - à l'initiative d'Anonymous- a été lancée contre tous les entreprises et gouvernements. Un partisan du groupe a récemment encouragé les travailleurs à «corrompre» les entreprises et les gouvernements pour favoriser la fuite de données. Un site web appelé HackerLeaks a également été mis en ligne pour soutenir le Peoples Liberation Front, un allié des Anonymous.

Sega laisse également filer les données de ses clients

L'entreprise japonaise a confirmé dimanche que des hackers sont parvenus à déjouer ses systèmes de sécurité pour s'infiltrer dans le site de sa filiale londonienne, Sega Europe Ltd., et accéder à des informations données confidentielles. La société, basée à Tokyo, qui est connue pour ses nombreux hits vidéoludiques, comme Sonic the Hedgehog et Super Monkey Ball, a indiqué que les pirates ont accédé aux données de tous ses membres inscrits, au nombre de 1 290 755. Ces données concernent les utilisateurs d'Europe et d'Amérique du Nord et incluent leurs noms, dates de naissance, adresses e-mail et mots de passe cryptés. L'entreprise a indiqué que les coordonnées des cartes bancaires des membres n'avaient pas été volées.

"Nous regrettons profondément avoir invité une telle situation à se produire", indique un communiqué de presse de l'entreprise. "Nous allons faire du renforcement de la sécurité notre priorité et redoubler d'efforts pour regagner la confiance de nos clients." L'attaque a été repérée jeudi dernier. Elle visait le site Sega Pass, dont l'objectif principal est de fournir des infos sur les derniers produits de la marque. Le site a été fermé immédiatement après que l'attaque a été confirmée et tous les mots de passe des utilisateurs ont été réinitialisés.

C'est le dernier cas en date d'une série d'attaques informatiques similaires dont ont été victimes le développeur Square Enix, mais aussi Nintendo et Sony. Début mai, Sony a annoncé la reprise progressive des services du PlayStation Network, suite à une attaque qui a compromis une centaine de millions de comptes d'utilisateurs, d'après les estimations. Sony a répliqué avec de nouvelles mesures de sécurité et en promettant de traquer sans relâche les pirates. L'entreprise a collaboré avec les polices du Royaume-Uni, d'Australie et de Hong Kong pour essayer de les retrouver. Pour apaiser les utilisateurs mécontents, Sony a proposé quelques jeux gratuits et des morceaux de musique à télécharger, pour souhaiter compenser l'arrêt de son réseau payant.

Les entreprises françaises ont peu de stratégie de sécurité

En Europe, selon une étude sur la stratégie de sécurité, 16% des entreprises n'ont pas de telle stratégie ou ne l'ont pas réévaluée au cours des trois dernières années. En France, le chiffre monte à 24%. Pourtant, dans le même laps de temps, les menaces ont singulièrement changé. Trois éléments sont particulièrement mis en avant : la mobilité, le cloud et la sophistication des attaques. A cela s'ajoute, bien entendu, la pression sur les coûts.

Il existe des différences sensibles entre la France et la moyenne des pays européens. Ainsi, la sophistication des attaques est le principal critère mis en avant au niveau européen pour justifier une refonte de la stratégie avec 25% des réponses mais ce chiffre descend à 20% en France. Dans notre pays, c'est l'arrivée du cloud qui inquiète avec 24% des réponses contre 19% au niveau européen. La mobilité, de même, est davantage mise en avant en France (18%) que dans l'ensemble de l'Europe (16%).

La mobilité point important de la sécurité

Pourtant la mobilité n'est prise en compte dans la stratégie de sécurité que dans 82% des entreprises françaises contre 88% au niveau européen. Au niveau européen, dans 66% des cas, l'usage d'appareils personnels (notamment des smartphones) est prohibé en lien avec les activités de l'entreprise du moins sans validation de sécurité (40% d'interdiction, 26% d'autorisation avec contrôle), contre 56% (38% et 18%) en France. La sécurité d'appareils mobiles est entre les mains du propriétaire-utilisateur dans 21% des cas au niveau européen, 26% en France.

En lien avec la mobilité, les réseaux sans fils sont considérés comme la menace principale (57% des réponses), devant des faiblesses dans le coeur de réseau et les bases de données. Ces dernières passent cependant en tête en France. La France a, par contre, davantage consolidé ses outils de sécurité pour renforcer la sécurité à moindre coût (78% contre 69% en Europe) même si cette tendance devrait encore se poursuivre dans tous les pays.

Enfin, pour répondre aux nouvelles menaces, les firewall traditionnels sont, de plus en plus souvent, remplacés par des pare-feux applicatifs (43% au niveau européen).

Intrusion chez Citigroup : 2,7 millions de dollars de pertes pour l'instant

Le vol des données de ses clients revient cher à Citigroup. La banque a pour l'instant confirmé que 3 400 clients avaient subi des pertes sur leur compte bancaire pour un montant total estimé 2,7 millions de dollars. Elle a ajouté que ses clients n'étaient pas responsables des pertes. L'établissement financier a indiqué que si des pirates avaient pu accéder à plus de 360 000 comptes bancaires de clients américains, les hackers ne sont pas parvenus à entrer dans le système principal de gestion des cartes de crédit. Ils ont réussi à obtenir des numéros, des noms de même que d'autres informations sur ses clients en se connectant sur l'espace compte bancaire en ligne.

77 millions de dollars de pertes à terme

Citigroup a pris connaissance du vol de ses données le 10 mai dernier et a commencé à avertir ses clients le 3 juin. Le groupe bancaire a précisé que d'autres données sensibles, telles que les numéros de sécurité sociale, dates de naissance et codes de sécurité des cartes CVV (Card Verification Value) utilisés pour effectuer des transactions en ligne, n'avaient pas été dérobées.

En plus des pertes liées à la fraude, Citigroup va de voir payer des frais concernant la notification à ses clients et la réédition des cartes de crédit des 360 000 comptes concernés. Le Ponemon Institute a estimé le coût moyen du piratage à 214 dollars par donnée compromise. À terme, la brèche pourrait coûter 77 millions de dollars à la banque américaine.

(...)(27/06/2011 16:17:46)

Après 50 jours de «chaos», le groupe de hackers LulzSec se dissout

« Notre campagne de 50 jours est arrivée à son terme, et nous allons maintenant prendre le large, laissant derrière nous - nous l'espérons - l'inspiration, la peur, le déni, la joie, l'approbation, la désapprobation, la moquerie, la gêne, la bienveillance, la jalousie, la haine, et peut-être même l'amour, » a déclaré le groupe dans un billet posté sur le site Pastebin. « Au minimum, nous espérons que notre action aura eu un impact, ne serait que microscopique, sur quelqu'un, quelque part, » continue le communiqué. Cette déclaration d'auto dissolution, postée samedi dernier par le groupe, est intervenue trois jours après la livraison par LulzSec de sa dernière prise, des documents internes, volés au Département de la Sécurité Publique de l'Arizona, et quatre jours après l'arrestation par la police britannique d'un homme qui serait affilié au groupe.

Ces dernières semaines, le groupe LulzSec avait mené un certain nombre d'actions contre plusieurs sites Web et réseaux informatiques, visant notamment ceux de la CIA, l'Agence centrale de renseignement américaine, du Sénat américain, de l'Agence britannique SOCA (Serious Organised Crime Agency), ceux du gouvernement brésilien et du géant de l'énergie Petrobras, entre autres. Mardi dernier, la police britannique a annoncé qu'elle avait arrêté un jeune homme de 19 ans qui, selon elle, serait membre du groupe. Selon LulzSec, celui-ci avait dirigé un de ses serveurs relais IRC, mais n'était pas un des responsables du groupe. Samedi, peu après la mise en ligne du dernier communiqué du groupe, Sabu, un hacker qui pourrait être un des leaders du groupe, a démenti que la dissolution de LulzSec résultait de l'arrestation d'un de ses membres présumé ou de désaccords internes. « Vous trouverez les réponses à vos questions dans le communiqué », écrit-il dans un message Twitter. « Il n'y a eu qu'une seule arrestation, celle de Ryan, et il ne fait pas partie de Lulzsec, » précise-t-il.

LulzSec a mené une campagne de cyber-attaques « juste parce que le groupe en était capable, » explique-t-il. « Uniquement pour amuser les autres, de manière désintéressée - la vanité, la célébrité, la reconnaissance, tout cela ne représente rien, face à ceux que nous aimons. Juste un peu d'amusement et d'anarchie à l'état brut. »

(...)(23/06/2011 09:52:29)Une obligation européenne de déclarer les pertes de données sensibles à l'étude

La Commission européenne envisage d'obliger les entreprises de rendre publiques toutes les pertes de données sensibles, qu'elles soient dues à une attaque ou non, afin d'assurer une meilleure protection de l'environnement IT. Cette annonce faite à Londres devant un parterre de banquiers par le commissaire européen Viviane Reding, en charge de la justice et des droits fondamentaux, est consécutive à une importante série de piratages informatiques et de pertes de données touchant des grands groupes ou autres agences gouvernementales.

Actuellement, une déclaration de perte ou de vol de données n'est obligatoire que pour le secteur des télécommunications. « Je comprends que l'introduction d'une telle notification systématique serait un fardeau pour certains d'entre vous dans le secteur bancaire. Toutefois, l'obligation de rendre public une perte importante d'informations est nécessaire et améliorerait la confiance des consommateurs », a expliqué dans son discours Viviane Reding.

www.ictjournal.ch

(...)

Un membre présumé de LulzSec arrêté en Grande -Bretagne

L'unité e-crime de la police centrale métropolitaine a annoncé l'arrestation d'un jeune âgé de 19 ans. Cette action a été menée après une enquête relative à des intrusions et des attaques en déni de service (DDOS) contre « un certain nombre d'entreprises internationales et d'agences de renseignement par probablement le même groupe de pirates. »

La police n'a pas communiqué plus de détails sur le nom du groupe en question dans sa déclaration, mais un porte-parole de Scotland Yard a déclaré que l'arrestation était liée à des attaques DDOS lundi 20 juin sur le site de la Serious Organised Crime Agency (SOCA), une structure qui s'attaque à la criminalité organisée. Or, ce même jour, Lulz Security a revendiqué les attaques contre la SOCA sur son compte Twitter « Tango Down - soca.gov.uk - in the name of #AntiSec ». Les attaques DDOS contre le site SOCA ont cessé après l'arrestation, précise le porte-parole des autorités policières. Ces dernières examinent le matériel saisi à la résidence du jeune homme à Wickford dans l'Essex, à l'est de Londres.

Lulz Security a mené une campagne intensive de piratage ces dernières semaines, en attaquant des sites web appartenant à la CIA, PBS.org, Fox.com et dans certains cas en volant des données (mots de passe et identifiant) et en les rendant publiques sur son site.

(...)

La CNIL alerte sur le pistage sur le Net

« Surfer sur internet, ça laisse des traces ! » La Commission nationale de l'informatique et des libertés rappelle en effet que sur le Web, toutes les activités et les préférences des internautes (adresse IP, navigateur, mots clés saisis) laissent des traces et que ces informations peuvent être récupérées, le plus souvent à leur insu, par différents acteurs dont des régies publicitaires.

Dans sa rubrique « vos traces », la CNIL fait la démonstration que cela concerne absolument tout le monde. Ainsi, l'internaute est invité à participer à une expérience où lui seront dévoilées de nombreuses données qu'il pensait jusqu'alors confidentielles, telles que la configuration de son ordinateur ou les dernières recherches qu'il a effectuées sur le Net. La démonstration montre aussi le lien qui existe entre la conservation des mots-clés tapés dans un moteur de recherche et l'affichage de publicités ciblées. Au-delà de cette expérience, la CNIL propose une information pédagogique des notions de cookie ou d'historique de navigation, souvent mal connues du grand public.

Cette annonce intervient après le lancement officiel de « Ma présence sur le web », un nouveau service de contrôle de son identité en ligne proposé à ses membres par Google. (...)

| < Les 10 documents précédents | Les 10 documents suivants > |