Flux RSS

R et D

956 documents trouvés, affichage des résultats 121 à 130.

| < Les 10 documents précédents | Les 10 documents suivants > |

(16/02/2011 10:03:49)

Le supercomputer Watson d'IBM défie les candidats du jeu Jeopardy (MAJ)

En 1997, IBM avait fait une percée avec Deep Blue, qui était parvenu à vaincre le champion mondial d'échecs Gary Gasparov. En 2011, la société revient à la charge avec un autre ordinateur, Watson, nommé en l'honneur du fondateur d'IBM, Thomas J. Watson.

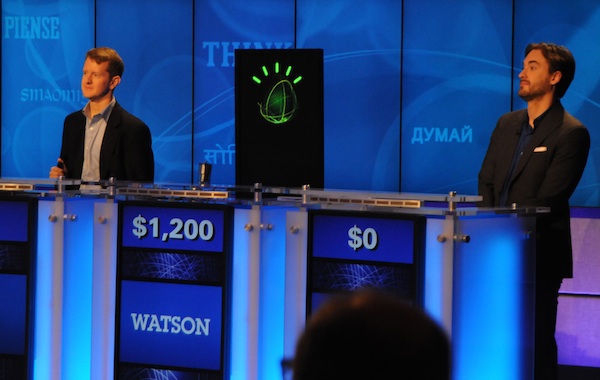

Cette fois-ci, l'ordinateur se mesurera aux deux plus grands gagnants de l'histoire de Jeopardy, soit Ken Jennings et Brad Rutter. Ken Jennings détient le record du plus grand nombre de parties consécutives gagnées à Jeopardy, soit 74. Ses gains à vie se chiffrent à 2,5 millions de dollars. Brad Rutter détient quant à lui le record des gains à l'émission, soit 3,2 millions de dollars.

Ken Jennings et Brad Rutter, les deux lauréats du jeu Jeopardy

Autopsie d'un superordinateur

Le Watson est particulièrement impressionnant. Cet ordinateur est composé de 10 racks contenant chacun 9 serveurs Power 750 montés en réseau. Chaque serveur, dont la valeur se chiffre à environ 300 000 dollars, possède 32 coeurs qui peuvent gérer un total de 128 tâches en parallèle. L'ordinateur dans son ensemble compte 2 880 coeurs, peut effectuer 11 520 tâches en parallèle, possède une mémoire vive de 15 000 gigaoctets (Go) et une puissance totale de 80 téraflops. Selon les dirigeants d'IBM, ces performances placent Watson dans le Top 100 des ordinateurs les plus puissants au monde en ce moment.

À titre comparatif, Deep-Blue avait une puissance totale de 1 téraflop et celle de la salle des serveurs de l'usine d'IBM Canada à Bromont frôle les 4 téraflops. Pour chaque téraflop de puissance, un ordinateur peut effectuer mille milliards d'opérations à la seconde.

Une intelligence artificielle de plus en plus fine

Si le matériel qui compose Watson est imposant, le vrai défi pour l'équipe d'IBM fut tout autre qu'avec Deep Blue, selon Éric Paradis, spécialiste consultant en technologies de l'information chez IBM Canada à l'usine de Bromont. « En matière de logiciel, les échecs, c'est relativement simple. Avec Deep Blue, en 1997, il s'agissait surtout d'un exploit matériel. Il s'agit d'une planche de 64 cases avec des règles et des pièces qui ont toutes un rôle limité. L'algorithme était assez simple: à chaque coup, il fallait prévoir le prochain mouvement de l'adversaire et ensuite établir quel serait le meilleur mouvement à partir de toutes les combinaisons possibles », dit-il.

Dans le cas de Watson, le défi est de traiter le langage naturel. L'ordinateur est équipé d'une série d'algorithmes qui ont nécessité plusieurs années de recherche et même certains partenariats avec des universités. M. Paradis précise que contrairement à la croyance populaire, Watson n'entend pas et ne peut donc reconnaître la voix. Il reçoit les questions en texte, de même que les réponses de ses concurrents. À défaut d'entendre, il doit donc comprendre les questions : « Les questions de Jeopardy peuvent contenir des jeux de mots, des farces, des doubles sens... Par exemple, si vous cherchez Mercury dans un moteur de recherche Internet, vous pouvez obtenir des résultats sur un métal, sur une planète, sur une vieille marque de voitures et même sur le chanteur Freddy Mercury. Un seul mot peut donc avoir différents sens, ce qui rend le défi de la compréhension très complexe », dit-il.

Entretien réalisé par Denis Lalonde, rédacteur en chef du magazine Direction informatique.

[[page]]

A défaut d'Internet, une base de connaissance interne

De plus, Watson n'a pas accès à Internet. Il contient l'équivalent de 200 millions de pages de contenus, structurés (anatomie, atlas géographiques...) et non structurés (tels que journaux, documents historiques, scénarios de films...). Il est également doté de connaissances élémentaires logiques, par exemple que la pluie est mouillée, qu'un père est toujours plus vieux que son fils et que quelqu'un qui est décédé ne peut revenir à la vie. Les questions à Jeopardy peuvent toucher à une multitude de catégories, allant du sport à l'histoire et à la littérature, en passant par la géographie, ce qui nécessite des connaissances générales très poussées. « Un algorithme très important est aussi celui de l'acquisition et de l'indexation dynamique de connaissances. Cela signifie que Watson s'améliore avec l'usage », affirme M. Paradis, rencontré à Bromont quelques jours avant l'affrontement entre la machine et l'homme.

L'ordinateur possède également la capacité de s'adapter à une catégorie. Si, à un moment durant l'émission, on recherche uniquement des noms de joueurs de hockey et que Watson ne l'a pas réalisé au début, il peut faire l'ajustement pour répondre aux questions restantes dans cette catégorie précise. Comme les mauvaises réponses à Jeopardy font perdre des points, Watson doit également autoévaluer le degré de confiance en ses réponses.

Préparer l'après-Jeopardy

Évidemment, l'objectif ultime derrière la conception de Watson est de réaliser une percée au niveau de l'intelligence artificielle qui permettrait à IBM de vendre des clones de son superordinateur pour divers types d'applications commerciales, industrielles ou publiques.

Éric Paradis explique que Watson pourrait par exemple servir de référence au niveau médical. « L'ordinateur, avec ses algorithmes et son architecture, pourrait contenir l'ensemble de la littérature médicale et tirer des conclusions à partir de symptômes, de résultats et de tous les outils à la disposition des médecins. Ces derniers ont accès à des connaissances phénoménales, mais qui ne sont pas toujours organisées. Le système pourrait alors intervenir », dit-il. C'est pourquoi IBM tient à ce que Watson soit capable d'évaluer lui-même sa capacité à donner de bonnes réponses. Dans le cas d'un diagnostic médical, la marge d'erreur est nulle.

Un match en deux manches

Après la première manche, Watson et Brad Rutter ont terminé à égalité avec 5 000 dollars chacun, alors que Ken Jennings a remporté seulement 2 000 dollars. Et lors de la seconde et dernière manche, Watson a pris le pas sur ses deux adversaires : le supercomputer d'IBM a remporté des gains d'un montant de 35 734 dollars contre 10 400 pour Brad Rutter et 4 000 pour Ken Jennings. Big Blue a indiqué qu'il reverserait cette somme rondelette à des oeuvres.

(...)

Google offre 20 000 dollars pour craquer son navigateur Chrome

Lors du concours Pwn2Own 2011, les chercheurs vont donc se mesurer et appliquer leur savoir-faire pour s'attaquer aussi à des machines fonctionnant sous Windows 7 ou Mac OS X et pour tenter de cracker Internet Explorer, Firefox, Safari et surtout Chrome. Les premiers chercheurs qui pirateront IE, Firefox et Safari recevront 15 000 dollars et l'ordinateur où le navigateur est exécuté. Les prix sont de 5 000 $ de plus que ceux proposés à l'édition 2010 du Pwn2Own, et trois fois plus que le montant de 2009. « Nous avons augmenté la somme totale distribuée pour établir les gains à 125 000 dollars » a déclaré Aaron Portnoy, responsable d'une équipe de chercheurs en sécurité d'HP TippingPoint. Cette société parraine le concours et vient d'en fixer des règles dans un message sur un blog.

La nouveauté de cette année est la participation de Google. La société est le premier éditeur de navigateur à financer un prix. Aaron Portnoy « félicite l'équipe de sécurité Google pour avoir pris l'initiative de nous approcher à ce sujet ». Les règles de Chrome sont légèrement différentes que pour les autres navigateurs, car il est le seul des quatre à utiliser une « sandbox », un outil de défense pour éviter les attaques exploitant une faille. Avec ce bac à sable, les chercheurs ont besoin non pas d'une mais de deux vulnérabilités: la première pour que leur code d'attaque contourne la sandbox, et une seconde pour exploiter les failles de Chrome. D'autres éditeurs de logiciels ont suivi les traces de Chrome pour essayer de rendre leurs applications plus sécurisées. L'année dernière, par exemple, Adobe a ajouté un bac à sable - provenant en partie du travail de Google - à son programme PDF Reader.

Chrome se met en avant et la sand box aussi

Pour repartir avec les 20 000 dollars promis par Google le premier jour du Pwn2Own, les chercheurs devront trouver et exploiter deux vulnérabilités dans le code du navigateur. Lors du deuxième et troisième jour du concours les chercheurs pourront utiliser un bug non-Chrome, par exemple celui de Windows, pour sortir de la sandbox. Si une attaque arrive lors du deuxième et troisième jour, les apprentis pirates gagneront 20 000 dollars, mais seulement de 10 000 proviendront de l'éditeur de Mountain View; TippingPoint complétera l'autre moitié. La participation de Google au Pwn2Own 2011 peut être considérée comme une marque de confiance dans la sécurité de son navigateur. Si Chrome a été un des navigateurs cibles aux différentes éditions du concours depuis 2 ans, aucun chercheur n'a réussi à le craquer.

IE, Firefox et Safari sont eux déjà tombés lors des deux dernières années, de différentes manières rendant le concours un peu embarrassant pour les éditeurs. En 2009, un chercheur - un informaticien allemand qui n'a donné que son prénom, Nils - a réussi à pirater les trois navigateurs. Grâce à cela, il a empoché 15 000 dollars, soit 5 000 dollars pour chaque hack. Charlie Miller, le seul chercheur à avoir remporté des prix Pwn2Own trois années consécutives, ne souhaitait pas récidiver cette année, mais l'annonce pour Chrome l'a intrigué. « Pwn2Own offre maintenant 20k pour l'attaque sur Chrome », a inscrit Charlie Miller sur Twitter. « Cela sera dur et je suis heureux que Mac OS X ne dispose pas de sandbox pour son navigateur ».

TippingPoint va aussi focaliser le concours Pwn2Own sur les mobiles où les chercheurs tenteront de pirater les smartphones sous iOS, Android, Windows Phone 7 et BlackBerry OS. Les attaques réussies seront rémunérées à hauteur de 15 000 dollars.

Crédit Photo : D.R

Un projet européen de gestion et de protection d'identité

Le projet ABC4Trust s'échelonnera sur quatre ans et comprendra deux expérimentations en Grèce et en Suède d'un système qui combinent les technologies de protection et de gestion d'identité d'IBM, de Microsoft et de Nokia Siemens Networks. ABC, représente un système de données basé sur les attributs, c'est-à-dire autour des informations minimales que peut transmettre l'utilisateur. Par exemple, plutôt que de donner la date de son anniversaire lors des renseignements sur son identité, un utilisateur devra seulement indiquer qu'il a plus de 18 ans.

Le test suédois aura lieu dans une école secondaire à Norrtullskolan. Le système de gestion des identités permettra aux élèves et aux parents de s'authentifier auprès des services médicaux et des conseils proposés par l'école. L'autre essai se fera à l'Institut de technologie de Patras, en Grèce, est sera aussi centré sur l'éducation. Les élèves seront amenés à voter pour classer les cours et les professeurs sans révéler leur identité.

ABC4Trust utilisera IBM Identity Mixer et Microsoft U-Prove, qui seront « maillés » ensemble à l'aide des technologies issues de la R&D de Nokia Siemens Networks. Le projet, qui a débuté à l'automne dernier bénéficie d'un budget total de 13,5 millions d'euros, dont 8,85 millions fournis par l'Union européenne.

Intel travaille sur une technologie bloquant les attaques zero days

Justin Rattner, CTO d'Intel, a expliqué à nos confrères de Computerworld, que des chercheurs internes travaillent sur une technologie de sécurité qui permet d'arrêter toutes les attaques zero-day. Sans donner beaucoup de détails à ce sujet, il espère que les travaux seront publiés cette année. « Je pense que nous avons quelques idées pour changer la donne vis-à-vis des logiciels malveillants », a déclaré le CTO d'Intel. « Nous allons voir un saut extrêmement imprtant dans la capacité des futurs terminaux, ordinateurs, smartphones, tablettes ou les télévisions connectées, à se défendre contre les attaques. »

Il a précisé que la technologie proposée ne sera pas basée sur les signatures, comme le font les spécialistes de la sécurité actuellement. La détection de logiciels malveillants basés sur la signature repose sur la recherche de modèles connus au sein du code malveillant. Cependant, les attaques «zero day» ou de malwares plus complexes n'ont pas de code connu et il est donc difficile de s'en prémunir. « Nous avons découvert une nouvelle approche qui empêche les attaques les plus virulentes. Elle devrait arrêter celles de type zero-day». La technologie comprendra un aspect matériel, sans savoir pour l'instant si une brique logicielle est envisagée.

Fiabilité et avantage concurrentiel

Dan Olds, analyste chez Gabriel Consulting, indique que si cette technologie fonctionne comme Justin Rattner l'explique, il pourrait s'agir d'une avancée majeure pour la sécurité informatique. « Si Intel dispose d'une technologie matérielle qui peut sûrement arrêter les attaques zero-day, ce serait une grande victoire dans la guerre contre les logiciels malveillants », confirme le consultant. « La clé, c'est que ce système doit être fiable. Il doit avoir la capacité de discerner le logiciel légitime du programme malveillant. En résolvant ce problème, cela donnera un avantage concurrentiel à Intel par rapport à AMD. » Il ajoute que la technologie qui repose sur du matériel peut être très intéressante. « La meilleure protection est une combinaison de matériel et de logiciels. La sécurité du matériel peut être plus forte et plus rapide dans certaines situations, mais elle n'est pas aussi souple que les mécanismes purement logiciels. Le grand changement ici, c'est qu'Intel devrait tirer parti des fonctions de sécurité dans le circuit ou le processeur » conclut Dan Olds.

Justin Rattner a déclaré que les chercheurs d'Intel ont travaillé sur cette technologie de sécurité avant que la compagnie ne propose d'acquérir McAfee, spécialiste de logiciel de sécurité, pour 7,68 milliards de dollars. Toutefois, cela ne signifie pas que McAfee serait écarté des travaux menés.

Illustration : Justin Rattner, CTO d'Intel

Crédit Photo: D.R

(...)

Changement organisationnel dans la R & D de France Télécom

France Télécom souhaite retrouver le chemin de l'innovation. C'est en ces termes que son directeur général Stéphane Richard a exposé la stratégie de recherche et développement prochainement mise en place par l'opérateur, lors des traditionnels voeux de bonne année. Si l'amélioration de l'efficacité du groupe en matière de R & D est considérée comme une priorité, c'est en partie dans le but de rompre avec la politique menée par l'ancien PDG Didier Lombard. «La vision de Stéphane Richard en matière d'innovation est plus dynamique comparée à celle de son prédécesseur, expose Sébastien Crozier, président de la CFE-CGC/UNSA chez France Télécom .Sa stratégie sera axée selon une logique d'usage technique et marketing, logique qui faisait défaut sous le mandat de Didier Lombard ».

Durant l'exercice de ce dernier, la recherche fondamentale avait été abandonnée pour se substituer à une R & D orientée vers le développement, dans le cadre d'une politique axée sur la réduction des coûts.

Faiblesse de la R & D sur le numérique

L'opérateur avait concentré son innovation au sein d'une multiplicité de structures hétéroclites : un « Technocentre », inspiré de celui mis en place par Renault à Guyancourt, pour la R&D et le marketing, un « Explocentre » dédié aux usages et créé en 2006 pour être finalement dissous en 2009. Sans compter la création des « Orange Labs » répartis dans une dizaine de pays et continents et de « l'Orange Vallée », une structure fonctionnant sur le mode start-up faisant référence à la SiIicon Valley. Cinq ans plus tard, la nouvelle direction de France Télécom a constaté que le bilan n'était pas à la hauteur de ses ambitions. «Stéphane Richard entend redonner un second souffle à l'aventure France Télécom, précise Sébastien Crozier. Actuellement, les activités de recherche du groupe sont insuffisantes, surtout celles qui sont liées aux projets numériques. Pour développer des services innovants comme ont su le faire des géants tels que Google ou Apple, la direction a décidé de réorienter sa recherche et son développement vers une logique d'usage et de marketing qui ira au delà de la simple innovation technologique. » Contactée par la rédaction, la direction de la communication de France Télécom n'a pas été en mesure de commenter ces informations.

Illustration : Stéphane Richard, directeur général de France Télécom. Crédit photo : D.R

(...)

Telecom Technologies Transfert lève 20 M€ de fonds

Telecom Technologies Transfert, (3T) vient de voir le jour. Cette société de capital risque indépendante spécialisée dans le financement d'entreprises innovantes vient de lever 20 millions d'euros. L'investisseur bénéficie du soutien de l'Institut Télécom, de CDC Entreprises - qui intervient pour le compte du Fonds stratégique d'investissement (FSI) - et du Fonds Européen d'Investissement (FEI). Ses gestionnaires s'associeront aux équipes innovation de l'Institut Télécom pour constituer une grappe de start-ups, issues de ses incubateurs et de ses laboratoires de recherche. Le fonds investira essentiellement le périmètre d'amorçage de l'Institut Télécom, soit une vingtaine d'entreprises IT.

Un soutien fort des sponsors

Le premier investissement de 3T vient d'être finalisé dans Recommerce Solutions, éditeur du service de recyclage de terminaux mobiles MonExTel.com. Celui-ci bénéficie de l'accompagnement depuis 18 mois, et dès avant sa création, de l'Institut Telecom et de sa société de capital risque. Telecom Technologies Transfert s'appuiera également sur le club PME de l'Institut Telecom qui fédère des sociétés innovantes partenaires. Les entreprises qui bénéficieront de son financement pourront profiter de l'ouverture internationale de l'Institut Télécom et en particulier de son implantation dans la Silicon Valley.

Telecom Technologies Transfert, labellisé FSI France Investissement grâce au financement de CDC Entreprises (10 M€), est également soutenu par le FEI (10 M€) et par l'Institut Telecom (300 k€).CDC Entreprises est très fortement impliqué dans le financement des entreprises en amorçage. Ses investissements représentent 36% des capitaux gérés.

Illustration: l'Institut Telecom. Crédit photo: D.R

(...)

Appels à projet sur le cloud, la e-education et la e-santé

Pour la e-education, cet appel concerne :

- Les nouveaux processus de production de ressources et services numériques pédagogiques innovants ;

- la recherche liée aux usages des différents outils, ressources ou plateformes ;

- la dématérialisation des équipements, des outils et des ressources destinés à l'enseignement des sciences expérimentales, aux enseignements technologiques et professionnels.

L'appel sur la e-santé porte sur le développement :

- de capteurs pour la rééducation, le suivi et l'alerte ;

- de solutions de domotique et d'objets communicants ;

- de dispositifs médicaux communicants.

Le troisième, a trait au soutien des technologies pour l'informatique en nuage :

- la personnalisation des services d'infrastructure à la demande,

- la gestion et la virtualisation des données au sein des infrastructures à la demande

Les entreprises ont jusqu'au 29 avril (12 heures) pour répondre : http://www.industrie.gouv.fr/pratique/aide/appel/appels-a-projet.php

Les entreprises sélectionnées seront dotés d'aides en R&D prévues dans le cadre des « investissements d'avenir » (ex grand emprunt).

| < Les 10 documents précédents | Les 10 documents suivants > |