Flux RSS

Smartphones

1754 documents trouvés, affichage des résultats 311 à 320.

| < Les 10 documents précédents | Les 10 documents suivants > |

(04/10/2011 12:46:35)

Adobe Max 2011 : l'éditeur propulse ses services Creative dans le cloud

L'éditeur Adobe saute le pas du cloud en proposant plusieurs logiciels phares de la marque en mode hébergé. Nommés Creative Cloud, ces services visent en particulier les créateurs de contenu numérique, comme l'a indiqué Adobe. C'est Kevin Lynch, CTO d'Adobe, qui a annoncé ces offres lors de la conférence Adobe Max, qui se tient actuellement à Los Angeles.

L'offre, dont la disponibilité a été programmée pour début 2012, comprendra, pour commencer, trois types de services. Le premier est dédié à la fourniture de polices de caractères pour les sites web. Le second est destiné à aider les créateurs dans le processus d'édition numérique. Le troisième, basé sur Business Catalyst, est destiné à la création et à la gestion de sites web. Mais l'éditeur compte ajouter d'autres services, intégrant notamment des produits comme Photoshop, InDesign, Illustrator, Dreamweaver, Premiere Pro et After Effects.

Le service cloud permettra aux créateurs de contenu d'enregistrer leur travail sur les serveurs d'Adobe. Ils pourront s'y connecter ensuite pour accéder à leurs fichiers à partir d'un large éventail de plates-formes desktop et mobiles. L'offre comporte un espace de stockage de 20 Go. Elle permet aussi aux créateurs de communiquer entre eux à travers un forum dédié.

Une orientation résolument tablette

En ce qui concerne les polices de caractère, Adobe va s'appuyer sur Typekit, un service de polices web par abonnement acquis par l'éditeur. Depuis sa création en 2009, Typekit a livré plus de 3 milliards de polices pour alimenter les sites web d'entreprises comme le New Yorker, le New York Times et Twitter. Le service de publication numérique hébergé pourra accompagner les éditeurs qui souhaitent publier leurs revues et leurs journaux sur le web, ou les aider à adapter leurs éditions pour qu'elles soient lisibles sur des tablettes tactiles.

Le service d'Adobe leur permettra également de stocker leurs publications dans tous les formats au sein d'un pool central. « Aujourd'hui, la suite d'Adobe est utilisée par un millier de publications pour créer des versions pour tablettes de leurs produits, » a déclaré Kevin Lynch. En plus d'Adobe Creative Cloud, l'éditeur a également livré une application de création de contenu pour tablettes, appelée Adobe Touch Apps.

Les tarifs de Creative Cloud n'ont pas été annoncés. Sa disponibilité est prévue pour novembre 2011.

Illustration : Creative Cloud

Crédit Photo: Adobe

(...)(04/10/2011 10:03:56)12 millions de smartphones vendus en France en 2011

Fin 2011, près de 12 millions de Français posséderont un smartphone. C'est presque le double de 2010 (6,8 millions). Cette année, plus d'un téléphone mobile vendu sur deux est un smartphone, selon GFK. "Le marché des smartphones va se hisser en 2011 au niveau des volumes de ventes de téléphones mobiles classiques (environ 12 millions d'unités), grâce notamment au développement considérable de l'offre d'entrée et de moyenne gamme"explique Laurent Donzel, directeur de clientèle téléphonie mobile chez GFK. A l'horizon 2015, il pourrait se vendre jusqu'à 20 millions de smartphones en France.

(...)

Un iPhone 4S en octobre et un iPhone 5 en janvier

Selon des sources bien informées, les utilisateurs d'iPhone 4 vont devoir changer certains accessoires comme la coque s'ils veulent passer au 4S, qui sera annoncée le 4 octobre lors de la Keynote d'Apple, et commercialisée dans la foulée. L'iPhone 5 est quant à lui attendu pour janvier 2012. Il semblerait que certaines coques de l'actuel iPhone 4 ne pourront pas être utilisées avec le 4S, en raison de boutons latéraux dont l'emplacement a légèrement changé. Certaines coques seront quant à elles "universelles", puisque dotées d'un emplacement unique et plus large. L'iPhone 4S devrait comporter une autre nouveauté, plutôt gadget. La fameuse pomme, logo emblématique d'Apple, située au dos de l'appareil pourrait s'illuminer lors de la réception d'un appel ou d'un message.

Autres évolutions possibles de la gamme Apple : un iPad 3 plus fin que ses prédécesseurs et le très attendu iPhone 5 double coeurs disposant probablement d'un capteur photo arrière, placé au centre de l'appareil (il est actuellement à gauche). Ces derniers-nés de la famille Apple feraient leur apparition courant janvier 2012.

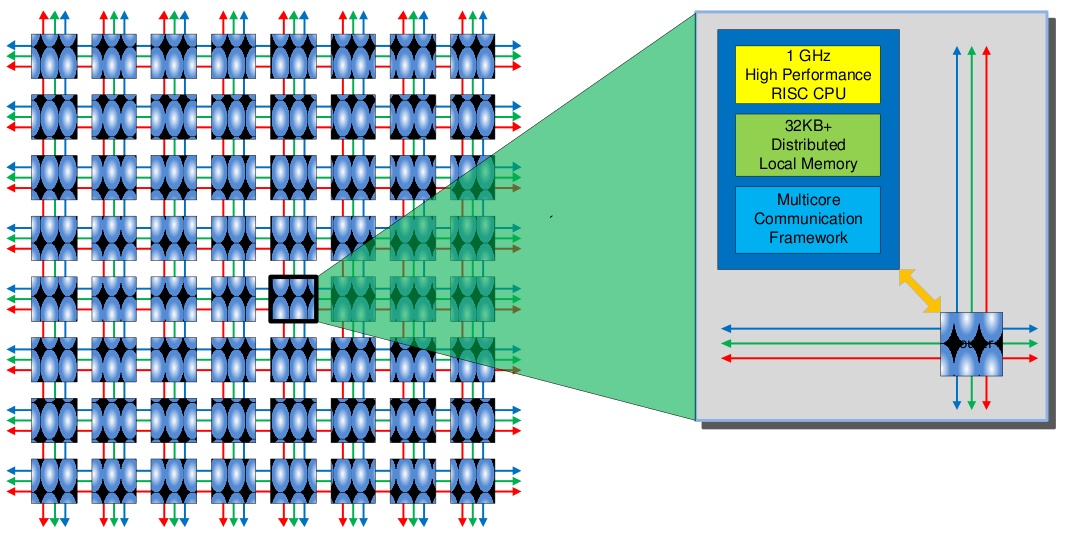

Une puce 64 coeurs pour tablettes et smartphones

Le fondeur Adapteva a dévoilé une puce « intégrant 64 coeurs et capable de fournir une puissance de 70 gigaflops pour une consommation de 1 watt, » comme l'a déclaré Andreas Olofsson, CEO de la firme. « Un watt peut représenter beaucoup d'énergie pour les smartphones, mais il est possible de réduire les performances et la consommation des noyaux pour accélérer des fonctions comme la reconnaissance gestuelle et la reconnaissance faciale, » a ajouté le CEO.

La puce n'est pas destinée à héberger un OS complet et vise plutôt le rôle de co-processeur pour supplanter le processeur principal dans certaines tâches. Par exemple, le maillage de l'Epiphany IV est optimal pour l'échange plus rapide des données, et ses noyaux parallèles disposés en carré offrent de multiples points de contact pour la réception et le transfert des données. Il est également possible de moduler le nombre de coeurs en fonction de la performance souhaitée, et les points de communication multiples sont adaptés pour résoudre les problèmes de bande passante. «Nous n'avons pas pour ambition de prendre des parts de marché à des fondeurs comme Intel ou ARM, mais nous essayons de proposer quelque chose de complémentaire », a déclaré Andreas Olofsson. Les ambitions de l'entreprise dans le secteur du mobile font suite à une première incursion dans le domaine des supercalculateurs où la puce a suscité un certain intérêt pour effectuer, par exemple, certains types de tâches dans des systèmes en grille (clusters de puissance) utilisés pour la modélisation de l'environnement.

Déjà un client intéressé par cette puce

A ce jour, l'entreprise, qui emploie cinq personnes, a déjà vendu sa licence à un fabricant, mais son CEO a refusé d'en dévoiler le nom. « La petite taille et les qualités basse énergie de l'Epiphany IV en font aussi un bon co-processeur pour les smartphones et tablettes, » a encore affirmé le CEO de Adapteva. L'entreprise espère vendre son composant sous licence à des fabricants de puces pour terminaux mobiles. « Leur accueil a été favorable, » a ajouté Andréas Olofsson. L'accélérateur pourrait tenir à l'intérieur d'un système-sur-une-puce, qui permet d'associer le processeur principal avec d'autres puces, comme c'est le cas pour les processeurs graphiques ou les circuits pour l'accélération vidéo. « Notre objectif est d'intégrer notre puce à la prochaine génération de smartphones et de tablettes, » a encore déclaré le CEO.

« L'Epiphany IV est construit autour d'un processeur RISC (Reduced Instruction Set Computing), » a expliqué Andréas Olofsson. À plein rendement, les coeurs de la puce d'Adapteva consomment jusqu'à 25 milliwatts. La puce prévue pour les smartphones et les tablettes pourra contenir jusqu'à 64 coeurs. Celle-ci sera fabriquée selon le processus de gravure à 28 nanomètres, donc plus fin que le modèle précédent, fabriqué à 65 nanomètres et annoncé plus tôt cette année. Cette dernière affiche 16 coeurs et consomme un peu moins de 1 watt. « La nouvelle version 64 coeurs de l'Epiphany IV sera disponible au premier trimestre de l'année prochaine, » a précisé le PDG. « La puce d'Adapteva n'est pas un processeur tous usages et diffère d'autres accélérateurs de performance, comme les processeurs graphiques par exemple, beaucoup plus gourmands en énergie, et utilisés pour certaines applications scientifiques et mathématiques, » a déclaré Nathan Brookwood, analyste principal chez Insight 64. La puce d'Adapteva coûtera sans doute aussi moins cher que les FPGA (Field-programmable Gate Array), ces unités reprogrammables conçues pour exécuter des tâches spécifiques telles que le traitement XML. « Le noyau de l'Epiphanie IV est minuscule», a déclaré l'analyste. « Même avec 64 coeurs, la puce reste toujours une petite puce. »

[[page]]

« Cependant, Adapteva trouvera davantage d'opportunités dans le domaine du calcul haute performance, car les supercalculateurs font de plus en plus appel à des accélérateurs pour booster les performances, » a estimé Nathan Brookwood. « Une puce Intel Xeon couplée avec une puce Epiphany IV pourrait surpasser un tas de processeurs Xeon, » a affirmé l'analyste. «Si un smartphone avait besoin de ce niveau de performance, ce serait intéressant. Mais pour l'instant, je ne pense pas que ce soit le cas, » a déclaré Nathan Brookwood.

Selon Andréas Olofsson, la puce Adapteva a peu d'intérêt pour les centres de calcul où dominent les serveurs intégrant des puces basées sur l'architecture x86. Si l'Epiphany sait travailler avec des puces Intel ou AMD, elle ne sait pas accélérer des applications écrites pour l'architecture x86. « Adapteva va continuer à chasser sur les terres de l'informatique haute performance où les superordinateurs peuvent profiter du parallélisme de l'Epiphany, » a déclaré le CEO d'Adapteva. La puce peut héberger des applications écrites selon le standard OpenCL, un ensemble d'outils de programmation qui servent à développer et à gérer l'exécution des tâches parallèles. Avec OpenCL, les programmeurs peuvent écrire du code et le déployer ensuite dans des environnements informatiques multiples. Apple, Nvidia, Intel et AMD font parti du grand nombre d'entreprises qui supportent l'OpenCL. « Pour répondre aux besoins du calcul haute performance, la puce Epiphany IV pourrait contenir jusqu'à 4 096 coeurs, » a déclaré le CEO d'Adapteva. « Ce n'est pas de la science-fiction. Nous pouvons le faire. Il suffit juste qu'un client nous demande de la concevoir», a ajouté Andréas Olofsson.

(...)(03/10/2011 14:38:48)Une faille de sécurité dans les smartphones HTC sous Android

Des chercheurs en sécurité ont découvert une faille dans plusieurs modèles de smartphones Android HTC qui via une application et un accès à Internet procurerait une mine d'informations sur le téléphone, y compris les adresses e-mail, les données de géolocalisation, les numéros de téléphone et les SMS.

Les modèles de téléphone concernés par cette faille sont les EVO 3D, EVO 4G, Thunderbolt, et probablement la gamme Sensation. Les chercheurs, Trevor Eckhart, Artem Russakouskii, et Justin Case, ont alerté le constructeur le 24 septembre dernier, mais celui-ci n'a pas donné suite. Ils ont donc décidé de rendre public la vulnérabilité.

La faille provient des modifications réalisées par HTC sur les versions du système d'exploitation Android intégrées aux modèles EVO et Thunderbolt et plus exactement à l'ajout d'un outil d'enregistrement, HTClogger. Ces changements donnent la possibilité à toute application qui se connecte à Internet (avec permission) d'avoir accès à une pléthore d'informations sensibles sur l'appareil (les adresses e-mail, les données de géolocalisation, les numéros de téléphone et les SMS). De plus, elle peut également transmettre des données glanées sur le web à votre insu.

« Normalement, les applications vous demandent de vous connecter uniquement pour des requêtes spécifique, donc lorsque vous installez un jeu acheté sur la place de marché Android et que vous autorisez l'accés à Internet (pour soumettre les scores en ligne, par exemple ), vous ne vous attendez pas à lire votre journal d'appel ou la liste de vos e-mails », explique Artem Russakouskii. Il compare cette faille, à la personne qui laisse les clés de sa maison sous le paillasson et pense que personne ne les trouvera.

Une autre application jugée suspecte

En plus de l'outil d'enregistrement, note le chercheur, HTC a également modifié Android avec l'ajout d'une application appelée androidvncserver.apk. Ce programme, qui est conçu pour donner aux tiers un accès distant au téléphone, paraît de prime abord anodin, mais les chercheurs la trouvent « suspecte ». « L'application n'a pas démarré par défaut, mais qui sait ce qui peut la déclencher et potentiellement accéder à votre téléphone à distance ? » s'interrogent les chercheurs.

Selon Trevor Eckhart, il n'existe aucun moyen de corriger cette faille sans jailbreaker les smartphones ce qui annule la garantie. Si vous ne voulez pas pirater l'OS du téléphone, vous pouvez supprimer l'application incriminée, htcloggers.apk, qui se trouve dans / system / app /.

Tablettes et smartphones percent en entreprise selon Markess

Smartphone et tablettes font, ces temps-ci, une entrée fracassante dans le monde de l'entreprise selon la dernière étude du cabinet Markess International. Ce cabinet s'est intéressé à ces terminaux lorsqu'ils sont achetés par les entreprises pour des usages professionnels internes. L'usage professionnel des équipements personnels n'est donc pas inclus dans cette étude.

Selon Markess International, 6% des actifs employaient un smartphone professionnel en 2010 contre 11% en 2011, le chiffre devant selon ses prévisions atteindre 16,9% en 2012 et 23% en 2013. Côté tablettes, le décollage en est évidemment davantage aux prémices : aucun utilisateur ne pouvait être recensé en 2010 et 0,1% des actifs en 2011. Markess International attend 0,3% d'actifs utilisateurs en 2012 et 1,2% en 2013. 47% des répondants privilégient le smartphone, 20% ne privilégient ni l'un ni l'autre et envisagent autant les deux, 23% privilégiant au contraire la tablette.

Selon Econocom, qui lance ces jours-ci une offre baptisée Everpad allant dans ce sens, les tablettes devraient de plus en plus être louées sous forme de service intégrant le déploiement, l'entretien, la gestion de parc, etc. et éventuellement les abonnements télécoms. Ceci dit, le coût des abonnements 3G, selon la même source, semble être considéré comme prohibitif et les tablettes seraient davantage utilisées avec le WiFi, le plus souvent gratuit.

La mobilité pour être efficace

Les motivations pour adopter ces nouveaux outils relèvent avant tout de la recherche d'efficacité. En tout premier lieu, il s'agit de l'efficacité opérationnelle brute (57% des répondants la cite parmi 24 items suggérés). Celle-ci est complétée par un accès permanent au système d'information (45%), avec l'accélération des tâches induites (42%), une plus grande collaboration (39%) et l'amélioration de la productivité (38%), du service rendu (40%) comme de la satisfaction client (36%). L'amélioration de l'image de l'entreprise (42%) reste aussi bien présente.

Mais, assez curieusement, l'outil demeure dans les faits très statutaire. Les premiers utilisateurs sont ainsi les dirigeants et membres du comité de direction : 64% sont équipés comme 53% pour les top managers. Les commerciaux itinérants, a priori directement concernés, ne le sont qu'à hauteur de 48% et les personnels d'inspection/réparation/contrôle à 23%.

La bureautique avant les applications métier

Les applications les plus recherchées sont avant tout les basiques bureautiques : messagerie, agenda partagé, consultation de documents (rapports, présentations, etc. Plus de 50% des répondants à chaque item)... L'accès aux applications métiers, y compris les PGI, est bien moins recherché (environ 40% selon chaque applicatif précis).

Les facteurs clés de succès d'un déploiement de smartphones ou de tablettes relèvent avant tout de l'ergonomie et de la simplicité d'usage. Implication du top management et intégration à l'existant, classiques dans chaque projet structurant, sont également cités. La problématique de la sécurité est, quant à elle, perçu comme un vrai frein.

IBM X-Force : les appareils mobiles de plus en plus ciblés par les malwares

Le rapport « X-Force 2011 Mid-Year Trend and Risk Report » publié par les équipes d'IBM sur montre que le marché de la téléphonie mobile est une cible privilégiée par les pirates. Selon ce document, les méthodes d'attaques menées contre les systèmes d'exploitation mobiles vont passer de 18 en 2009 à environ 35 d'ici la fin 2011, tandis que le nombre de vulnérabilités passera d'environ 65 à plus de 180 sur la même période. « Au premier semestre 2011, nous avons constaté une augmentation de l'activité des logiciels malveillants visant la dernière génération de smartphone, notamment parce que les pirates ont flairé les nombreuses opportunités sur ce type d'appareil,» affirme le rapport.

Ce dernier, qui prend les terminaux fonctionnant sous Android comme exemple, explique que certaines des applications proposées par les places de marché sont des malware. Si bien que les utilisateurs devraient être plus vigilants dans leurs choix et sur les relais où ils téléchargent leurs applications. « Les marchés d'application Android sont l'un des vecteurs les plus populaires et les plus efficaces pour distribuer des logiciels malveillants. A côté du marché officiel propre à Google, il existe de nombreux marchés tiers non-officiels, » indique le rapport. Un autre problème avec les appareils mobiles, notamment les téléphones, c'est que les utilisateurs sont dépendants du constructeur pour corriger les failles identifiées dans le système d'exploitation. Ces vulnérabilités connues peuvent rester en l'état, non pas parce que les correctifs n'existent pas, mais parce qu'ils ne sont pas fournis tels quels par les fabricants de téléphones. « De nombreux fournisseurs de téléphonie mobile ne s'embarrassent pas pour faire des mises à jour de sécurité sur leurs appareils, » indique encore le rapport.

Des logiciels de plus en plus vulnérables

En dehors de la mobilité, ceux qui luttent contre les malware sont face à une menace croissante liée à la faiblesse des logiciels évalués par le système de notation Common Vulnerability Scoring System (CVSS), ceux affichant des notes de 10/10 étant les plus critiques. Selon le CVSS, au cours du premier semestre 2011, le pourcentage de vulnérabilités critiques a fait un bond, passant de 1% à 3%, comparé à l'année 2010. Certes, ce niveau reste faible, mais il atteint tout de même le triple de l'année dernière. « Et, au milieu de l'année en cours, le nombre de vulnérabilités critiques est déjà supérieur à celui de toute l'année dernière, » indique encore le rapport. « Presque toutes ces failles critiques posent un problème sérieux : elles permettent l'exécution de code à distance, avec un impact potentiel important sur un produit logiciel de classe entreprise », ajoute encore le rapport.

Les vulnérabilités se concentrent aussi sur un nombre de plus en plus réduit de fournisseurs, comme le constate le rapport. En 2009, 10 produits logiciels se partageaient un quart (25%) de toutes les vulnérabilités les plus critiques signalées. Au milieu de cette année, ce nombre a bondi à un tiers (34%). IBM X-Force n'a pas dévoilé les noms de ce Top 10. « L'essentiel, c'est que les services informatiques des entreprises consacrent cette année autant de temps, sinon plus, à déployer des correctifs pour ces produits, » indique le rapport.

Le rapport met aussi en évidences quelques améliorations :

- Pour la première fois depuis 5 ans, les vulnérabilités affectant les applications web sont passées de 49% à 37%.

- Les vulnérabilités critiques sont au niveau d'il y a quatre ans.

- Le spam et le phishing traditionnels sont en baisse.

ElcomSoft trouve un moyen de craquer les mots de passe des terminaux Blackberry (MAJ)

La société russe, Elcomsoft, indique qu'avant l'arrivée de son produit, il n'y avait aucun moyen d'accéder au mot de passe d'un smartphone BlackBerry. En effet, ces derniers sont configurés pour effacer toutes les données sur le téléphone si un mot de passe est tapé incorrectement 10 fois de suite.

Elcomsoft a démontré qu'il existait un moyen de contourner le problème en utilisant la carte amovible multimedia du BlackBerry, mais seulement si un utilisateur a configuré son smartphone d'une certaine manière. Afin que le logiciel de l'éditeur puisse réussir, un utilisateur doit avoir activé l'option de chiffrement sur la carte multimédia. Cette fonctionnalité est désactivée par défaut, mais Elcomsoft estime qu'autour de 30 % des utilisateurs de BlackBerry choisissent cette sécurité supplémentaire.

Casser le code depuis la carte

Le logiciel peut alors analyser la carte cryptée et utiliser une méthode dite de « force brute » pour trouver un mot de passe, ce qui implique des millions d'essais de combinaisons possibles par seconde. Elcomsoft précise qu'il peut récupérer un mot de passe à sept caractères en moins d'une heure à condition que le mot choisi soit tout en minuscules ou en majuscules. Le logiciel n'a pas besoin d'accéder au BlackBerry mais seulement à la carte.

Cette fonctionnalité est disponible dans le programme nommé Phone Password Breaker. Il coûte 79 livres sterling pour l'édition grand public et 199 £ pour la version professionnelle. Ce programme peut aussi récupérer les mots de passe utilisés pour accéder à des fichiers de sauvegarde cryptés sur les iPhone, iPhone et iPod Touch d'Apple sans avoir besoin d'avoir le terminal dans la main.

Les fichiers de sauvegarde contiennent des données sensibles, y compris les journaux d'appels, les archives de SMS, des calendriers, des photos, des paramètres de compte email, l'historique de la navigation et plus encore.

Elcomsoft est déjà connue pour avoir craqué l'année dernière le service de backup sur PC et Mac (BlackBerry Desktop Software). Elle avait aussi réussi à casser le protocole WPA utilisé par les réseaux sans fil.

(Mise à jour) Suite à l'article, RIM rappelle que la méthode présentée est mise en oeuvre dans des conditions particulières. La société donne quelques conseils pour éviter ces risques.

"Pour une protection plus forte et si l'utilisateur préfère l'option de crypter le contenu d'une carte, RIM préconise de choisir pour le chiffrement la clé du terminal ou de combiner celle-ci avec le mot de passe du smartphone.

Pour augmenter la difficulté de deviner les mots de passe, RIM recommande de toujours utiliser des identifiants forts. Ils doivent avoir les caractéristiques suivantes: ponctuation, chiffres, lettres majuscules et minuscules. Ils ne doivent pas inclure le nom d'utilisateur, de compte ou tout autre mot ou une phrase qui serait facile à deviner.

RIM rappelle que la sécurité des terminaux mobiles et les éléments réseaux sont testés tous les jours par les chercheurs en sécurité de sociétés tierces."

| < Les 10 documents précédents | Les 10 documents suivants > |