Flux RSS

Virus/alertes

481 documents trouvés, affichage des résultats 61 à 70.

| < Les 10 documents précédents | Les 10 documents suivants > |

(06/07/2011 11:06:20)

60% des entreprises européennes ont revu leur sécurité ces 12 derniers mois

Le fournisseur de solutions de sécurité réseau et de systèmes unifiés de sécurité UTM (Unified Threat Management) Fortinet a récemment dévoilé les résultats d'une étude sur les stratégies de sécurité informatique de plus de 300 moyennes à très grandes entreprises en Europe. Il en ressort que 16 % des entreprises interrogées n'ont pas de stratégie de sécurité ou ne l'ont pas revu depuis au moins trois ans. Ce chiffre atteint même 24% pour la France. Et seulement 60% des entreprises ont revus leur stratégie de sécurité IT au cours des 12 derniers mois. Au niveau européen, les principaux facteurs d'un changement de stratégie de sécurité résident dans la sophistication des menaces et des attaques (25%) et dans la volonté de se mettre en conformité avec les règles de sécurité (16%). Les décideurs informatiques doivent aussi faire face à des grandes tendances: le cloud computing (19%), la mobilité (16%) et la virtualisation (13%).

Une stratégie mobile incomplète88% des entreprises incluent le mobile dans leur stratégie de sécurité IT. Toutefois, dans 66% des cas, seuls les mobiles d'entreprises sont concernés par ces mesures de sécurité et même, 21% des entreprises ont transféré la responsabilité de la sécurité des appareils personnels à leur propriétaire.

Lorsqu'on leur demande quelle est la partie de leur infrastructure IT qui est la plus vulnérable, 57 % des répondants estiment qu'il s'agit du réseau sans fil. L'infrastructure réseau de base arrive en deuxième position et les bases de données en troisième place.

Les pare-feux traditionnels en perte de vitessePar ailleurs, les pare-feux de nouvelle génération se font une place dans l'entreprise puisque 50% des répondants utilisent ou prévoient de déployer un pare-feu doté de fonctionnalités de contrôle d'applications. De leur côté, les pare-feux applicatifs web et XML dédiés ont également été adoptés en nombre, 43% de l'échantillon les utilisent ou envisagent de les utiliser pour sécuriser les applications web.

Cette étude a été réalisée par le cabinet d'études de marché Vision Critical et commanditée par Fortinet. 305 décideurs informatiques ont été interrogés dans des entreprises situées en France, Allemagne, Italie, Espagne, Benelux et le Royaume-Uni. 38% des entreprises comptent de 250 à 999 employés. 21% de 1000 à 2999 employés et 41% plus de 3000 employés.

Crédit photo : D.R.

www.ICTjournal.ch

Les internautes discernent mal les risques sécuritaires sur le web

Les résultats de ce sondage sont édifiants puisqu'en 2011, il apparaît qu'une majorité d'internautes n'a toujours pas conscience du danger qui les guette en surfant. Les idées reçues sont ainsi bien ancrées : la majorité des virus se propagerait par e-mails, tous les virus seraient détectables à l'écran, un antivirus gratuit serait aussi efficace qu'une suite payante, etc.

C'est ainsi que près de la moitié des internautes interrogés dans le monde sont simplement équipés d'une solution de sécurité gratuite. Les Français sont d'ailleurs les champions du monde de l'utilisation d'antivirus gratuits (à 63%, pour une moyenne mondiale de 48%).

Protection incomplète et comportement risuqué sur les réseaux sociaux

Plus inquiétant, la moitié de ces utilisateurs pensent utiliser une solution de sécurité complète. En réalité, ces antivirus ne disposent pas de tous les éléments constitutifs d'une suite de protection efficace (antispam, anti-hameçonnage, pare-feu, filtre HTTP, filtrage d'URL, etc.). Au final, la quasi-totalité des personnes interrogées (93%) a une vision obsolète des dangers présents sur Internet.

D'un autre côté, les réseaux sociaux semblent avoir engendré une évolution dans le comportement, puisque seul un internaute sur cinq dit cliquer sans discernement sur les liens qui lui sont adressés. Côté Français, 60% disent tout simplement ne jamais ouvrir de liens diffusés sur les réseaux sociaux.

Cette étude a été réalisée auprès de 15.559 personnes âgées de 18 à 65 ans dans 11 pays (France, Espagne, Pays-Bas, États-Unis, Italie, Belgique, Royaume-Uni, Russie, Allemagne, Suisse et Autriche) par la Société Survey Sampling International en février et mars 2011. (...)

HP veut rendre l'industrie énergétique plus intelligente

C'est sur les rives du Bosphore, à Istanbul, que plusieurs responsables d'HP ont présenté la stratégie du constructeur en ce qui concerne le smart grid. « Il y a une réelle prise de conscience de la part des industries de l'énergie des apports des technologies intelligentes, aussi bien sur le plan de la distribution à l'utilisateur final qu'en matière de production », a souligné Christian Keller, vice-président EMEA pour les industries énergétiques et de la distribution. Si ce dernier n'explique pas la part que représente cette activité au sein des résultats globaux d'HP, il précise que cette activité est en croissance et les projets sont nombreux en Angleterre, Allemagne, République Tchèque. Pour la France, le groupe travaille notamment avec Capgemini sur ces sujets, mais aucun nom n'a été donné.

Eviter les 7 péchés du smartgrid

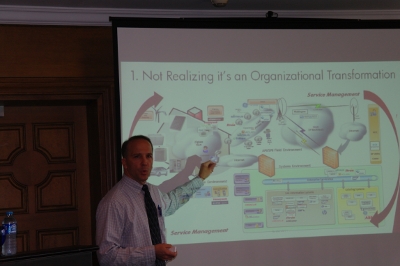

Roy Pratt, CTO de la division Energy et Utilities de HP, pense que l'aventure du smart grid n'est pas un long fleuve tranquille et qu'il faut éviter certains écueils ou tout du moins tordre le cou à certaines idées reçues. Ainsi, il a décliné « 7 péchés » du smart grid, dont certains sont essentiels. En premier lieu, il est inutile de penser à ces technologies si on ne part pas dans une optique de transformation organisationnelle. Il ne s'agit pas simplement d'installer un compteur intelligent dans une maison, mais aussi de faire évoluer le système d'information du back office, de s'assurer d'un lien de communication bi-directionnel. La seconde faute est de vouloir tout implémenter d'un coup et de ne pas préparer le déploiement des différents éléments en plusieurs phases. « A chacune des étapes, qui peuvent s'étaler sur une dizaine d'années, il est nécessaire de tester et de réévaluer les besoins, car les technologies changent », souligne Roy Pratt.

Présentation Roy Pratt, CTO de la division Energy & Utilities

Autre point, ne pas miser sur des solutions homogènes qui n'existent pas, la complexité de l'écosystème du smart grid implique une hétérogénéité des acteurs. Le dirigeant mise sur une coordination en matière de standardisation pour assurer le développement du smart grid, « la collaboration est nécessaire entre partenaires, mais aussi entre concurrents (entre les différents industriels de l'énergie).

Illustration : Equipe d'HP présente à Istanbul, de gauche à droite,Pat Hillon, Roy Pratt, Christian Keller, Guiliano Di Vitantonio et Douglas Hanson

[[page]]

Dans son analyse, Roy Pratt ne s'est par contre pas attardé sur l'adoption de ces technologies par les consommateurs finaux. La question du coût des compteurs intelligents risque pourtant d'être un frein. « Il existe des solutions comme celles issues de la téléphonie mobile, avec une subvention ou l'intégration d'un coût supplémentaire dans l'abonnement mensuel ».

Business Intelligence et sécurité

A la fin de sa présentation, Roy Pratt a observé qu'il ne faut pas oublier qu'il s'agit avant tout de la data, les industries énergétiques consomment, selon HP, 50 To de données par heure. Et c'est là qu'interviennent les solutions analytiques. Guiliano Di Vitantonio, responsable marketing et partenariat pour l'activité Entreprise Information Solutions explique que la BI (Business Intelligence) s'applique sur les données issues du consommateur final, mais se développe également en amont, sur la production d'énergie. Pour lui, les outils décisionnels ont changé pour devenir une « intelligence connectée », a-t-il expliqué en donnant un exemple sur la prospection des puits de pétrole, notamment sur les plateformes off-shore. La solution baptisée Digital Oilfield Intelligence coordonne l'ensemble des informations issues des différents métiers et les données provenant des dizaines de milliers de capteurs pour optimiser l'exploration, l'extraction et la distribution des plateformes pétrolières. Le responsable indique qu'il s'appuie notamment sur l'offre Vertica capable de traiter et d'analyser des données en quantité massive.

Enfin, pour terminer ce tour d'horizon de l'expérience de HP sur l'industrie énergétique, la question de la sécurité se place au coeur de la réflexion du smart grid. L'affaire Stuxnet a été un déclencheur, car ce ver s'attaquait à des systèmes Siemens SCADA qui sont très utilisés par les industries de réseaux. Pour autant, Douglas Hanson, directeur de la division Global Energy et ressource Industries, explique que « les affaires récentes de Sony ou Sega où des données personnelles ont été volées montrent que la protection doit être pensée sur l'ensemble de l'écosystème du smart grid. » Il est donc nécessaire selon lui d'avoir une méthodologie pour appréhender la sécurité : « la menace ne vient pas nécessairement de l'extérieur, mais il faut intégrer la dimension sécurité au sein de l'entreprise ».

Au final, le smart grid progresse et séduit de plus en plus d'industriels. Il existe encore quelques réticences, mais les responsables de HP sont bien décidés à rassurer et à évangéliser les indécis.

Illustration : Equipe d'HP présente à Istanbul, de gauche à droite,Pat Hillon, Roy Pratt, Christian Keller, Guiliano Di Vitantonio et Douglas Hanson

(...)(15/06/2011 17:04:25)Patch Tuesday Microsoft : Première mise à jour pour IE9

Microsoft a émis 16 bulletins de sécurité dont 9 sont classés comme « critiques », qualification la plus importante et les 7 autres sont affectés du qualificatif « important ». Si le nombre de bugs corrigés est moindre que le record des 64 failles corrigées en avril dernier, il se classe en deuxième position sur l'ensemble de l'année. Parmi les différents bulletins, on distingue 34 vulnérabilités dont 15 ont été qualifiées de critiques, 17 ont été classées importantes et 2 ont été estampillées comme « modérées ».

Microsoft a mis un focus sur 4 des 16 bulletins pour souligner l'urgence à déployer rapidement ces correctifs. « Les priorités sont la MS11-050, MS11-052, MS11-043 et MS11-042 » précise Jerry Bryant, responsable du Microsoft Security Response Center (MSRC).

Le bulletin MS11-050 est prioritaire car il comprend 11 correctifs pour IE. « Celui-ci est au sommet de la liste, car c'est une tradition », a déclaré Andrew Storms, directeur des opérations de sécurité chez nCircle Security et d'ajouter « mais c'est aussi la première mise à jour pour IE9 ».

Neuf des onze bugs corrigés dans IE pouvaient être exploités par des attaques de type « drive-by ». Pour que ces dernières soient effectives, il suffit d'amener les internautes à visiter un site web malveillant.

A noter que le bulletin MS11-052 affecte également IE, bien que Microsoft l'ait étiqueté comme une mise à jour Windows. « La vulnérabilité se trouve dans Windows, mais le vecteur d'attaque s'appuie sur Internet Explorer, » a déclaré Jerry Bryant. Seuls IE6, IE7 et IE8 peuvent être utilisés pour exploiter la vulnérabilité corrigée dans MS11-052, précise le responsable.

Des bulletins complémentaires sur Office et Windows

Les bulletins MS11-043 et MS11-042 corrigent une faille dans la façon dont Windows gère les protocoles SMB (Server Message Block), qui pourrait être utilisée dans une attaque de type « Browse and own ». Sur le côté positif, a déclaré Jerry Bryant et Andrew Storms, de nombreuses entreprises ont bloqué le trafic sortant SMB avec un pare-feu, ce qui empêcherait les exploits de la faille corrigée dans MS11-043.

Le bulletin MS11-045comprend une mise à jour de huit patch pour Excel. Sur les huit vulnérabilités, une seule affecte les versions les plus récentes, Excel 2007 et Excel 2010 sur Windows, deux touchent Excel 2011 sur Mac.« Il est manifestement clair que la suite Office récente est bien meilleure et plus sûre », a déclaré Andrew Storms.

Microsoft a également publié des mises à jour pour SQL Server, son produit Forefront Security 2010, le. NET Framework et la plateformes de développement Silverlight, ainsi que sur Hyper-V intégré à Windows Server 2008 et Server 2008 R2.

Les bulletins de sécurité de juin peuvent être téléchargés et installés via le Microsoft Update et Windows Update Services, ainsi que par Windows Server Update Services (WSUS).

Le marché mondial des logiciels de sécurité a crû de 12% en 2010, selon Gartner

Les ventes de logiciels de sécurité dans le monde ont généré 16,5 milliards de dollars de chiffre d'affaires en 2010, soit une croissance de 12% comparé à l'année précédente, selon le cabinet d'études Gartner. Ces chiffres traduisent un rebond du marché dont la progression était restée limitée à 8% en 2009 après avoir atteint 18,6% en 2008.

Ce retour à une croissance forte l'an dernier fait néanmoins apparaître des différences de maturité entre les catégories de logiciels de sécurité. En effet, les ventes de logiciels de protection des postes de travail et de gestion des accès web n'ont enregistré qu'une hausse à un chiffre. Dans le même temps, les solutions de SIEM (security information and event management, analyse en temps réel des connexions et alertes de sécurité générées par les équipements réseaux et les applications) enregistraient de leur côté une progression à deux chiffres. De même que le segment des passerelles web.

Le n°1 Symantec enregistre une faible croissance

Dans le classement des éditeurs de logiciels de sécurité, Symantec reste toujours, et de loin, le numéro un avec une part de marché de 18,9%. Le fournisseur n'a toutefois enregistré qu'une hausse de 5,8% de ses ventes, un résultat inférieur à la croissance moyenne du marché. Plus dynamique, avec des revenus en hausse de 7,3%, McAfee s'affiche en numéro deux du secteur avec une part de marché de 10,4%. On notera également les bons résultats d'EMC, en cinquième position, qui a vu son chiffre d'affaires croître de 25,6% pour une part de marché de 3,8%. De leur côté, Trend Micro et IBM occupent respectivement la troisième et la quatrième place du classement mondial des éditeurs de logiciels de sécurité établi par Gartner.

Illustration : Le marché mondial des logiciels de sécurité en 2010 selon Gartner (...)

Tribune de Franck Trognee: Contrôler les applications web 2.0 avec un firewall

Les administrateurs informatiques s'efforcent de fournir les meilleures solutions de sécurité réseau mais doivent faire face à des collaborateurs utilisant de plus en plus de logiciels encombrants, dangereux et surtout ayant un comportement à risque en termes d'utilisation d'Internet.

Les firewalls utilisés aujourd'hui dans de nombreuses entreprises se réfèrent uniquement aux ports et aux protocoles et ne sont donc pas en mesure d'identifier les applications cloud et SaaS ainsi que les multiples services web 2.0 qui reposent sur le navigateur. Par conséquent, ces équipements ne peuvent distinguer le trafic productif de l'improductif. De ce fait, l'informatique en est réduite à un contrôle binaire du trafic, ne laissant le choix qu'entre blocage et autorisation. Faut-il donc bloquer des ports ou des protocoles entiers à seule fin de filtrer quelques applications indésirables ? Ou bien faut-il plutôt ouvrir les vannes et autoriser l'accès à toute application susceptible d'être utile, même au risque de saper la productivité et d'exposer l'entreprise aux menaces ? Le choix est cornélien.Pour lire la suite, cliquer sur ce lien (...)(06/06/2011 15:14:46)

Cyber-attaques : les ripostes militaires en question

Cette stratégie sur la cyber-guerre du Pentagone, qui doit être rendue publique le mois prochain a été dévoilée par le Wall Street Journal et promet une réponse militaire en cas d'attaque informatique ou diffusion de vers. D'autres pays comme l'Angleterre ou la France se sont dotés de force d'intervention contre les cyber-attaques. Les experts pointent du doigt le problème de l'attribution de l'attaque, comment définir et identifier un Etat derrière ces actes malveillants. « L'armée américaine avoue elle-même son échec en la matière car il est facile d'usurper une identité et de mettre ainsi en cause à tort un groupe ou un gouvernement», explique Jay Bavisi, président du EC-Conseil, un organisme d'enseignement sur la cyber sécurité internationale. « Une riposte militaire peut être mal adaptée, mais en même temps ne pas répondre peut être considéré comme un signe de faiblesse » souligne l'analyste.

Trouver la source des attaques peut se révéler difficile. Une intrusion peut être attribuée à des ordinateurs issus d'un pays donné, sans que cela signifie pour autant que le gouvernement de ce pays soit impliqué, précise Jay Bavisi. L'assaut peut être réalisé depuis des machines zombies contrôlées par quelqu'un d'autre. Par ailleurs, il soulève la question d'attaques réalisées par des groupes (patriotiques, clans, tribus, etc.), mais qui ne représentent pas les nations qui les hébergent. Stuxnet a montré également que la sophistication de certaines attaques ne peuvent être le fruit d'un groupe soutenu par des Etats, mais il est très difficile d'en identifier la source.

Adopter des mesures de dissuasion

Pourtant, en indiquant clairement quelles seront les conséquences, elles représentent un moyen de dissuasion efficace. « Si nous sommes capables d'identifier une attaque, nous pouvons prendre les mesures appropriées», a déclaré John Pironti, président d'IP Architects, cabinet de consultant en matière de sécurité et d'ajouter « cela devrait créer une échelle d'intervention qui pourrait aller dans certains cas jusqu'à un bombardement ciblé ».

« Quelques actions très visibles contre les pays soupçonnés de ces attaques empêcheraient d'autres pays de vouloir faire la même chose », dit Andy Purdy, responsable en chef de la cybersécurité pour Computer Sciences Corporation (CSC) et ancien directeur de la division sécurité informatique au Department Homeland Security. « Ce projet est approprié et positif » conclut-il et d'ajouter « il est clair qu'il faut davantage de clarté entre les cyber-attaques et le droit de la guerre. » Les réponses doivent être appropriées et conformes aux règles de droit international. Elles peuvent aussi servir de réflexion pour les organisations internationales à définir et à adopter des codes de conduite international pour la cyber-guerre. « Ce qu'il faut, c'est reconnaître que les nations ont un droit de réponse en la matière » indique le spécialiste.

Les attaques sur les réseaux électriques, par exemple, pourraient être considérées comme des actes de guerre car il s'agit d'une menace contre les personnes ou peut entraîner la destruction physique, par exemple, du réseau lui-même ou les capacités de production industrielle. Dans un tel cas, explique Andy Purdy, la réponse militaire serait appropriée car elle constitue une réplique similaire. Reste à savoir si les Etats-Unis, à titre prophylactique, serait capable de bombarder la Chine ... A suivre.

2Centre, un projet européen de lutte contre la cybercriminalité

Lors d'une conférence de presse commune entre l'Irlande et la France, plusieurs acteurs publics et privés français ont annoncé la création du projet européen 2Centre (Cybercrime Centres of Excellence Network For Training Research and Education). Au total deux centres vont être lancés : le premier sera basé en Irlande piloté par l'University College Dublin, le second est basé en France et sera animé par l'Université de technologies de Troyes. Pour ce dernier, la Gendarmerie Nationale, la Police Nationale, l'Université de Montpellier 1 ainsi que Thales et Microsoft sont également partenaires.

Le budget pour l'ensemble du projet est de 4 millions d'euros, dont 1 million d'euros est attribué à l'initiative française par la Commission européenne. Les industriels ont financé ce projet à hauteur de 30%, notamment par l'apport de jours/homme dans le cadre des formations. Thales prévoit par exemple de mettre à disposition des experts dans le cadre d'enseignement spécifique. L'Université de Montpellier 1 sera en charge des recherches sur l'aspect juridique des réponses à apporter contre la cybercriminalité. Microsoft de son côté fournira des supports de formation sur son OS phare Windows 7.

De la recherche et de la formation

Si la structure, l'organisation, le mode de fonctionnement des centres en sont à leur prémices et que du travail reste a priori à faire, les objectifs de ces unités de recherches sont par contre identifiés. Ils tournent autour de deux axes, la recherche et la formation en matière de cybersécurité. Pour Eric Freyssinet, chef de la division cybercriminalité à la Gendarmerie Nationale « la délinquance informatique va vite, mais il est nécessaire de trouver des méthodes de travail, de recherche sur ces attaques pour disposer d'une bibliothèque de savoir et améliorer la formation des cyber enquêteurs ».

Pour cela, des projets de recherche comprenant le développement de nouveaux outils et méthodes d'investigation et de recherche de preuves et des moyens de défense contre les attaques distribuées de déni de service (DDOS). La formation est aussi un élément clé des centres avec une diffusion des informations vers un public plus difficile d'accès comme les PME/PMI, qui peuvent être confrontées à des problématiques de cybersécurité. On notera également la mise en place d'un module spécifique sur l'analyse forensique (l'analyse d'un système informatique après incident) sur Windows 7.

Illustration : Présentation du projet 2Centre

(...)(30/05/2011 12:46:34)Une force d'action rapide pour la cybersécurité française

La criminalité informatique exige de la célérité et de l'expertise. Confronté depuis quelques années à une recrudescence d'attaques ciblées contre les systèmes d'information des Etats, la France a en 2009 créé l'ANSSI, Agence Nationale de Sécurité des Systèmes d'Information. Lors du dernier conseil des ministres, François Fillon a été un peu plus loin en créant un groupe d'intervention rapide au sein de l'ANSSI. Il sera formé d'experts capables d'intervenir sur les SI de l'Etat, ainsi que ceux des opérateurs qui en feraient la demande. Par ailleurs, une politique interministérielle de sécurité des systèmes d'information de l'Etat va être adoptée. Cela devrait se traduire à terme par la mise en place d'un système d'authentification forte pour les agents de l'administration. De plus, la création d'un réseau interministériel sécurisé, sorte d'intranet gouvernemental, est prévu en cas de dysfonctionnement grave d'Internet.

Formation et recherche

En complément de ces différents éléments, le gouvernement souhaite que la cybersécurité soit incluse dans les formations supérieures, notamment scientifiques et techniques, pour que l'ensemble des étudiants acquièrent un socle commun de connaissances et de bonnes pratiques en ce domaine.

Pour finir, un centre de recherche associant l'Etat et les entreprises sera créé afin d'optimiser les capacités de recherche et soutenir des projets sur ce sujet. La communication ministérielle indique également que pour mener à bien ses objectifs et pour la mise en oeuvre des nouvelles politiques, le gouvernement va accélérer la croissance des effectifs de l'ANSSI.

| < Les 10 documents précédents | Les 10 documents suivants > |