Flux RSS

Virus/alertes

481 documents trouvés, affichage des résultats 71 à 80.

| < Les 10 documents précédents | Les 10 documents suivants > |

(30/05/2011 11:39:09)

Le cookie-jacking d'Internet Explorer en question

Le chercheur sur les problématiques de sécurité Rosario Valotta a récemment démontré la technique dite de «cookie-jacking » et a révélé les détails sur son blog. Cette attaque utilise une vulnérabilité de type « zero day » affectant toutes les versions d'Internet Explorer et quel que soit l'OS Windows. Un cookie est un petit fichier texte utilisé par un navigateur web ou une application pour stocker des informations comme les préférences du site ou les paramètres d'authentification de l'utilisateur. La technique utilisée par le chercheur exploite une faille qui contourne la protection intégrée à Internet Explorer afin de permettre au pirate de capturer le contenu des cookies.

La plupart des fichiers visés contiennent du texte qui serait de peu de valeur. Mais, si vous êtes connecté à un site comme Facebook, Twitter, ou Gmail, les cookies sont utilisés pour stocker des données d'identification, de sorte que le site se souvienne de l'utilisateur lors de ses prochaines visites. Si un pirate peut détourner ces cookies, il pourrait usurper l'identité ou accéder aux données personnelles conservées au sein du site ou de l'application.

Une conjonction de circonstances

Jerry Bryant, responsable des communications au sein de la division Trustworthy Computing de Microsoft, a minimisé la menace, en arguant de la complexité de l'attaque et du niveau d'interaction avec l'utilisateur requis pour que cela fonctionne. « Pour être éventuellement touché, un utilisateur doit être authentifié sur le site où réside le cookie, il doit ensuite visiter un site web malveillant, et accepter le fait de cliquer et faire glisser des éléments sur la page » précise-t-il. Bien que tout cela soit vrai, de nombreux utilisateurs cochent néanmoins la case « ne pas me déconnecter » ou « garder ma session active » afin de ne pas entrer de nouveau leur identifiant lors d'une prochaine visite. Pour prouver sa démonstration, Rosario Valotta a créé un jeu sur Facebook où l'utilisateur doit enlever des habits d'une jeune femme (une sorte de puzzle). Le tour est joué...

Même si Microsoft ne considère pas la menace comme sérieuse, la firme de Redmond envisage la mise en place d'un correctif prochainement.

Google corrige des bugs critiques dans Chrome, mais il en reste selon Vupen

C'est la seconde mise à jour de sécurité de la version build « stable » de Chrome - la version la plus aboutie du navigateur - que Google livre ce mois-ci. Cette fois-ci, l'éditeur a corrigé quatre vulnérabilités, dont deux qualifiées de «critiques » (créditées aux ingénieurs en sécurité de Google). La catégorie « critique » est habituellement réservée aux failles qui pourraient permettre à un pirate de contourner la sandbox de Chrome. Les deux autres bugs corrigés par cette mise à jour ont été qualifiés de « sérieux ». Ils avaient permis au chercheur qui les a découverts de remporter une prime de 1 000 dollars. Quant à la dernière vulnérabilité, elle a été qualifiée de « légère » dans le système de notation à quatre niveaux de Google appliqué aux menaces. Depuis le début de l'année, Google a corrigé 5 bogues critiques.

Certaines failles toujours exploitables

Google a refusé de confirmer que les deux bugs les plus graves auraient pu être utilisés par des attaquants pour échapper à la sandbox de Chrome, et donc pour introduire du code malveillant sur un ordinateur. Mais, selon l'entreprise française de sécurité Vupen, l'hypothèse est probable. « Les vulnérabilités corrigées aujourd'hui et liées à la GPU et à la gestion d'objets binaires de base (blob) sont typiques des vulnérabilités critiques susceptibles d'affecter Chrome et d'être exploitées pour exécuter du code arbitraire en dehors du « bac à sable », a déclaré Chaouki Bekar, PDG et directeur de recherche de Vupen, en réponse à un e-mail de nos confrères de Computerworld. La ou les bogues, identifiées début mai par les chercheurs de la société, qui ont trouvé aussi comment en tirer parti, n'ont toujours pas été corrigées, a t-il ajouté. « Les récentes failles que nous avons découvert dans Chrome, y compris celle permettant l'évitement de la sandbox, n'ont pas été corrigées et notre code pour les exploiter fonctionne aussi avec la version 11.0.696.71 », a t-il affirmé.

La SandBox de Chrome résiste bien aux attaques

Ces vulnérabilités avaient attiré l'attention plus tôt ce mois-ci, quand Vupen avait déclaré avoir réussi à pirater Chrome, non seulement en contournant la sandbox intégrée au navigateur, mais aussi en échappant aux technologies « anti-exploit » de Windows 7. Pendant plusieurs jours, des ingénieurs de Google ont nié que les failles exploitées par Vupen se trouvaient dans Chrome lui-même. Selon eux, la société de sécurité avait utilisé une faille dans Flash d'Adobe, livré en bundle avec Chrome, pour faire levier. Chrome s'est avéré très résistant aux attaques, notamment grâce à sa technologie SandBox, qui a justement pour effet d'isoler le navigateur du reste de la machine, afin d'empêcher l'exécution de code malveillant sur un ordinateur. Notamment, Chrome est sorti indemne des trois derniers concours de hacking Pwn2Own, le défi annuel organisé par CanSecWest à Vancouver, Colombie-Britannique, et parrainé par le programme mondial de collecte d'erreurs HP TippingPoint. Aucun autre navigateur défié au concours Pwn2Own n'a encore égalé Chrome.

Vupen ne communique plus ses découvertes

Mardi, le porte-parole de Google, Jay Nancarrow, a refusé de s'étendre davantage sur les affirmations de Vupen portant sur la possible exploitation des failles, et il a renvoyé à ses déclarations précédentes. A l'époque, il avait indiqué que Google n'avait pas pu enquêter sur les bogues identifiés par Vupen parce que la société de sécurité ne partageait pas ses découvertes sur les failles. Depuis l'an dernier, sa politique en matière de divulgation des vulnérabilités a changé. Vupen ne communique plus les bogues aux vendeurs - comme le font de nombreux chercheurs - mais uniquement à des clients payants.

Selon la société Net Applications, qui mesure tous les mois l'usage des navigateurs sur Internet, en avril, le navigateur de Google totalisait 11,9% de tous les navigateurs, ce qui le plaçait en troisième position derrière Internet Explorer de Microsoft, avec 55,1%, et Firefox de Mozilla, avec 21,6%.

Chrome 11 pour Windows, Mac OS X et Linux, peut être téléchargé à partir du site Web de Google. Pour ceux qui utilisent déjà Chrome, le navigateur est mis à jour automatiquement.

Apple propose un guide avant une mise à jour pour combattre Mac Defender

Alors qu'Apple s'est fait épingler par une note demandant aux responsables maintenance de la firme de ne pas aider les utilisateurs Mac victimes du faux antivirus, Mac Defender, le groupe vient de publier un guide intitulé «Comment éviter ou supprimer le logiciel malveillant Mac Defender ». Dans cette note, Apple précise que la société prévoit de sortir une mise à jour logicielle pour Mac OS X qui va automatiquement rechercher et détruire Mac Defender (ou une de ses variantes).

Dans le guide, la firme de Cupertino donne une série d'instructions étape par étape pour les utilisateurs qui veulent éviter d'installer les logiciels malveillants ainsi que ceux qui les ont accidentellement installés. L'ensemble des instructions est disponible sur l'article HT4650 de sa base de connaissance.

(...)

Check Point R80 Unified Endpoint Security Management : avantages et inconvénients

Le R80 Unified Endpoint Security Management représente la première intégration des outils de chiffrement de Pointsec, que Check Point a acquis en 2007 et la notion de lames logicielles (modularité dans les solutions de sécurité activables). Le R80 est doté de six types de lames vendus sous licence qui couvrent un large éventail de fonctionnalités de sécurité. On recense ainsi un firewall en mode hébergé, une protection contre les malwares, une solution de DLP pour restreindre l'accès aux médias amovibles (USB par exemple), un service NAC (Network Access Control) pour forcer un ordinateur à installer des mises à jour de sécurité.

Cela signifie qu'il suffit d'installer un seul agent de sécurité des logiciels sur chaque poste de travail, et le logiciel de gestion supervise les dispositifs de sécurité que les agents vont activer sur chaque machine. Tout cela est opéré est depuis une console unique.

Si de prime abord la mise en place apparaît simple, le nombre de paramètres à gérer est incroyablement complexe. Pour un responsable informatique habitué aux produits Check Point, le R80 nécessite une courbe d'apprentissage pour comprendre l'interaction entre les différents modules des lames logicielles, sur la façon de créer les meilleures politiques et également d'interpréter et de corriger les erreurs qui surviendront inévitablement. A titre d'exemple, la section sur la politique du chiffrement complet du disque dur, qui est l'une des fonctionnalités les plus puissantes, comprend 5 accès au menu principal et des dizaines d'options. Alors oui, vous pouvez sécuriser à peu près tout et n'importe quoi sur votre ordinateur, mais à condition de passer du temps sur les manuels, sur les forums de discussion et de dialoguer au téléphone avec l'équipe de support de Check Point.

Test in situ

Nos confrères d'IDG NS ont testé le produit sur Windows 2003 Server et avec des ordinateurs tournant sur Windows XP et Windows 7 Ultimate connectés à un petit réseau. Du côté serveur, il est nécessaire de disposer du Runtime Microsoft. NET Framework 3.5 SP1. L'agent système de Checkpoint consomme moins de 6 Mo de mémoire et moins de 2% de l'activité du processeur, en fonction de son usage. Ces deux mesures sont tout à fait raisonnables compte tenu du niveau de protection offert.

Le déploiement du produit est très simple: on utilise la console pour créer un package MSI que l'on attribue à chaque ordinateur pour être protégé. Pour désinstaller ou mettre à niveau l'agent, il faut d'abord se connecter avec les droits administrateurs et supprimer manuellement l'agent dans le panneau de contrôle Windows. Un des bons points de ce produit est la possibilité de créer des politiques pour trois états des terminaux: Connecté, c'est-à-dire un endpoint qui est physiquement présent sur un réseau local ou contrôlé à distance et visble par le serveur de gestion; déconnecté ou restreint, quand un endpoint n'est pas en conformité ou déconnecté pendant une période définie. Ces politiques peuvent être attribuées à un niveau très granulaire à des groupes particuliers d'utilisateurs et des différents types de réseaux physiques. En un clic de souris, le responsable IT dispose de beaucoup de rapports pour mieux comprendre la sécurité de son réseau.

Côté points négatifs. En cas de machines tournant en 32 bits et 64 bits, on doit créer un programme distinct pour chaque, avec l'obligation d'activer le support 64-bit de la lame logicielle. Les machines Mac et Linux ne sont pas actuellement prise en charge, ce qui est un problème pour de nombreuses entreprises avec des postes mixtes.

Globalement, le R80 offre une suite complète d'outils de sécurité des terminaux qui peuvent être exécutée sur un seul agent et gérée sur une console unique. Cependant, il y a un haut niveau de complexité du produit et des défauts que Check Point devra aplanir.

Une faille sur les systèmes Scada interdite de diffusion

Le chercheur en sécurité Brian Meixell et Dillon Beresford, en collaboration avec le NSS Labs, avait prévu de parler mercredi lors d'une conférence sur la sécurité, TakeDownCon, à Dallas des faiblesses relatives au PLC (Programmable Logi Controller) des systèmes Siemens . Ces derniers sont largement utilisés au niveau industriel, dans les centrales électriques, sur des navires de guerre, etc.

Mais les chercheurs ont décidé de retirer leur présentation à la dernière minute après que Siemens et l'agence fédéral de sécurité américaine aient soulevé les risques potentiels en cas de diffusion, a déclaré Rick Moy, directeur général de NSS Labs. Celui-ci avait indiqué cette faille aux équipes du ICS-CERT (Industrial Control Systems Cyber Emergency Response). « Siemens nous avait indiqué qu'un correctif était disponible, mais il semble que ce patch n'a pas été complètement déployé. Nous avons donc retiré notre présentation qui pouvait présenter des risques majeurs ».

Une interruption temporaire

Il est habituel que les chercheurs en sécurité attendent la correction du logiciel avant de parler des failles trouvées. Mais bloquer la présentation de scientifiques dans une conférence reste assez originale. Rick Moy explique « il s'agit d'une suspension temporaire, la présentation n'est donc pas enterrée » .

La sécurité des systèmes Scada a été un sujet important dans la communauté des experts en sécurité suite à la découverte l'année dernière du ver Stuxnet, qui probablement visait le programme nucléaire de l'Iran. Dans une description de leur présentation Brian Meixell et Dilon Beresford souhaitaient montrer comment écrire un malware « au niveau industriel » et d'ajouter,« nous allons montrer comment des attaquants motivés peuvent pénétrer des installations les plus protégés dans le monde, sans le soutien d'un Etat-nation».

Illustration: Système Scada

(...)(13/05/2011 15:58:30)Flash Player 10.3 comble une faille critique et permet le contrôle des cookies

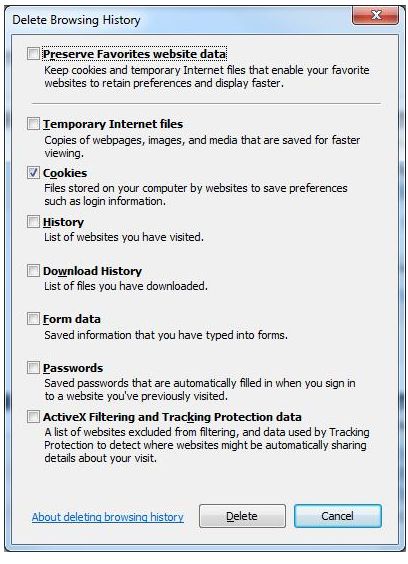

Avec la version 10.3 de Flash Player livrée hier, jeudi 12 mai, les utilisateurs vont pouvoir gérer le système de cookies spécifique à Flash en se servant de leurs paramétrages personnels ou bien à travers un nouveau panneau de contrôle. Les cookies Flash, également appelés « Local Stored Objects » (objet local partagé, LSO) constituent depuis 2009 un sujet délicat pour les utilisateurs du plug-in multimedia. Les experts en sécurité avaient alors montré que ces LSO étaient largement utilisés pour suivre à la trace les internautes sur le web. Le problème, c'est que les cookies Flash sont connus pour être difficiles à supprimer, au contraire des cookies traditionnels. Or quelques sites s'en servent pour pister les utilisateurs qui ont par ailleurs choisi de bloquer les cookies de façon générale.

Les cookies sont de petits bouts de texte, stockés sur l'ordinateur, dont les sites web se servent pour identifier leurs visiteurs réguliers. « Les utilisateurs pouvaient déjà gérer leurs cookies Flash, mais ce n'était pas très facile à faire », a reconnu Wiebke Lips, porte-parole d'Adobe en réponse à un e-mail de nos confrères d'IDG News Service.

La nouvelle option de gestion des cookies Flash fonctionnera avec les navigateurs Firefox, de Mozilla, et Internet Explorer, de Microsoft. Ils seront ultérieurement proposés aux utilisateurs de Chrome et Safari, indique Adobe.

Avec la version 10.3 de Flash Player, les utilisateurs d'Internet Explorer (ci-dessus) pourront détruire les cookies Flash depuis leur navigateur (cliquer ici pour agrandir l'image)

Un panneau de contrôle natif

Même s'il reste encore de nombreuses atteintes à la vie privée sur le web, la mise à jour d'Adobe est une bonne nouvelle, estime Seth Schoen, ingénieur senior chez Electronic Frontier Foundation qui s'est penché sur le problème posé par ces LSO. « Je suis satisfait qu'Adobe y réponde de façon complète », a-t-il indiqué dans un e-mail à IDG News Service, en jugeant néanmoins regrettable que cela ait pris autant de temps.

Les internautes peuvent aussi gérer ces cookies à travers un panneau de contrôle, conçu pour leur fournir un seul et unique emplacement d'où ils pourront s'assurer que le lecteur Flash se comporte comme il le doit. « Avec Flash Player 10.3, nous avons créé un outil de contrôle natif pour les postes sous Windows, MacOS et Linux, afin que les utilisateurs gèrent tous les paramétrages du Flash Player, y compris celui des caméras, microphones et Local Shared Objects », explique dans un billet de blog Peleus Uhley, porte-parole d'Adobe.

Une faille critique comblée : CVE-2011-0627

Le plug-in Flash Player 10.3 présente aussi diverses améliorations fonctionnelles et corrige quelques failles critiques de sécurité. Autre nouveauté : les utilisateurs de Mac OS recevront désormais des alertes automatiques lors des mises à jour du logiciel, comme sous Windows. « Auparavant, ils avaient quelquefois du mal à se mettre à niveau dans la mesure où les agendas de mises à jour de Mac OS et de Flash Player ne se font pas en même temps », rappelle Peleus Uhley dans son billet. « Avec cette fonction, Flash Player vérifiera automatiquement chaque semaine si des updates sont disponibles et avertira l'utilisateur dans la foulée ».

Les correctifs de sécurité, qui affectent toutes les plateformes Flash, sont importants. Le lecteur multimédia a été utilisé dans de nombreuses attaques en ligne ces dernières années. Avec ce lot de patches, Adobe indique qu'il corrige une faille jusque-là inconnue et exploitée dans des attaques en ligne. « Il a été signalé certaines tentatives d'exploitation par des malwares de l'une de ses vulnérabilités, CVE-2011-0627, au moyen d'un fichier Flash (.swf) encapsulé dans un fichier Microsoft Word (.doc) ou Excel (.xls) distribué sous la forme d'un fichier attaché à un e-mail et prenant pour cible la plateforme Windows », relate Adobe dans une note publiée sur son site web. « Néanmoins, à ce jour, Adobe n'a pas récupéré d'exemple prouvant que ces attaques ont réussi ». (...)

Microsoft livre un Patch Tuesday «light» mais critique pour Windows Server

C'est une mise à jour bien plus légère que la précédente que Microsoft va mettre à disposition mardi prochain, 10 mai, pour son « Patch Tuesday » du mois. Elle vient tout de même corriger un bug jugé « critique » (le rang le plus élevé sur l'échelle qui détermine la criticité des failles) dans le système d'exploitation Windows Server, ainsi que deux vulnérabilités dans le logiciel de présentation PowerPoint. Après les 64 rustines livrées en avril dernier, il n'est pas surprenant d'en avoir beaucoup moins cette fois-ci. D'ailleurs, on a pu remarquer que l'éditeur allégeait souvent ses mises à jour les mois impairs.

Le premier correctif vient rectifier Windows Server 2003, 2008 et 2008 R2, les trois versions de l'OS serveur que Microsoft supporte encore. La faille existe même dans la nouvelle version, Server 2008 R2 Service Pack 1 (SP1). En revanche, les versions poste de travail de Windows (XP, Vista et 7) ne sont pas affectées.

En l'absence de précisions, il est impossible de dire quels sont les composants serveurs que Microsoft va corriger, indique Andrew Storms, directeur des opérations de sécurité chez nCircle Security, interrogé par nos confrères de Computerworld. « Autant lire dans le marc de café, estime-t-il. Il pourrait s'agir d'un composant Active Directory, ou bien d'un composant DHCP (Dynamic Host Configuration Protocol). » Mais puisqu'il s'agit d'un bug affectant Windows Server, Andrew Storms pense qu'il faudra probablement un jour ou deux de plus aux administrateurs réseaux pour tester la rustine avant de l'installer.

Un nouvel index d'exploitabilité des failles

L'autre bulletin de sécurité concerne donc PowerPoint dans les packs bureautiques Office XP, Office 2003 et 2007. Egalement inclus dans la mise à jour, Office 2004 pour Mac et 2008 pour Mac. La rustine destinée à l'édition PowerPoint d'Office XP sera certainement l'une des dernières : cette suite qui compte maintenant une dizaine d'années ne sera plus couverte par les mises à jour de sécurité après le 12 juillet. Les nouvelles éditions (Office 2010 sur Windows et Office 2011 pour Mac) ne sont pas affectées par le bug.

Andrew Storms parie qu'il s'agit d'une faille sur un format de fichier. « Cela n'est pas surprenant que de plus en plus de bugs PowerPoint apparaissent à un moment où les pirates réorientent leurs attaques de Word et Excel vers le logiciel de présentation ». Microsoft a corrigé trois failles sur PowerPoint le mois dernier et deux en novembre 2010.

L'éditeur de Windows a par ailleurs annoncé qu'il aller inaugurer un nouvel index pour l'exploitation potentielle des failles. L'actuel a été mis en service en octobre 2008. Il établit un classement évaluant la probabilité qu'une faille soit exploitée dans les mois suivants. A partir de la semaine prochaine, l'index distinguera les versions les plus récentes et les plus anciennes de ses logiciels. Pour convaincre de l'utilité de cette nouvelle présentation, Microsoft avance l'argument qu'il sera plus facile aux clients des plateformes les plus récentes de déterminer les risques encourus, compte tenu des fonctionnalités intégrées au sein des nouveaux produits ». Pour Andrew Storms, il est clair que Microsoft veut montrer que ses plus récents logiciels sont aussi les moins « risqués ». Et il voit se profiler des considérations marketing derrière l'argument de l'éditeur.

Dans un billet de blog détaillant ce changement, Maarten Van Horenbeeck, responsable sécurité senior chez Microsoft, avance des statistiques pour appuyer les dires de l'éditeur. Sur les 256 évaluations d'exploitabilité livrées par Microsoft sur les huit derniers mois, 97 étaient moins sérieuses et ne s'appliquait pas aux dernières versions des produits touchés. « A l'inverse, dans sept cas seulement, ce sont les versions les plus récentes des logiciels qui étaient touchées, alors que les plus anciennes ne l'étaient pas ». Cet index est publié séparément des bulletins de sécurité. (...)

Sophos acquiert Astaro, spécialiste des appliances UTM

La concentration dans le domaine de la sécurité se poursuit. L'acquisition d'Astaro par Sophos s'inscrit dans cette démarche. L'éditeur de logiciel a annoncé le rachat du quatrième fournisseur mondial spécialisé dans les appliances UTM. Astaro est basée à Wilmington au Massachusetts et dispose aussi d'un établissement à Karlsruhe en Allemagne. Il affiche des revenus de 56 millions de dollars et 30% de croissance en 2010. Aucun montant n'a été donné pour cette transaction.

Pour la concurrence, François Lavaste, président de Netasq estime que « cette acquisition est une bonne nouvelle. Elle démontre l'attractivité stratégique de la sécurité réseau et l'importance croissante des solutions unifiées. Elle est aussi la confirmation des tendances de fond de la convergence dans le secteur de la sécurité, poussées à la fois par les acteurs eux-mêmes et par les besoins clients. »

(...)(04/05/2011 16:18:02)Le FBI alerte les internautes sur des virus liés à du contenu relatif à la mort de Ben Laden

L'avertissement du FBI intervient alors que plusieurs sociétés spécialisées dans la sécurité ont déjà repéré les premiers cas de logiciels malveillants intégrés dans des photos du cadavre de Ben Laden. F-Secure a ainsi constaté le développement d'emails contenant un cheval de Troie, nommé Banload, capable de voler des mots de passe et Symantec a constaté également des spams qui pointent vers des liens corrompus sur la mort de Ben Laden.

Les pirates ont également utilisé une technique appelée empoisonnement des moteurs de recherche pour tenter de les tromper avec des résultats pointant vers des logiciels malveillants. «Il est peu probable de trouver des photos ou des vidéos en ligne de la mort de Ben Laden , mais la recherche vous mènera certainement vers des sites vérolés », indique Mikko Hyponnen, directeur de recherche chez F-Secure dans un blog.

Les réseaux sociaux pris pour cible

Le FBI a également alerté les internautes sur de faux messages sur les sites de réseaux sociaux et de ne jamais télécharger un logiciel pour visualiser une vidéo. « Lisez les messages avec soin. Les mails frauduleux contiennent souvent des fautes d'orthographe, de grammaire et ne sont pas écrits en anglais standard » précise l'agence américaine.

Ce type d'évènement mondial montre la façon dont l'information peut se propager sur Internet. Beaucoup de monde ont appris la mort du chef terroriste par le biais de Twitter, où l'histoire a été relatée, et Facebook. Sur ce dernier, on pouvait voir une page où était indiquée « Oussama est mort, regardez cette vidéo exclusive de CNN qui a été censuré par l'administration Obama en raison de son niveau de violence ». Les internautes étaient ensuite invités à copier-coller un code JavaScript malveillant dans leur navigateur, qui envoie ensuite le message à tous leurs amis de Facebook.

| < Les 10 documents précédents | Les 10 documents suivants > |