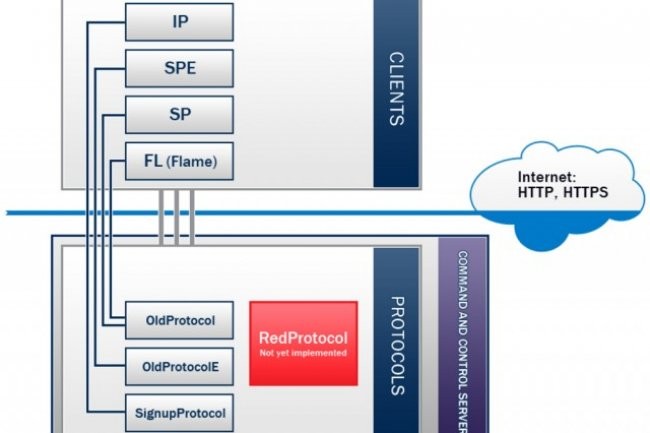

L'étude de certains serveurs de commande et contrôle (C&C) du virus Flame commence à dévoiler ses secrets. Kaspersky Lab en partenariat avec l'alliance UIT-Impact, le CERT-Bund/BSI et Symantec ont fait plusieurs découvertes. La première est la datation du malware Flame. La plateforme C&C a commencé dès le mois de décembre 2006. De plus, cette plateforme est toujours en cours de développement avec l'apparition d'un protocole baptisé Red Protocol encore inutilisé. Deuxièmement, les serveurs C&C ont été travestis de façon à ressembler à un banal système de gestion de contenu (CMS), nommé Newsforyou, et cacher ainsi la véritable nature du projet aux hébergeurs et aux enquêtes aléatoires.

Les chercheurs ont aussi remarqué que les ordinateurs infectés dialoguaient avec les serveurs C&C à travers 4 protocoles différents dont un seul a été employé pour Flame. Il existe donc 3 protocoles qui démontreraient la présence de 3 programmes malveillants supplémentaires, connus sous le nom de code SP, SPE et IP. Pour Kaspersky, ces trois programmes sont des outils d'espionnage ou de sabotage distinct de Flame. Symantec reste plus mesuré en ne sachant pas s'il s'agit d'une variante ou d'éléments distincts. Plus grave encore, il semble qu'un de ces malwares soit toujours en circulation, principalement au Moyen-Orient, sans savoir ce qu'il fait exactement. En effet, les spécialistes interrogés par Reuters, ont constaté une douzaine d'ordinateurs infectés en Iran et au Liban par un des malwares récemment découverts et qui essaient de communiquer avec les serveurs de commande et de contrôle.

Si le rapport des spécialistes ne nomme pas les Etats-Unis, il ne fait aucun doute que les récentes découvertes ont été commanditées par un Etat. Les chercheurs avaient déjà établi un lien entre les développeurs de Stuxnet et la complexité du code de Flame. Les Etats-Unis et Israel avaient été pointés du doigt en visant le programme nucléaire iranien.

L'analyse de Flame dévoile d'autres malwares

0

Réaction

En observant des serveurs de commande et de contrôle utilisés par le virus Flame, des chercheurs en sécurité ont trouvé la trace de trois autres programmes malveillants, dont un encore en circulation.

Newsletter LMI

Recevez notre newsletter comme plus de 50000 abonnés

Commentaire