Le test d’intrusion, également appelé « penetration test » ou pentesting », permet à des pirates professionnels éthiques, appelés pentesteurs, de simuler une cyber-attaque pour trouver des failles dans les réseaux d'entreprises… avant des attaquants potentiels. Le principe du pentesting est d’utiliser les mêmes outils et les mêmes techniques que celles à la disposition des pirates informatiques malveillants.

Pourquoi faire du pentesting ?

Là encore, le test d’intrusion permet de voir à quel endroit et comment un attaquant malveillant peut exploiter le réseau de l’entreprise et donc d'atténuer toute faiblesse avant qu'une véritable attaque ne se produise. Selon une enquête réalisée récemment par Positive Technologies, toutes les entreprises ou presque ont des faiblesses que les attaquants peuvent exploiter. Dans 93 % des cas, les pentesteurs ont pu pénétrer dans le périmètre du réseau et y accéder. En moyenne, il faut 4 jours pour parvenir à s’introduire dans un réseau d’entreprise. Selon cette même enquête, un pirate informatique non qualifié peut réussir à pénétrer le réseau interne de 71% des entreprises.

Principaux outils de pentesting

Á une époque plus ancienne, le piratage était difficile et nécessitait beaucoup de manipulations manuelles. Mais aujourd'hui, les pirates disposent d’un tas d'outils de test automatisés et de ressources puissantes pour mener leurs attaques bien plus facilement et efficacement. Pourquoi utiliser un cheval ou un buggy pour voyager si l’on peut voler dans un avion à réaction ? Voici une liste de 11 outils supersoniques qui rendent aussi le travail du pentesteur plus rapide, plus efficace et plus intelligent.

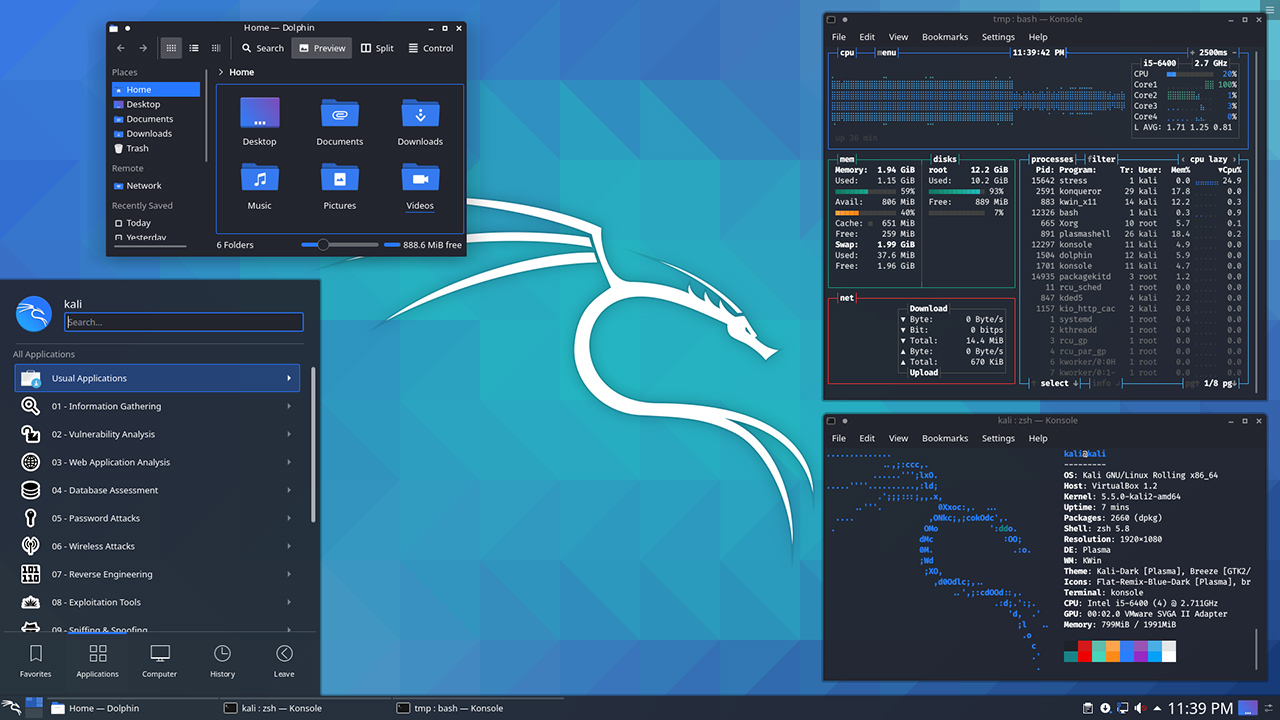

Kali Linux

Si Kali ne fait pas parti de votre panoplie d’outils de pentesting de base, c’est que soit vous disposez de connaissances de pointe, soit vous travaillez sur un cas d’usage très spécifique, soit il vous manque quelque chose d’indispensable dans votre boîte à outils. Anciennement connu sous le nom de BackTrack Linux, Kali est maintenu par les contributeurs d'Offensive Security (OffSec), les mêmes qui gèrent la certification OSCP. A tous égards, Kali est optimisé pour mener des tests de pénétration offensifs. Même s’il est possible de faire tourner Kali sur son propre hardware, les pentesteurs utilisent couramment des machines virtuelles Kali sous OS X ou Windows. Livré avec la plupart des autres outils mentionnés ici, Kali est clairement le système de test par défaut qui convient à la plupart des cas d’usage. Mais attention, Kali est optimisé pour l'attaque, pas pour la défense, et il est facilement exploitable. Alors, mieux vaut ne pas garder ses fichiers ultra secrets dans une VM Kali.

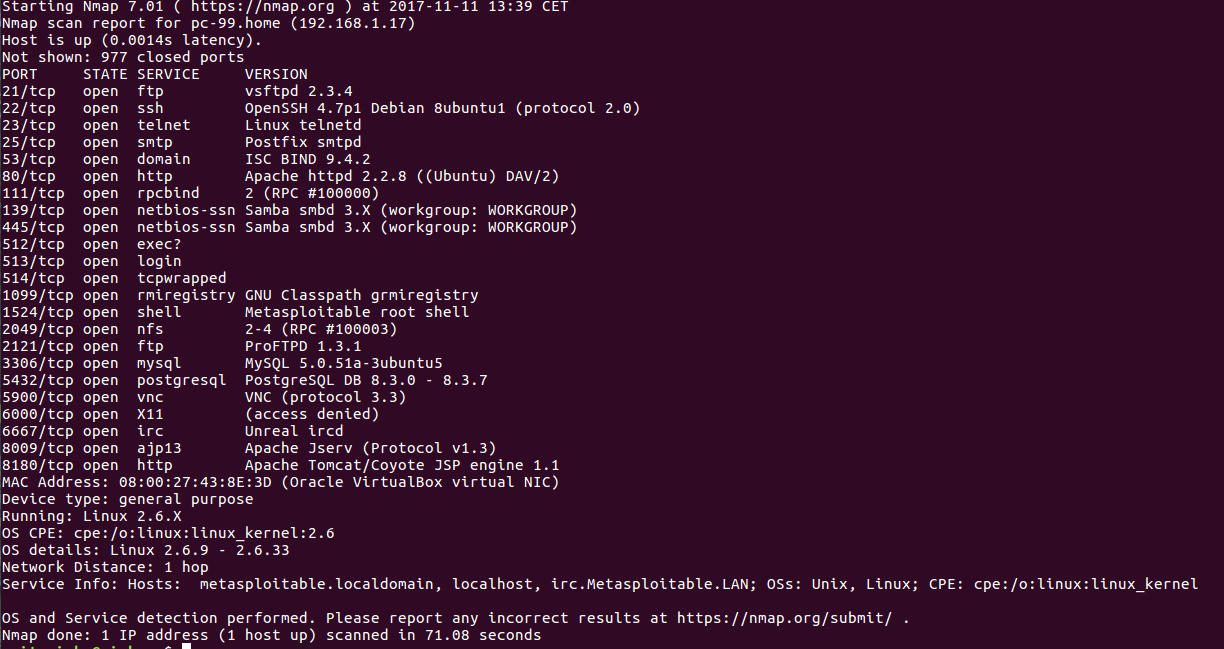

nmap

L’ancêtre des scanners de ports, nmap (abréviation de network mapper), a fait ses preuves dans les tests d’intrusion et peu de gens peuvent s’en passer. Il permet au pentesteur de voir quels ports sont ouverts, ou qu'est-ce qui fonctionne sur ces ports. Des informations indispensables pendant la phase de reconnaissance. D’autant que nmap est souvent le meilleur outil pour cela. Même s’il arrive parfois qu’un dirigeant n’ayant pas de compétence technologique s’oppose à ce qu’un acteur de tierce-partie scanne le port de l'entreprise, l’usage de nmap en lui-même est tout à fait légal. Il ne fait rien de plus que toquer à la porte pour voir s’il y a quelqu’un. De nombreuses entreprises tout à fait légales, comme les assureurs, les cartographes de l’Internet - comme Shodan et Censys - et des évaluateurs de risques comme BitSight scannent régulièrement tout l’espace d’adressage IPv4 avec des logiciels de balayage de ports spécialisés (dont masscan ou zmap, concurrents de nmap) et faire un état des lieux de la sécurité publique des entreprises, grandes et petites. Cela dit, comme les attaquants malveillants scannent aussi les ports, il est intéressant de conserver ces logs comme référence future.

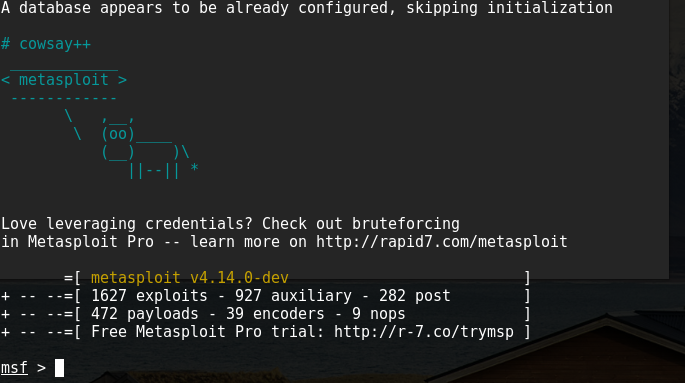

Metasploit

Pourquoi développer un exploit quand on a metasploit ? Ce méta-logiciel bien nommé est comme une arbalète : visez votre cible, choisissez votre exploit, sélectionnez une charge utile et tirez. Indispensable pour la plupart des pentesteurs, Metasploit automatise de grandes quantités de tâches fastidieuses. C’est vraiment « le framework de test d'intrusion le plus utilisé au monde », comme le proclame son site Web. Metasploit est un projet open-source, mais il est possible de bénéficier du support commercial de Rapid7. Il est un incontournable pour les défenseurs qui veulent protéger leurs systèmes contre les attaquants.

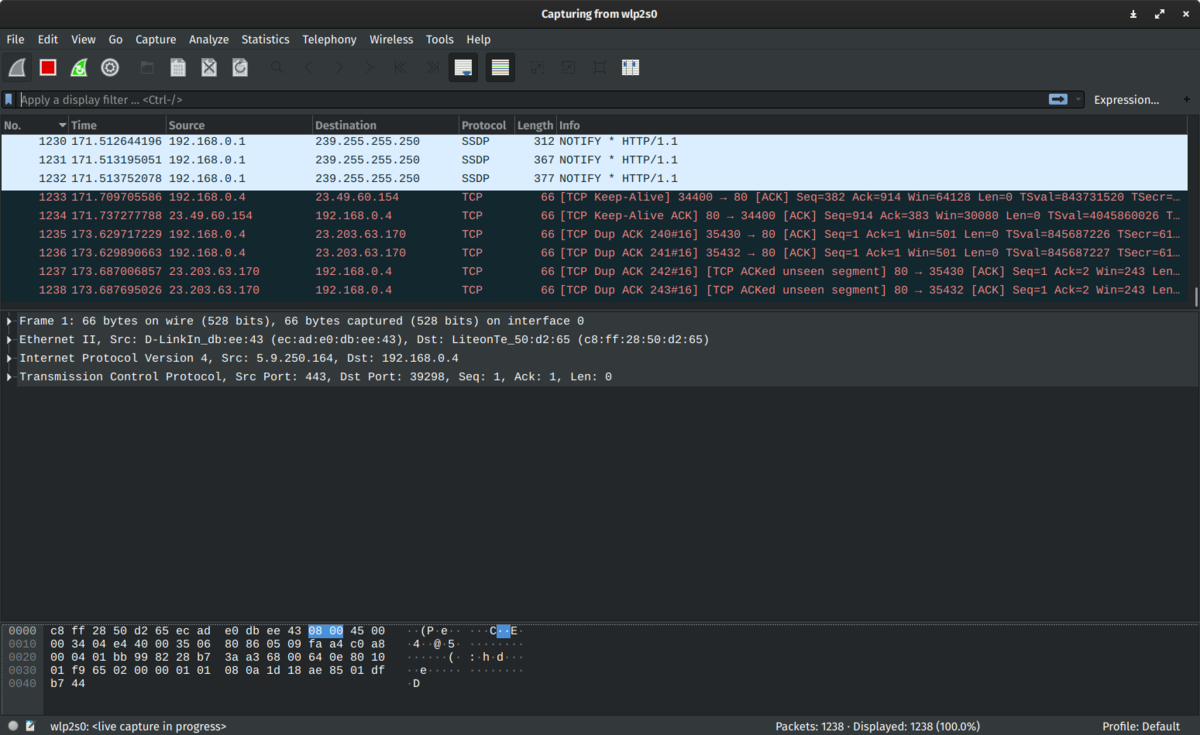

Wireshark

Cet analyseur de protocole, actif en permanence, permet de comprendre le trafic qui transite sur votre réseau. Même s’il est couramment utilisé pour analyser en profondeur les problèmes quotidiens de connexion TCP/IP, Wireshark prend en charge l'analyse de centaines de protocoles, y compris l'analyse en temps réel et le décryptage de bon nombre de ces protocoles. Si vous êtes novice dans le pentesting, Wireshark est un outil incontournable.

John The Ripper

Contrairement à son homonyme, John n’est pas un serial killer qui sévit dans le Londres victorien. Par contre, il se fera un plaisir de casser le cryptage aussi rapidement que le permet votre GPU. Ce craqueur de mot de passe open-source permet de casser les mots de passe hors ligne. John The Ripper peut utiliser une liste de mots de passe probables et tester des permutations en remplaçant par exemple un « a » par « @ » ou un « s » par « 5 » et ainsi de suite. De plus, si le hardware est puissant, il peut tourner à l'infini, jusqu'à ce qu'il trouve le bon mot de passe. Étant donné que la majorité des gens utilisent des mots de passe courts et faibles, John réussit souvent à casser le cryptage.

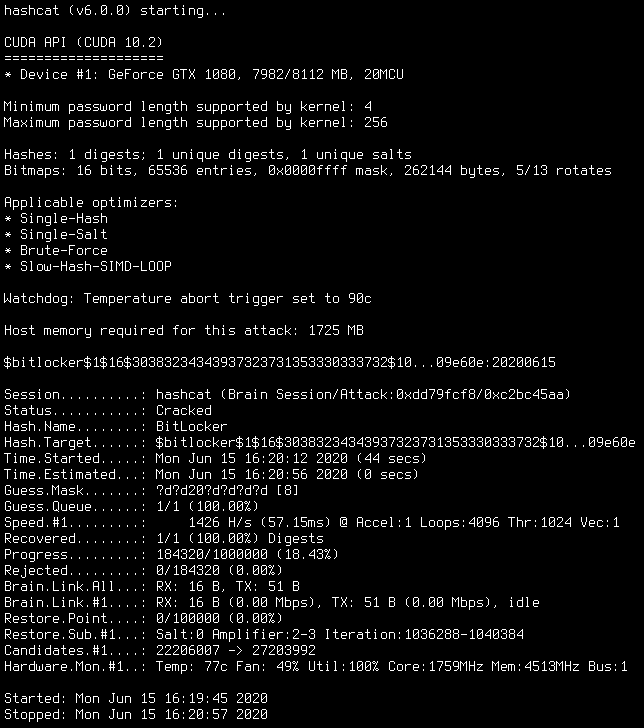

Hashcat

Autoproclamé utilitaire « le plus rapide et le plus avancé au monde pour la récupération de mots de passe » par ses auteurs, qui en connaissent certainement la valeur, Hashcat n’a rien à envier à John The Ripper. Au contraire, c'est même l'outil de pentesting par excellence pour craquer les hashs, d’autant que Hashcat supporte de nombreuses variantes d'attaques par force brute pour deviner les mots de passe, y compris les attaques par dictionnaire et par masque. Généralement, le pentesting suppose l'exfiltration des mots de passe hachés, et un programme comme Hashcat est indispensable pour les exploiter et tenter de deviner ou de forcer certains d’entre eux. Hashcat fonctionne mieux sur un GPU moderne (désolé, pour les utilisateurs de Kali VM). L’ancienne version supporte toujours de travailler sur le CPU, mais elle prévient les utilisateurs que l’opération est beaucoup plus lente.

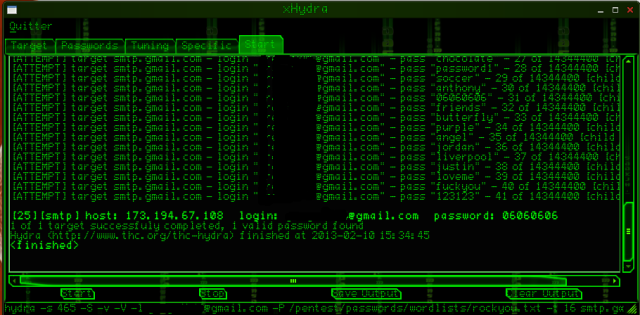

Hydra

Hydra fait souvent équipe avec John The Ripper. Il peut prendre le relais pour casser un mot de passe en ligne, par exemple un identifiant SSH ou FTP, IMAP, IRC, RDP et d’autres encore. Il suffit de pointer Hydra vers le service que l’on veut pirater, de lui faire mouliner une liste de mots, et de le lancer. Des outils comme Hydra rappellent que la limitation du nombre de mots de passe et la déconnexion des utilisateurs après plusieurs tentatives de connexion infructueuses sont des mesures défensives efficaces pour se protéger contre les attaquants.

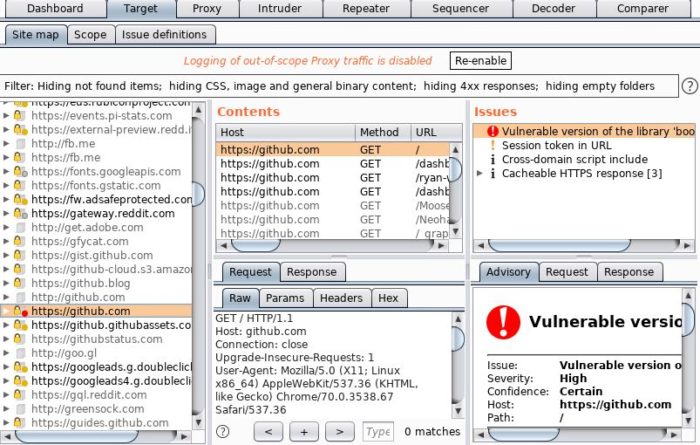

Burp Suite

Impossible de parler d’outils de pentesting sans mentionner le scanner de vulnérabilité web Burp Suite, lequel, contrairement aux autres outils mentionnés ici, n'est ni gratuit ni libre. Burp Suite est un outil pro et il coûte cher : 3999 dollars HT par an. Il existe bien une édition communautaire de la suite, mais elle est dépouillée de l’essentiel de ses fonctionnalités. Une raison peut justifier un tel tarif : ce scanner de vulnérabilités web est terriblement efficace. Il suffit de pointer Burp Suite sur le domaine web que vous voulez tester et de lancer le scan. Nessus, concurrent de Burp, propose un produit tout aussi efficace, mais dans le même ordre de prix.

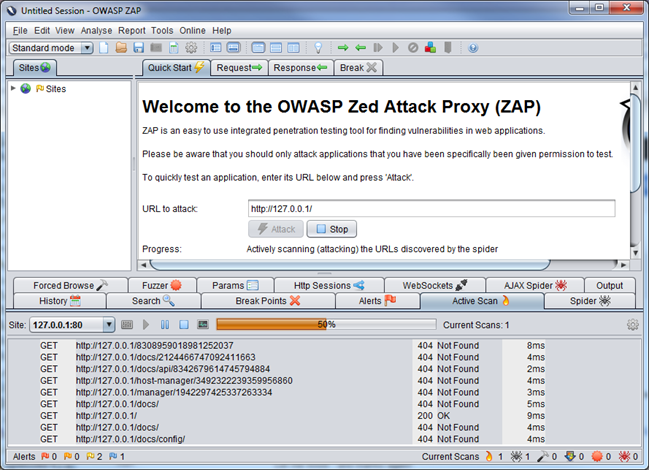

Zed Attack Proxy (ZAP)

Ceux qui n'ont pas les moyens de s’offrir un outil comme Burp Suite trouveront que Zed Attack Proxy (ZAP) d'OWASP est presque aussi efficace, et il est libre et gratuit. Comme son nom l'indique, ZAP se positionne entre le navigateur et le site web que l’on veut tester et il permet d'intercepter (comme pour une attaque Man-in-the-Middle) le trafic pour l’inspecter et le modifier. Certes, ZAP n’est pas aussi complet que Burp, mais étant sous licence open-source, il est plus facile et moins cher à déployer à l'échelle, et c'est un bon outil de débutant pour se rendre compte de la vulnérabilité du trafic web. Nikto, concurrent de ZAP, propose un outil open-source similaire.

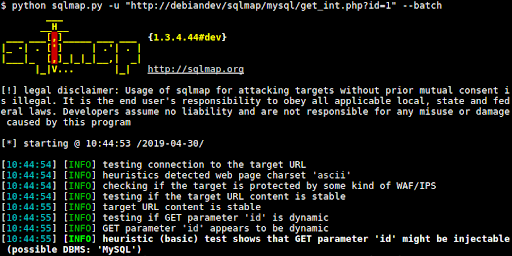

sqlmap

Vous avez dit « injection SQL » ? En l’espèce, l’outil d'injection SQL open-source sqlmap est incroyablement efficace. Comme l’explique son site web, sqlmap « automatise le processus de détection et d'exploitation des failles d'injection SQL et de prise en charge des serveurs de bases de données ». L’outil supporte toutes les cibles habituelles, y compris MySQL, Oracle, PostgreSQL, Microsoft SQL Server, Microsoft Access, IBM DB2, SQLite, Firebird, Sybase, SAP MaxDB, Informix, HSQLDB et H2. Auparavant, les pirates devaient fabriquer eux-mêmes leurs injections SQL. Aujourd’hui, sqlmap fait tout le travail à leur place.

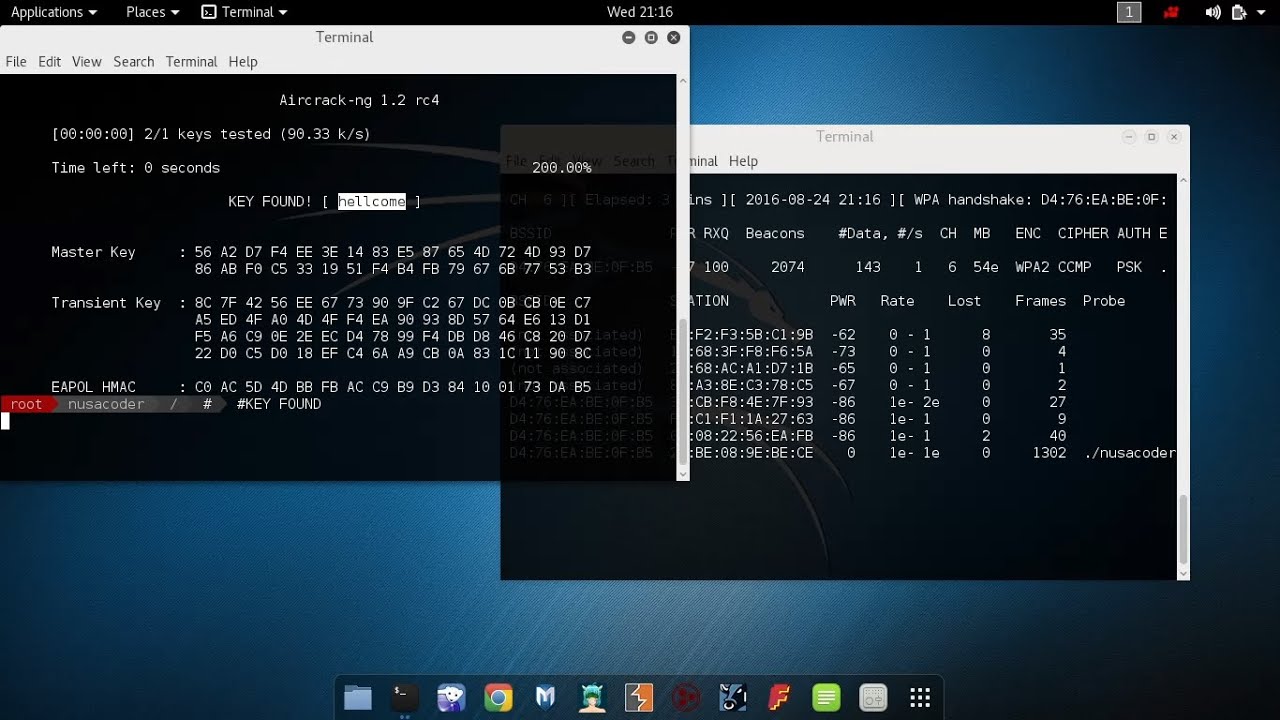

aircrack-ng

Vous voulez savoir si le réseau WiFi de votre client, particulier ou entreprise, est sécurisé ? Alors, aircrack-ng est le bon outil pour ça. Cet outil d'audit de sécurité wifi est libre et gratuit, mais vous devrez vous procurer vos propres antennes. (Il paraît qu’on en trouve à vil prix sur le darknet). Aujourd’hui, le craquage wifi est souvent facilité par la mauvaise configuration des périphériques, les mots de passe faibles, ou des protocoles de chiffrement périmés. Nombreux sont ceux qui disent que aircrack-ng est un excellent outil, avec ou sans « cantenna ».

Commentaire