Une équipe de chercheurs de l’Université belge de Leuven a découvert que les voitures électriques type S du constructeur californien Tesla étaient vulnérables à une attaque très simple : le clonage furtif – en quelques secondes - de la clef de la voiture. Une opération qui permet ensuite d’ouvrir les portes de la voiture et de partir avec. Les chercheurs de la KU Leuven University ont publié une vidéo sur le sujet et comptent présenter leurs travaux lundi prochain lors de la convention Cryptographic Hardware and Embedded Systems à Amsterdam, expliquant comment casser le chiffrement utilisé par Tesla pour sécuriser les échanges radio entre la clef et sa berline haut de gamme.

Avec environ 600 $ d'équipement radio et informatique, les chercheurs ont pu lire à distance les deux codes radio envoyés par la clef du propriétaire d'une Tesla à proximité. Moins de deux secondes de calcul permettent de casser l’algorithme de chiffrement (40 bits seulement pour les modèles fabriqués jusqu’en juin 2018), ce qui permet de déverrouiller la voiture associée sans laisser de traces. « Aujourd'hui, il nous est très facile de cloner ces clefs en quelques secondes », explique Lennert Wouters, un des chercheurs de la KU Leuven. « On peut se faire passer pour la clef, ouvrir et conduire le véhicule ».

Les clefs du royaume Tesla

Les chercheurs belges ont communiqué leurs travaux à Tesla qui les a récompensés avec une prime de 10 000 $ pour avoir découvert cette faille de sécurité. Il y a quelques semaines, le constructeur a intégré de nouvelles fonctions antivol pour son modèle S, dont la possibilité de définir un code PIN à entrer sur l'écran du tableau de bord pour conduire la voiture. Le constructeur affirme également que les modèles S vendus après juin de cette année ne sont pas vulnérables à cette attaque, en raison de la mise à jour de l’algorithme de la clef, déjoué par les chercheurs en sécurité de la KU Leuven université. Mais si les propriétaires d'un modèle S fabriqué avant cette date n'indiquent pas de code PIN - ou ne paient pas pour remplacer leur clef par la version renforcée - les chercheurs disent qu'ils sont toujours vulnérables à leur méthode de clonage.

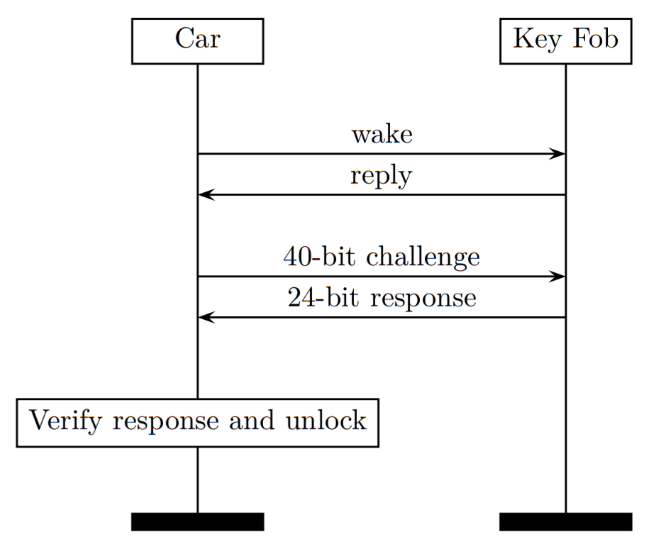

L'architecture de clef sans fil proposée par Pektron sur plusieurs voitures.

Comme la plupart des systèmes de clefs sans fil et sans contact pour automobiles, celles des Tesla Model S envoient un code radio chiffré, basé sur une clé cryptographique secrète, à la une voiture pour déclencher le déverrouillage et la désactivation de son antidémarreur, et permettre au moteur du véhicule de démarrer. Après neuf mois de travail de rétro-ingénierie, l'équipe de la KU Leuven a découvert à l'été 2017 que le système de clefs sans fil des Tesla Modèle S, conçu par l’équipementier Pektron, repose sur une puce Texas Instruments TMS37F128 associée à un algorithme de chiffrement de 40 bits seulement. Les chercheurs ont découvert qu'une fois qu'ils avaient obtenu deux codes radio d'une clef, ils pouvaient essayer toutes les clés cryptographiques possibles jusqu'à ce qu'ils trouvent permettant de déverrouiller la voiture. Ils ont ensuite calculé toutes les clés possibles (2^16 ou 65 536) pour n'importe quelle combinaison de paires de codes afin de créer une base de données de 6 téraoctets de clés pré-calculées. Avec ce tableau et ces deux codes, les pirates disent qu'ils peuvent trouver la bonne combinaison cryptographique pour usurper n'importe quelle clef en seulement 1,6 seconde.

réponse à Visiteur13777 : "sa marche pas" C'est soit sa marche pas trouvée (puisqu'il n'en a pas sur la Tesla. Soit ça marche pas parce que la clé cryptographique ne peut être décodée......En raison de difficultés au re to graffe hic !

Signaler un abussa marche pas

Signaler un abus